横向渗透

【实验目的】

通过使用mimikatz工具破解本地用户rdp保存的凭据、fscan工具得知目标主机开放的三个端口,利用wmic和psexec工具可远程进行shell管理。

【知识点】

横向渗透

【实验原理】

Mimikatz是一款功能强大的轻量级调试神器,通过它你可以提升进程权限注入进程读取进程内存,当然他最大的亮点就是他可以直接从Isass.exe进程中获取当前登录系统用户名的密码。

Isass是微软Windows系统的安全机制,它主要用于本地安全和登陆策略,通常我们在登陆系统时输入密码之后,密码便会储存在lsass内存中,经过其wdigest和tspkg两个模块调用后,对其使用可逆的算法进行加密并存储在内存之中。

而Mimikatz正是通过对Isass逆算获取到明文密码,也就是说只要你不重启电脑,就可以通过他获取到登陆密码,只限当前登陆系统。

fscan 是一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis 批量写公钥等。

PsTools是Sysinternals Suite中一款排名靠前的一个安全管理工具套件。现在被微软收购。目前pstools中含各式各样的小工具。psexec是微软官方pstools中的工具。

Impacket是用于处理网络协议的Python类的集合。Impacket专注于提供对数据包的简单编程访问,以及协议实现本身的某些协议(例如SMB1-3和MSRPC)。而Impacket工具集的WmicExec,WmicExec编译后为exe。

【软件工具】

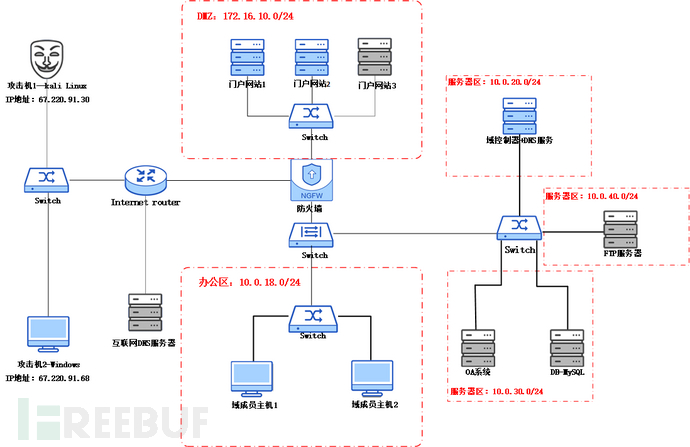

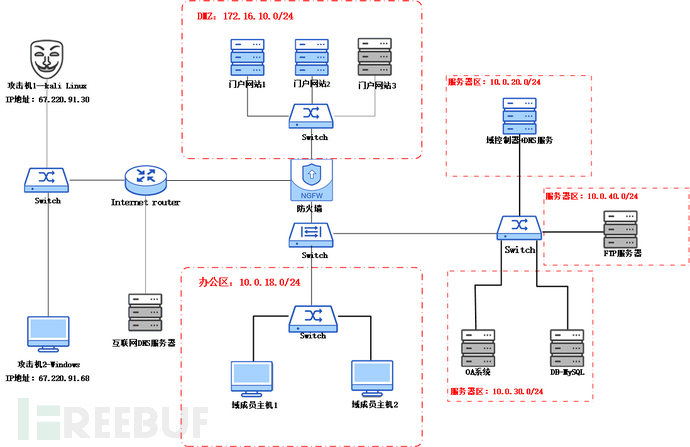

服务器:Windows Server 2008 1台;防火墙 1台;Centos 7 1台;Windows 10 3台;Windows 2016 1台;

交换机/路由:交换机 4台;路由器 1台;

软件:frp;SocksCap64;mimikatz;fscan;Pstools;WmicExec;

【实验拓扑】

【实验预期】

1.利用frp代理建立二级隧道

2.利用mimikatz破解本地RDP保存凭据

3.目标主机端口扫描

4.利用WMI横向渗透

5.利用PsExec工具横向渗透

【实验步骤】

1.利用frp代理建立二级隧道

单击上方菜单栏中的【环境申请】按钮启动实验拓扑,选择拓扑图中左下方的【攻击机2-Windows】,按右键,在弹出的菜单中选择【控制台】,登录【攻击机2-Windows】界面。

4.使用frp隧道远程连接10.0.18.22

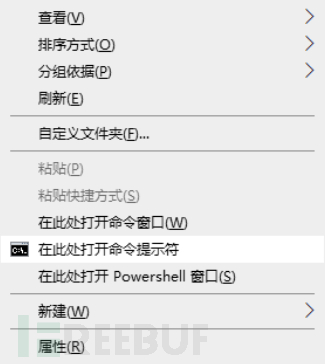

双击打开攻击机2-windows桌面【工具】的【frp】文件夹,在该文件夹空白处,右键弹出菜单,选择【在此处打开命令提示符】。

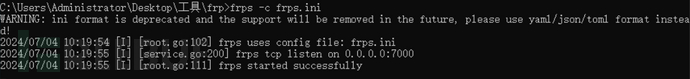

在命令提示符窗口中,输入以下命令,开启本地服务端代理监听7000端口。

frps -c frps.ini

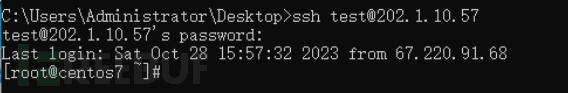

输入以下命令并按下回车,远程连接目标服务器的SSH202.1.10.57服务器,ssh用户名为【test】,密码为【Com.1234】。如下图所示。

ssh [email protected]

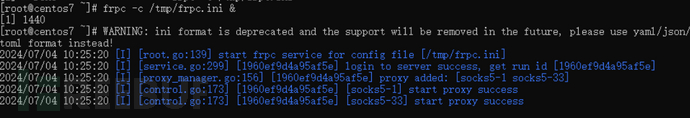

输入以下命令并按多次回车,执行frpc客户端与服务端连接。

frpc -c /tmp/frpc.ini &

输入以下命令并按多次回车,在网站门

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)