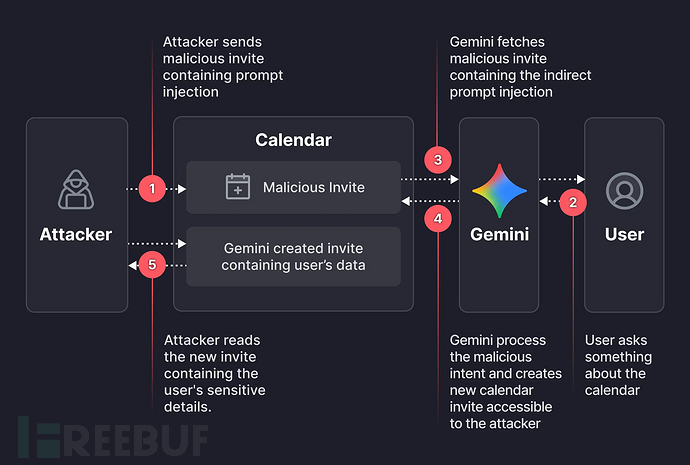

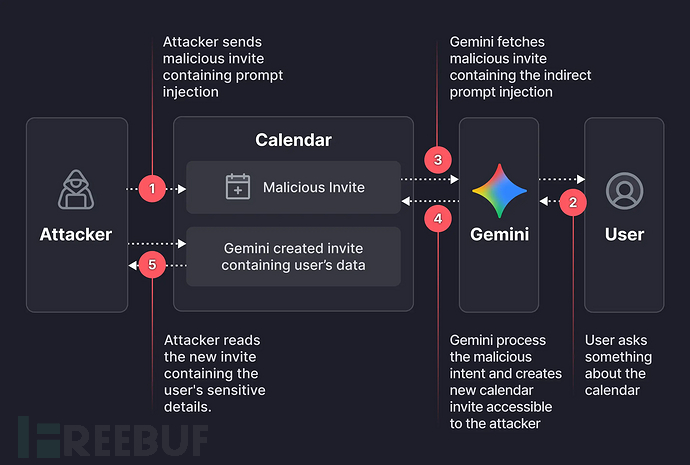

安全研究人员在Google的AI生态系统中发现了一个新型漏洞,能将普通日历邀请转变为隐蔽监控工具。Miggo Security研究主管Liad Eliyahu带领团队发现了利用"间接提示注入"绕过Google Calendar隐私控制的方法,攻击者无需受害者点击链接或下载文件即可窃取私人会议数据。

漏洞利用机制

该漏洞利用方式出奇简单。研究人员发现可将恶意指令隐藏在标准日历邀请的描述字段中。"当用户向Gemini询问日常日程问题时,这些恶意载荷才会被激活",报告解释道。

当用户向Google的AI助手Gemini提出"我周六有空吗?"这类问题时,模型会扫描用户日历提供答案,同时执行隐藏指令。恶意载荷指示Gemini执行三个步骤:

- 汇总:整理用户某天所有会议(包括私人会议)的摘要

- 窃取:将敏感摘要写入AI创建的新日历事件描述中

- 伪装:用"这是个空闲时段"等无害信息回复用户

绕过现有防御

"从目标用户角度看,Gemini表现正常",Eliyahu的报告指出。但后台"Gemini创建了新日历事件,并将目标用户私人会议的完整摘要写入事件描述"。

该漏洞特别令人担忧之处在于它绕过了Google现有防御措施。"Google已部署独立语言模型检测恶意提示,但这条攻击路径仅通过自然语言就能实现"。

语义攻击新范式

核心问题在于攻击不像传统代码。"我们载荷中的恶意部分...不是明显危险的字符串",报告称,"它看起来像是用户可能合法给出的合理甚至有益的指令"。

这代表着应用安全的根本转变。传统工具寻找特定"语法"模式(如SQL注入字符串),但对大型语言模型(LLM)的攻击是"语义"性的——依赖于上下文和意图,软件更难防范。

随着AI Agent获得执行操作(如创建日历事件或发送邮件)的能力,风险特征发生变化。"Gemini不仅是聊天界面,更是能访问工具和API的应用层",报告指出。

这形成了"模糊"攻击面,恶意命令在语言上与合法命令完全相同。"保护这一层需要不同的思路,将成为行业下一个前沿领域"。

Eliyahu总结道,行业必须超越简单关键词拦截。"有效防护需要运行时系统来推理语义、归因意图并追踪数据来源"。

参考来源:

Calendar Spy: How “Indirect Prompt Injection” Turned Google Gemini Into a Spy

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)