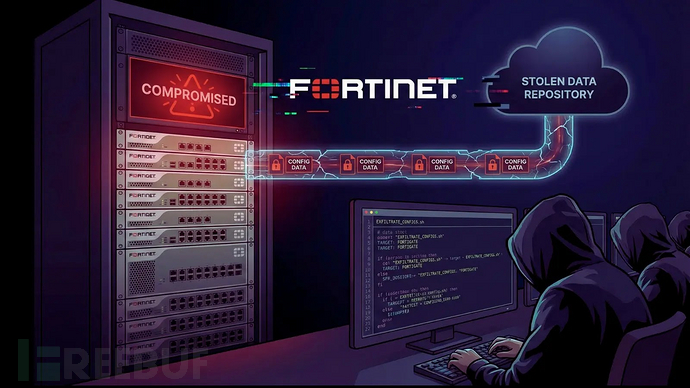

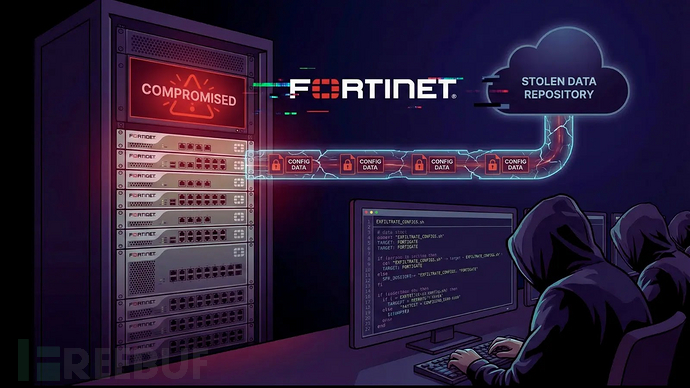

网络安全研究人员发现针对FortiGate防火墙设备的新型自动化恶意活动集群。自2026年1月15日起,威胁行为者被观察到执行未经授权的配置更改、通过通用账户建立持久性访问权限,并窃取敏感防火墙配置数据。

此次攻击活动与2025年12月的事件相呼应,当时Fortinet披露关键漏洞(CVE-2025-59718)和(CVE-2025-59719)后不久,就发生了恶意单点登录(SSO)事件。

Arctic Wolf指出,初始访问方式尚未确认,但攻击手法与此前的SSO滥用相似。检测系统已激活,可向客户发出可疑活动警报。Fortinet尚未确认现有补丁是否能完全防御这波攻击。

2025年12月初,Fortinet发布安全公告FG-IR-25-647,详细说明了两项关键的身份验证绕过漏洞。当启用FortiCloud SSO时,攻击者可构造恶意SAML消息绕过SSO登录。

| CVE编号 | 描述 | 严重性 | 受影响产品 |

|---|---|---|---|

| CVE-2025-59718 | 未经授权的SAML SSO绕过 | 严重 | FortiOS、FortiWeb、FortiProxy |

| CVE-2025-59719 | 未经授权的SAML SSO绕过 | 严重 | FortiOS、FortiWeb、FortiSwitchManager |

漏洞披露后,Arctic Wolf观察到管理员账户的SSO登录活动,随后出现配置转储和持久化行为。目前尚不清楚1月的攻击是否利用了相同漏洞或已修补的变体。

攻击链分析

Arctic Wolf的遥测数据显示,这些攻击高度自动化,杀伤链的多个阶段在几秒内相继完成。

- 初始访问:恶意SSO登录从特定托管服务提供商IP地址发起。入侵使用的主要账户为[email protected]。

- 数据外泄:登录后,攻击者立即通过GUI界面将系统配置文件下载至同一源IP。

- 持久化:为维持访问权限,攻击者创建次级管理员账户。常见观察到的用户名包括secadmin、itadmin和remoteadmin。

日志显示,登录、配置导出和账户创建之间的时间差可以忽略不计,证实使用了自动化脚本。

入侵指标(IOC)

监控以下入侵指标以发现潜在威胁:

| IOC | 类型 | 描述 |

|---|---|---|

| cloud-init@mail[.]io | 恶意账户 | 用于登录和配置外泄 |

| cloud-noc@mail[.]io | 恶意账户 | 用于登录和配置外泄 |

| 104.28.244[.]115 | 源IP | 出现在SSO登录和下载活动中 |

| 104.28.212[.]114 | 源IP | 出现在入侵活动中 |

| 217.119.139[.]50 | 源IP | 出现在入侵活动中 |

| 37.1.209[.]19 | 源IP | 出现在入侵活动中 |

| secadmin | 持久化账户 | 入侵后创建 |

| itadmin | 持久化账户 | 入侵后创建 |

| support | 持久化账户 | 入侵后创建 |

| backup | 持久化账户 | 入侵后创建 |

| remoteadmin | 持久化账户 | 入侵后创建 |

| audit | 持久化账户 | 入侵后创建 |

缓解措施

Fortinet用户应监控官方安全公告并及时应用补丁(升级指南)。若发现匹配活动,应立即重置所有凭证——哈希凭证可能被离线破解。

将管理接口限制在可信内部网络是防御大规模扫描的最佳实践。作为临时解决方案,可禁用FortiCloud SSO:

textconfig system global

set admin-forticloud-sso-login disable

end

企业应立即搜索这些入侵指标并审查FortiGate日志。

参考来源:

FortiGate Firewalls Hacked in Automated Attacks to Steal Configuration Data

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)