Cloudflare近日修复了其自动证书管理环境(ACME)验证逻辑中的一个安全漏洞,该漏洞可能导致攻击者绕过安全控制措施直接访问源服务器。

漏洞成因分析

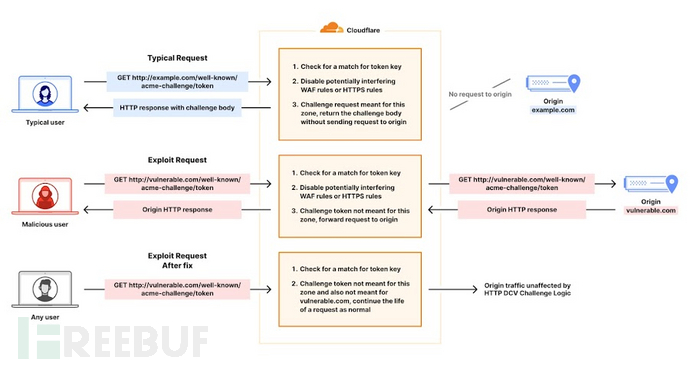

网络基础设施公司Cloudflare的安全专家Hrushikesh Deshpande、Andrew Mitchell和Leland Garofalo表示:"该漏洞源于我们的边缘网络处理ACME HTTP-01验证路径(/.well-known/acme-challenge/*)请求的方式。"

ACME是一种通信协议(RFC 8555),用于实现SSL/TLS证书的自动签发、续期和吊销。证书颁发机构(CA)通过验证挑战来确认域名所有权后,才会为网站提供证书。这一过程通常通过Certbot等ACME客户端完成,客户端通过HTTP-01(或DNS-01)挑战证明域名所有权并管理证书生命周期。

HTTP-01挑战会检查位于"https://<域名>/.well-known/acme-challenge/<令牌>"路径的验证令牌和密钥指纹。CA服务器会向该URL发起HTTP GET请求获取文件。验证成功后,CA将签发证书,并将ACME账户标记为有权管理该特定域名。

验证流程缺陷

该漏洞由FearsOff团队在2025年10月发现并报告,涉及ACME验证流程的错误实现。当向特定URL发起挑战请求时,会导致Web应用防火墙(WAF)规则失效,使本应被拦截的请求能够到达源服务器。

具体而言,验证逻辑未能检查请求中的令牌是否确实匹配该主机名的有效挑战,使得攻击者可以向ACME路径发送任意请求,完全绕过WAF防护,获得访问源服务器的能力。

漏洞影响与修复

FearsOff创始人兼CEO Kirill Firsov表示,恶意用户可利用该漏洞获取确定性长期有效的令牌,访问所有Cloudflare主机上源服务器的敏感文件,为侦察活动打开方便之门。

Cloudflare已于2025年10月27日通过代码变更修复该漏洞。新逻辑仅在请求匹配该主机名的有效ACME HTTP-01挑战令牌时,才会返回响应并禁用WAF功能。该公司表示,目前没有证据表明该漏洞曾被恶意利用。

参考来源:

Cloudflare Fixes ACME Validation Bug Allowing WAF Bypass to Origin Servers

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)