Pulsar RAT 作为开源 Quasar RAT 的复杂变种,通过引入危险的功能增强,使攻击者能够利用高级规避技术维持隐形远程访问。这款专注于 Windows 系统的模块化远程管理工具,标志着威胁复杂度的显著进化。其结合了内存驻留执行与隐藏式虚拟网络计算(HVNC)技术,可规避传统检测方法。

技术架构与功能特性

Pulsar 采用客户端-服务器模型运行,通过 TLS 加密通信和 MessagePack 二进制协议实现高效命令传输。该恶意软件通过 UAC 绕过机制建立持久性,并创建具有提升权限的系统登录计划任务。其区别于前代产品的核心在于以下功能矩阵:

| 功能 | 描述 |

|---|---|

| 键盘记录 | 捕获用户输入的敏感信息 |

| 剪贴板劫持 | 替换剪贴板中的加密货币钱包地址 |

| 凭据窃取 | 通过内置 Kematian Grabber 模块窃取凭证 |

| 文件管理 | 允许攻击者浏览、上传和下载文件 |

| 远程Shell | 在受感染系统执行命令 |

| 数据外泄 | 将窃取数据发送至攻击者控制服务器 |

该恶意软件从公开 Pastebin 站点获取其命令与控制配置,通过嵌入式加密密钥解密有效载荷以获取 C2 服务器地址。这种方法在降低基础设施暴露风险的同时增强了操作灵活性。Pulsar 的先进性体现在其多层次反分析武器库中。

该恶意软件包含反虚拟化检查功能,会检测磁盘标签中 "QEMU HARDDISK" 等虚拟机特征和常见虚拟机管理程序签名。一旦检测到分析环境,立即终止执行以规避沙箱检测。其反调试保护机制进一步阻碍安全工具分析。内存驻留执行是 Pulsar 最具突破性的创新——通过 .NET 反射直接将有效载荷加载到内存,不向磁盘写入文件,形成无文件攻击向量以绕过基于磁盘的安全监控。这种方法消除了取证痕迹,大幅降低事件响应能见度。其代码注入能力支持在合法进程中执行,使基于进程名的检测手段失效。

传播途径与攻击链

近期样本显示其通过软件供应链攻击传播。2025 年一场典型的 npm 软件包攻击活动中,恶意库 "soldiers" 和 "@mediawave/lib" 采用七层混淆技术,包括 Unicode 变量编码、十六进制转换、Base64 编码以及 PNG 图像隐写术。安装后脚本自动向开发者投递有效载荷,在检测前实现每周数百次下载量。

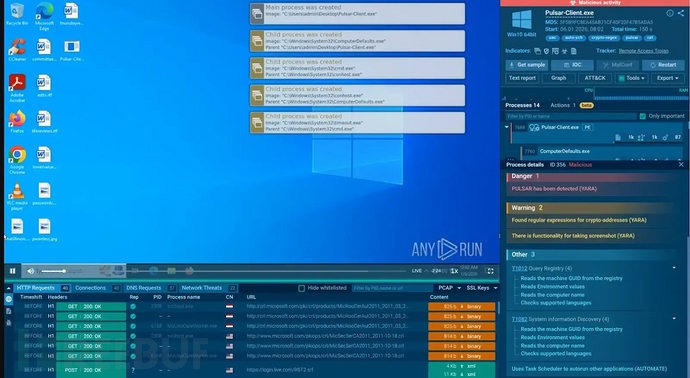

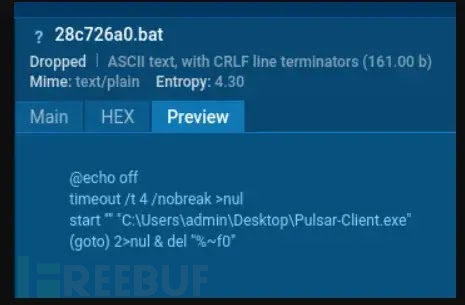

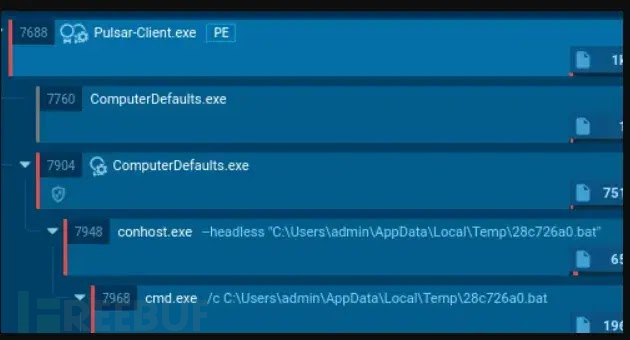

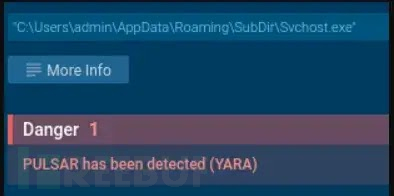

ANY.RUN 沙箱分析显示典型部署流程:恶意 BAT 文件通过清除 DelegateExecute 注册表值,并向 ms-settings 注册表键注入命令来执行 UAC 绕过操作。

该机制以提升的权限启动 computerdefaults.exe,随后创建配置为每次用户登录时运行的持久性计划任务。Pulsar 主要针对缺乏高级终端检测与响应(EDR)解决方案的 Windows 用户和组织,特别通过供应链机制重点攻击开发者群体。近期检测发现多 RAT 协同部署案例,攻击者通过开放目录同时投放 Pulsar、Quasar、NjRAT 和 XWorm 变种,表明存在机会性和针对性双重感染模式。

近期样本分析标签显示其包含规避检测、加密正则模式、Donut 加载器、Rust 组件和 Python 实现等特征,表明攻击框架持续演进。该恶意软件的模块化设计允许根据具体攻击目标和环境无缝添加定制插件。

企业遭受 Pulsar 感染将面临重大运营影响,补救工作需要 200-500 人时,不仅涉及技术系统恢复,还包括应对知识产权盗窃和合规违规问题。该恶意软件先进的反分析技术和无文件执行方式,要求企业部署结合 EDR 平台、网络分段和用户安全意识培训的多层防御体系。

有效检测需要整合威胁情报指标搜索、沙箱分析和网络基础设施关联。安全团队调查 Pulsar 时,应通过目标 IP 地址、C2 基础设施以及与内存驻留执行和 HVNC 操作相关的行为特征等指标查询威胁情报平台。

Pulsar RAT 结合隐形能力、全面功能与供应链攻击向量,已成为需要企业立即关注并优先防御的新兴关键威胁。

参考来源:

Pulsar RAT Using Memory-Only Execution & HVNC to Gain Invisible Remote Access

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)