您的高端蓝牙耳机可能正在监听比音乐更私密的内容。比利时鲁汶大学计算机安全与工业密码学研究小组最新报告披露,谷歌Fast Pair标准存在重大安全缺陷,导致数亿台旗舰音频设备面临劫持和跟踪风险。

攻击原理:合规失效链

这项被命名为WhisperPair的攻击利用了制造商在实现谷歌便捷一键配对技术时的"合规失效链"。研究人员发现,为追求便利性,许多设备制造商在配对验证过程中忽略了关键步骤,无意中为攻击者创造了后门。

攻击者仅需使用普通硬件设备,就能在蓝牙范围内向存在漏洞的设备强制发送配对请求,整个过程无需用户察觉。研究报告指出:"WhisperPair攻击可在数秒内完成配对,且完全不需要用户交互。"

危害范围远超预期

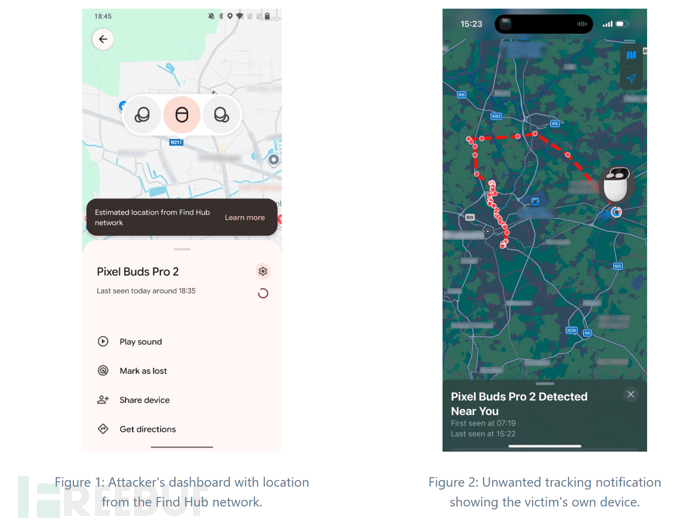

成功配对后,攻击者将获得对配件的完全控制权:既能以最大音量播放音频,更危险的是可通过设备麦克风窃听对话。最令人担忧的是物理跟踪可能性——攻击者可将受控配件添加到"查找中心网络",使受害者的耳机变成追踪信标。

生态系统级漏洞

研究人员强调,这不仅是编码缺陷,更是认证生态系统的全面失效。该漏洞(CVE-2025-36911)同时逃过了实施、验证和认证三个层级的检测。谷歌在2025年8月收到报告后,将其列为严重漏洞并向研究人员支付了5000美元奖金。

修复进展参差不齐

尽管谷歌在150天披露期内协同合作伙伴推动修复,但由于漏洞存在于配件固件中,用户仍需依赖各制造商单独发布更新。安全专家建议Fast Pair设备用户立即检查配套应用的固件更新,防范这种静默劫持风险。

参考来源:

WhisperPair: Critical Fast Pair Flaw Exposes Headphones to Hijacking

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)