背景

开发这款小工具的核心驱动力就一个: “穷且懒” 的朴实追求。国内安全厂商的情报查询接口,要么收费高昂(os:不要付费上班),要么限制重重,更烦的是要查询多源情报就得逐个调用不同接口,费时又费力。与其为这些限制买单还折腾自己,不如自己撸起袖子造轮子,把免费接口组装成统一入口,免费又顺手!

MCP-CTI

简介

MCP-CTI,一个基于MCP的的威胁情报聚合分析器,它能够自动查询多个开源情报源(OSINT),为IP地址和域名生成全面的安全画像。

核心功能

集成10+个接口源,覆盖IP信誉、域名归属、网络资产、基础设施指纹、端口与漏洞等维度:

| 模块 | 功能描述 | 依赖 |

|---|---|---|

| VirusTotal | 恶意评分、关联样本分析、被动 DNS、JARM 指纹 | API Key |

| AbuseIPDB | IP 滥用报告统计、置信度评分、攻击类型分布 | API Key |

| Shodan | 开放端口扫描、漏洞信息、服务指纹(Banner) | API Key/Free InternetDB |

| FOFA | 网络空间资产搜索(域名/主机/端口/指纹) | Email/API Key |

| ThreatFox | IOC 匹配与恶意家族关联(abuse.ch) | 无需 Key |

| AlienVault OTX | 威胁情报脉冲(Pulses)、APT 组织关联、MITRE ATT&CK 映射 | API Key(Optional) |

| IPInfo | 精准 IP 归属地、ASN 信息、隐私检测(代理/Hosting) | API Key(Optional) |

| ICP Filing | 中国大陆 ICP 备案查询(beianx.cn) | 无需 Key(内置 Bypass) |

| WebFingerprint | 网站指纹识别(HTTP Headers, Favicon Hash) | 无(被动 / 主动可选) |

| RDAP/Whois | 域名注册人信息、注册局原始数据 | 无 |

| crt.sh | SSL 证书透明度历史记录(子域名挖掘) | 无 |

批量自动化分析

支持批量输入IP或域名,并行执行调查任务,自动识别目标类型并生成汇总报告。

安装与配置

1. 环境准备

确保已安装 Python 3.10+ 和 uv(可选但推荐)。

# 克隆仓库

git https://github.com/0x783kb/MCP-CTI.git

cd mcp-cti

# 创建虚拟环境并安装依赖

python3 -m venv .venv

source .venv/bin/activate

pip install -r requirements.txt

2. 配置 API Keys

复制 .env.example为 .env并填入您的 API Keys:

# VirusTotal (必须)

VT_API_KEY=your_vt_api_key

# Shodan (可选,留空则使用 InternetDB)

SHODAN_API_KEY=your_shodan_api_key

# AbuseIPDB (推荐)

ABUSEIPDB_API_KEY=your_abuseipdb_key

# AlienVault OTX (可选)

OTX_API_KEY=your_otx_key

# IPInfo (可选)

IPINFO_API_KEY=your_ipinfo_key

# FOFA(可选,建议配置,需同时提供邮箱与密钥)

[email protected]

FOFA_API_KEY=your_fofa_api_key

快速开始

更多使用方法参考项目README部分,这里使用Tare IDE使用。

Trae IDE

打开设置 (

Cmd + ,) -> MCP Servers。编辑 JSON 配置文件,添加如下内容:

{

"mcpServers": {

"mcp-cti": {

"command": "uv",

"args": [

"--directory",

"/absolute/path/to/mcp-cti",

"run",

"server.py"

]

}

}

}

注:Trae 会自动加载项目根目录下的 .env文件,无需在 JSON 中重复配置环境变量。

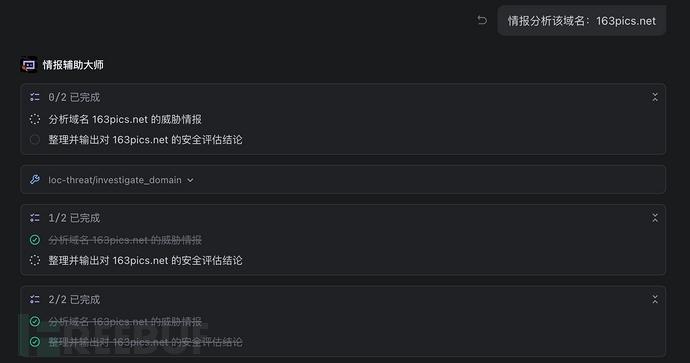

实战一下

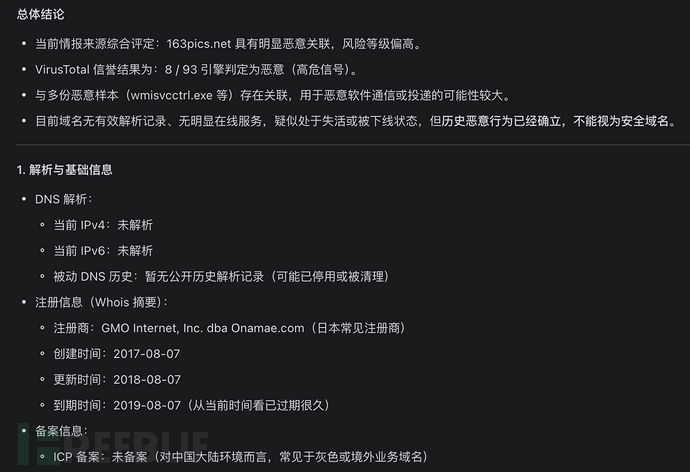

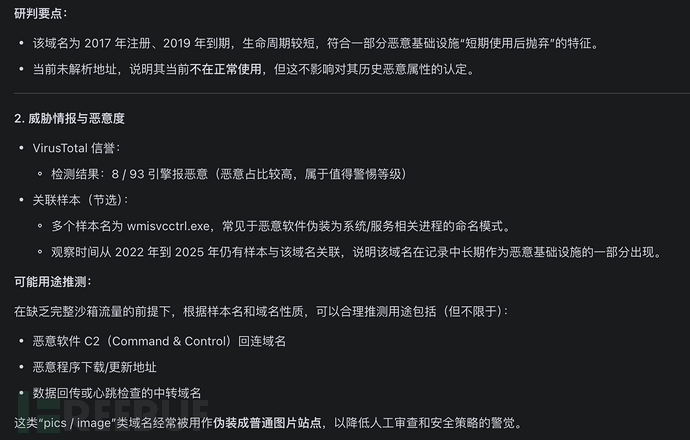

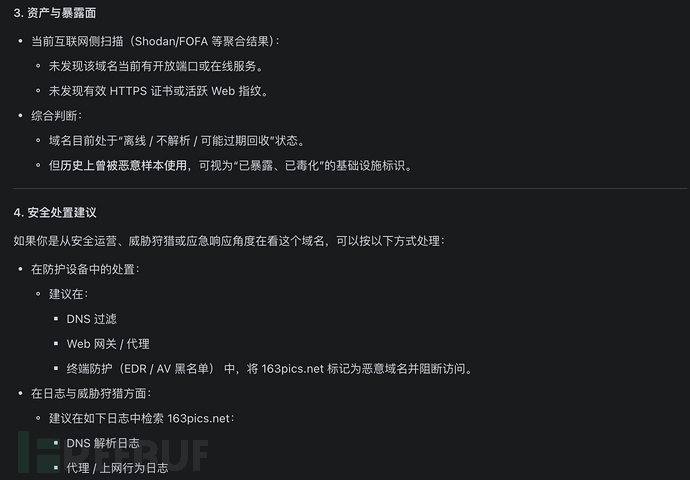

以分析APT组织Darkhotel相关IOC:163pics[.]net 为例,在Trae IDE 对话框使用MCP-CTI:

看起来相当不错,调用API接口查询数据,结合大模型辅助给出一些建议,再也不用挨个切换窗口查询不同的情报了。基本上是调用一些免费接口,可能会有些不足。

最后,有什么好的建议或者想法,可以告诉我,一起来完善这个小工具

工具链接

https://github.com/0x783kb/MCP-CTI

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)