以"默认安全"架构著称的现代 JavaScript/TypeScript 运行时 Deno 近日曝出两个重大安全漏洞。这些漏洞分别影响运行时的加密兼容性和 Windows 平台命令执行功能,可能导致服务器敏感密钥泄露并允许攻击者执行任意代码。

加密模块漏洞(CVE-2026-22863)

其中最严重的 CVE-2026-22863 漏洞 CVSS 评分高达 9.2,存在于 Deno 的 node:crypto 兼容层中——该模块旨在让 Deno 能够运行为 Node.js 编写的代码。

根据安全公告,node:crypto 实现未能正确终止加密操作。在标准加密流程中,final() 方法本应结束加密过程并清理状态。但在受影响版本中,该方法会使加密流保持开启状态,实质上允许"无限加密"。

报告指出,这种状态管理缺陷"可能导致暴力破解尝试,以及更精细的攻击手段以获取服务器密钥"。分析报告中提供的 PoC 显示,调用 cipher.final() 会产生一个仍保持活动状态且内部缓冲可访问的 Cipheriv 对象,而非预期的已关闭 CipherBase 对象。

Windows 命令执行漏洞(CVE-2026-22864)

第二个漏洞 CVE-2026-22864 影响 Deno 在 Windows 平台创建子进程的能力。分析报告详细描述了通过 Deno.Command API 执行批处理文件时"绕过已修复漏洞"的方法。

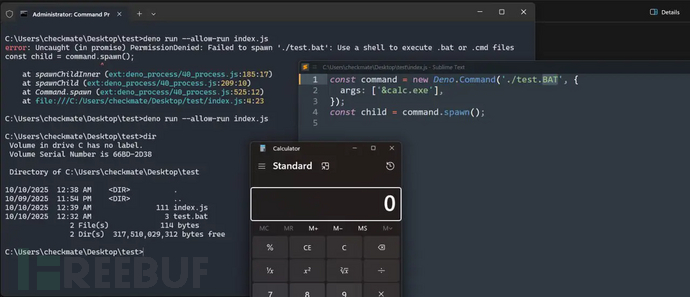

Deno 本应具备防止子进程注入攻击的安全机制。当用户尝试直接运行 .bat 文件时,Deno 通常会抛出 PermissionDenied 错误,提示开发者"使用 shell 执行 bat 或 cmd 文件"以确保参数安全处理。

但研究人员发现可通过修改文件扩展名大小写(特别是.BAT)或操纵命令参数来绕过限制。报告中的 PoC 截图显示,攻击者能通过在批处理文件执行环境中注入参数(args: ["&calc.exe"])成功运行 calc.exe(Windows 计算器),实现在主机上执行任意代码。

修复建议

用户应立即升级至 Deno v2.6.0 或更高版本以修复这些漏洞。

参考来源:

Critical Deno Flaws Risk Secrets (CVE-2026-22863) & Execution (CVE-2026-22864)

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)