Socket威胁研究团队发现了一个针对企业环境的新型复杂攻击活动。五款伪装成Workday、NetSuite和SAP SuccessFactors等主流平台生产力工具的恶意Google Chrome扩展,被发现窃取身份验证令牌并劫持用户会话。

这些名为DataByCloud Access、Data By Cloud 1、Data By Cloud 2、Tool Access 11和Software Access的恶意扩展,累计影响用户已超过2,300名。虽然它们宣称能优化工作流程并提供"高级工具",但实际功能是渗透企业网络并破坏安全响应机制。

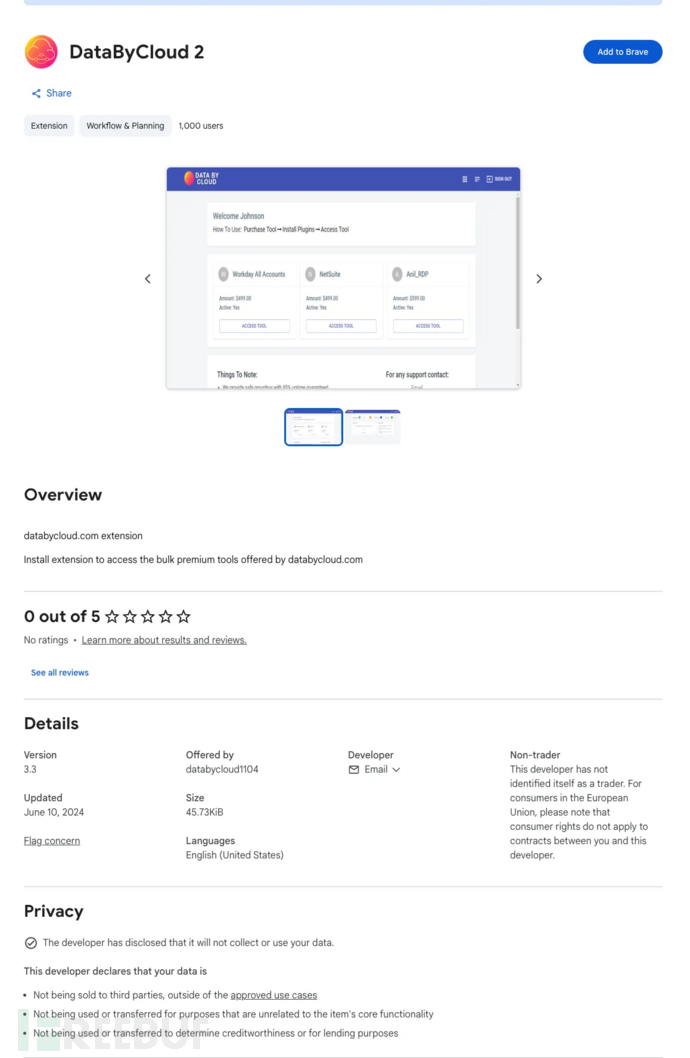

攻击者为其恶意软件披上了专业合法的外衣。这些扩展具有精美的仪表盘界面,申请的权限也看似常规,不会立即引发安全警报。

DataByCloud 2扩展界面

"这些扩展以提升企业平台访问效率的生产力工具自居...主要针对需要跨多账户操作或追求更快工作流的用户。"

然而在这层伪装之下,是一个组织严密的恶意软件行动。Socket分析显示,这些工具共享相同的代码结构、API端点和安全工具检测列表,表明它们出自同一威胁行为者之手。

三重攻击技术组合

该攻击活动采用三种恶意技术组合来入侵账户并维持控制:

Cookie窃取:扩展程序持续窃取会话令牌。例如DataByCloud Access会提取名为_session的cookie,并每隔60秒将其传输到命令控制(C2)服务器。"这确保即使用户在正常工作流程中登出再登录,攻击者仍能持有有效令牌。"

会话劫持:Software Access扩展通过双向cookie注入技术将窃取行为升级。它从攻击者服务器获取被盗凭证,并直接注入受害者浏览器,使攻击者能绕过多因素认证(MFA)。"Software Access的双向注入完全消除了认证要求,攻击者无需密码即可访问被入侵账户。"

阻断应急响应:最具隐蔽性的功能是使安全团队"失明"。Data By Cloud 2和Tool Access 11等扩展会主动监控并阻断对关键管理页面的访问。"这些阻断扩展制造了安全控制失效场景。安全团队虽能发现可疑活动...但所有标准处置操作均被阻断。"

被阻断的页面包括密码修改表单、双因素认证设备管理界面和安全审计日志。当管理员尝试访问这些页面时,扩展会立即清空内容并重定向,实质上将防御者锁死在控制面板之外。

反检测技术

恶意软件作者还实施了规避研究人员检测的措施。某些变种包含DisableDevtool库以防止代码检查,并采用"正则表达式toString修改"技术来检测调试器是否处于活动状态。

"没有任何合法扩展会阻止用户检查自己的密码字段,或禁止开发者工具打开。这些功能的存在纯粹是为了隐藏恶意行为。"

通过入侵员工日常使用的工具,攻击者能绕过边界防御,直接获取敏感的HR和ERP数据。建议企业立即审查浏览器扩展管理策略,并排查是否安装了已识别的恶意插件。

参考来源:

Fake Productivity Tools: 5 Malicious Chrome Extensions Hijack Enterprise Sessions

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)