嗯,用户让我帮忙总结一篇文章的内容,控制在一百个字以内。首先,我需要仔细阅读文章内容,理解主要信息。 文章主要讲的是Magecart现象对数字经济的威胁。根据Silent Push的分析,网络抓取攻击不再是孤立事件,而是有组织、持续的行动。攻击者直接针对用户的浏览器,在支付阶段拦截数据,绕过传统防御,使攻击对客户和商家都不可见。 此外,攻击针对主要支付网络,并且有高级的规避能力,增加了恶意软件的存活率。攻击方式是注入JavaScript代码到结账页面,通过iframe恶意模块窃取数据,并加密传输。消费者和商家都面临严重后果。 总结时要抓住关键点:Magecart的威胁、攻击方式、影响以及防范措施。但用户要求控制在100字以内,所以需要精简语言,突出重点。 可能的结构:Magecart现象描述、攻击方式、影响、防范建议。确保每个部分简洁明了。 最后检查字数是否符合要求,并确保没有使用“文章内容总结”之类的开头。 </think> Magecart现象对数字经济构成重大威胁,新型网络抓取攻击已演变为有组织、持续性行动。攻击者通过感染用户浏览器,在支付阶段窃取敏感数据,绕过传统防御机制。此类攻击针对主流支付网络,并具备高级规避能力以延长存活时间。防范措施包括实施内容安全策略、保持系统更新及加强身份验证等。 2026-1-16 16:32:1 Author: www.cybersecurity360.it(查看原文) 阅读量:0 收藏

Il fenomeno Magecart rappresenta oggi una delle minacce più insidiose per l’economia digitale e ora la nuova analisi pubblicata da Silent Push evidenzia come le campagne di web skimming non siano più episodi isolati ma operazioni strutturate, persistenti e sostenute da infrastrutture dedicate.

Gli attaccanti non colpiscono il server in modo tradizionale ma puntano direttamente al browser dell’utente durante la fase di pagamento, intercettando i dati nel momento esatto in cui vengono inseriti.

Questo approccio consente di aggirare molte difese classiche e rende l’attacco invisibile sia al cliente sia all’esercente.

Il team di ricerca avrebbe constatato che questa specifica campagna, attiva almeno da gennaio 2022, starebbe prendendo di mira i clienti che utilizzano le principali reti di pagamento, tra cui Mastercard, American Express, Discover, Diners Club, JCB e UnionPay.

Inoltre, uno degli aspetti più preoccupanti di questa campagna sarebbero le avanzate capacità di elusione che aumenterebbero il tasso di sopravvivenza del malware. Il codice dello skimmer, infatti, includerebbe anche una funzionalità per rilevare le sessioni amministrative di WordPress rimuovendosi completamente durante l’accesso di un amministratore del sito.

Come avviene l’attacco in stile Magecart

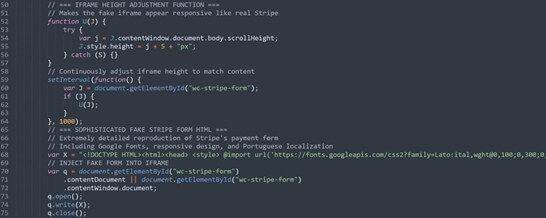

Il cuore di questo attacco in stile Magecart è l’iniezione di codice JavaScript all’interno delle pagine di checkout o dei moduli di pagamento.

Pur non essendo chiaro come ciò avvenga nel caso specifico, solitamente gli attaccanti sfruttano le vulnerabilità dei CMS (Content Management System), le estensioni non aggiornate o le compromissioni della supply chain di terze parti.

Quando l’utente abituale arriva alla fase di pagamento, il malware interviene in modo dinamico sostituendo il modulo di checkout legittimo con un iframe malevolo.

Fonte: Silent Push.

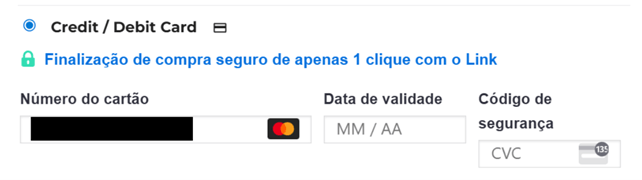

Il falso modulo che riproduce grafica e campi dell’originale, include sofisticate funzionalità come il rilevamento automatico del marchio della carta (mostrando il relativo logo per aumentare la credibilità), la formattazione corretta dei numeri di carta in base agli standard del fornitore, la convalida della data di scadenza e l’evidenziazione degli errori in rosso per le voci non inserite in modo corretto.

Fonte: Silent Push.

Una volta che le vittime compilano il falso modulo di pagamento ed effettuano l’ordine, lo skimmer intercetta i dati personali e finanziari inseriti (nomi, indirizzi, numeri di telefono, indirizzi e-mail, numeri di carte di credito, date di scadenza e codici CVV), li impacchetta in formato JSON, e dopo averli crittografati tramite XOR e codificati in Base64 li trasmette con una richiesta HTTP POST al server di esfiltrazione.

Solo dopo aver effettuato con successo il furto di dati, lo skimmer rimuove il modulo falso, ripristina l’interfaccia legittima e provoca la visualizzazione di un messaggio di errore. A questo punto la maggior parte degli acquirenti convinti di aver commesso un semplice errore di digitazione, reinseriscono i dati completando regolarmente l’acquisto.

Il risultato è che la transazione va a buon fine, il cliente riceve il prodotto e l’attaccante ottiene comunque tutte le informazioni sensibili.

Impatto su consumatori ed esercenti

Le conseguenze di una compromissione Magecart sono rilevanti su più livelli. L’utente finale subisce il furto dei dati di pagamento e delle informazioni personali, con un rischio concreto di frodi finanziarie e furto di identità. L’esercente affronta danni reputazionali, perdita di fiducia da parte dei clienti e potenziali sanzioni legate alla violazione dei dati.

Per tutti questi motivi gli esperti di sicurezza raccomandano alle piattaforme di e-commerce di implementare una Content Security Policy (CSP), per limitare il caricamento di risorse esterne, riducendo così il rischio di iniezione di codice dannoso, di mantenere i sistemi CMS con plugin e patch di sicurezza aggiornati e di applicare controlli di accesso rigorosi abilitando l’autenticazione a più fattori per impedire accessi non autorizzati.

Per i consumatori, rimangono pratiche difensive essenziali l’acquisto su piattaforme affidabili, la vigilanza sugli errori di pagamento imprevisti durante il checkout e il monitoraggio degli estratti conto delle carte di credito per individuare transazioni non autorizzate.

如有侵权请联系:admin#unsafe.sh