嗯,用户让我帮忙总结一下这篇文章的内容,控制在100字以内,而且不需要用“文章内容总结”或者“这篇文章”这样的开头。直接写描述就行。 首先,我得仔细阅读文章,抓住关键点。文章讲的是趋势科技的TEW-713RE无线扩展器被发现了一个严重的未授权命令注入漏洞。漏洞编号是CVE-2025-15471,CVSS评分高达9.8分,这意味着威胁等级很高。 漏洞的原因是设备的一个高危系统管理接口直接暴露在公网,并且没有密码验证。具体来说,设备固件中的formFSrvX处理程序接收了一个名为SZCMD的参数,这个参数可以传输完整的Shell命令,而不仅仅是受限的参数内容。后端程序会盲目执行传入的内容,导致攻击者只需发送一个HTTP请求就能执行任意代码。 因为Web服务进程是以root权限运行的,攻击者可以完全接管设备,开启后门、拦截流量甚至渗透局域网。漏洞利用方式非常简单,不需要任何凭证或令牌。 研究人员通过固件逆向分析发现了这个漏洞,并且演示了如何利用它执行代码。 现在我要把这些信息浓缩到100字以内。需要包括设备型号、漏洞名称、CVSS评分、漏洞原因、攻击方式以及危害后果。 可能的结构是:趋势科技TEW-713RE无线扩展器被曝严重未授权命令注入漏洞(CVE-2025-15471),CVSS评分9.8分。设备将高危管理接口暴露公网且无验证机制。攻击者可通过HTTP请求注入Shell命令,以root权限执行代码,完全接管设备并危害网络。 </think> 趋势科技TEW-713RE无线扩展器被曝严重未授权命令注入漏洞(CVE-2025-15471),CVSS评分9.8分。设备将高危管理接口暴露公网且无验证机制。攻击者可通过HTTP请求注入Shell命令,以root权限执行代码,完全接管设备并危害网络。 2026-1-9 12:18:44 Author: www.anquanke.com(查看原文) 阅读量:0 收藏

趋势科技(Trendnet)TEW-713RE 无线扩展器中被曝出一个严重的未授权命令注入漏洞,远程攻击者只需发送一个 HTTP 请求,就能夺取设备的完全控制权。该漏洞编号为 CVE-2025-15471,CVSS 评分高达9.8 分,对于所有部署了这款硬件的网络而言,都构成了亟待解决的威胁。

该漏洞的根源在于一个极不严谨的设计决策:设备将一个高危系统管理接口直接暴露在公网环境中,且未设置任何密码验证机制。

漏洞的核心问题出在设备固件中的 formFSrvX 处理程序。该组件原本用于设备重启、参数配置等内部运维操作,但分析结果显示,它会接收一个名为 SZCMD(字符串命令)的参数,而这个参数的设计用途是传输完整的 Shell 命令,而非受限制的参数内容。

由于后端程序会盲目执行传入该参数的任意内容,攻击者只需向 /goformX/formFSrvX 接口发送一个构造好的网络请求,就能在设备上执行任意代码。

报告中指出:“后端会直接执行传入的参数值,在命令执行前未设置任何身份验证检查。”

这一漏洞的危害后果极为严重。由于设备的 Web 服务进程是以 root 权限运行的,攻击者注入的任何命令都会以最高权限执行。

“未授权攻击者可完全接管设备,开启后门(如远程登录 / 安全外壳协议)、拦截网络流量,甚至将该设备作为跳板,渗透进入局域网内部。”

该漏洞的利用方式简单到令人心惊。攻击者无需获取有效的账户凭证、会话 Cookie 或身份验证令牌,仅需发送一个 HTTP 请求就能发起攻击。

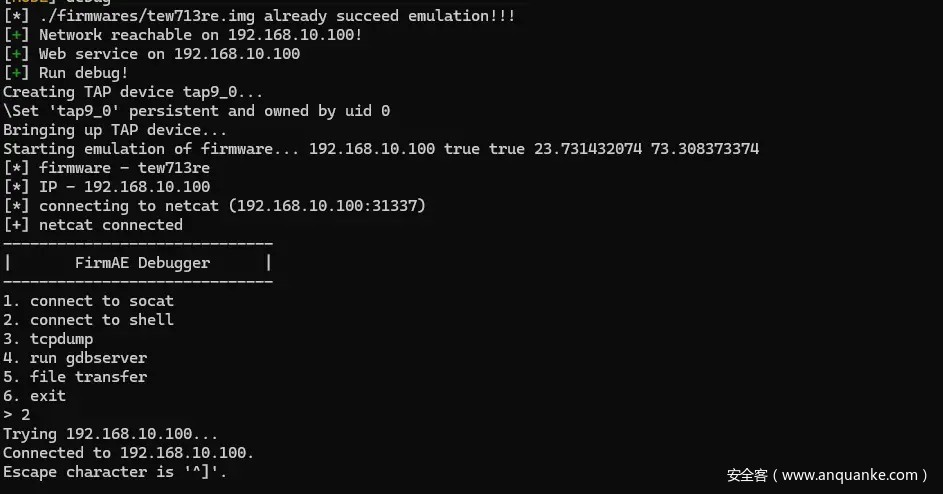

研究员冯经纬(Jingwei Feng)通过 FirmAE 仿真平台搭建测试环境,对该漏洞进行了验证。他演示道,只需发送一个包含 Shell 命令(例如 ls > /tmp/pwned)的特定 URL,就能在目标设备上成功执行代码。

研究人员通过固件逆向分析与前后端交互逻辑分析发现了这一漏洞,过程中还留意到,设备自身的前端代码在构造 URL 时,就嵌入了 kill、sleep 等 Shell 命令。

如有侵权请联系:admin#unsafe.sh