网络安全研究团队Unit 42最新分析报告披露,一种基于Python开发的新型窃密木马VVS Stealer(或称"VVS $tealer")正通过军事级混淆技术在网络犯罪地下市场传播,专门针对Discord聊天平台的庞大用户群体。该恶意软件滥用合法加密工具Pyarmor绕过安全扫描,实施账户劫持。

合法工具的武器化滥用

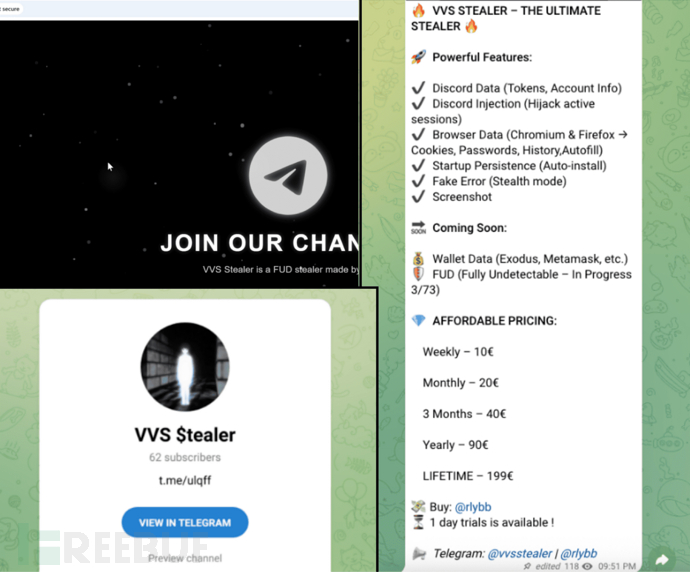

2025年4月该木马首次在Telegram平台推广销售,反映出网络犯罪分子将正当防护工具武器化的新趋势。Unit 42分析指出:"VVS窃密木马使用Pyarmor进行代码混淆。这款本用于保护Python脚本知识产权的工具,现被用来阻碍静态分析和基于特征的检测。"

研究人员强调,这种手法正成为网络犯罪行业标准:"攻击者越来越多地利用高级混淆技术逃避网络安全工具检测,大幅增加恶意软件分析与逆向工程难度。"

三重攻击机制

突破防御后,VVS窃密木马会高效执行以下攻击链:

- 会话劫持:窃取登录令牌和多因素认证(MFA)代码

- 流量监控:截获网络请求以窃取支付信息

- 社交图谱窃取:完整获取受害者好友列表及服务器关系

报告特别指出:"该木马通过'Discord注入'技术,将恶意JavaScript代码植入Discord应用核心文件实现持久化。"除Discord外,该木马还能窃取Chrome、Edge、Firefox等十余款浏览器的Cookie、密码和自动填充记录。

隐蔽持久化技术

为维持隐蔽性,该木马安装后会显示伪造的"致命错误"提示(错误代码:0x80070002),诱使用户误以为程序运行失败,实则设置开机自启动。更令人担忧的是,如此复杂的攻击工具获取门槛极低——Telegram渠道提供每周10欧元或终身199欧元的"亲民"订阅方案。

Unit 42最后建议防御者:"不能仅依赖文件特征检测,必须加强账户行为与凭证使用监控,才能发现这类隐形威胁。"

参考来源:

The Invisible Predator: How VVS Stealer Abuses Pyarmor to Ghost Discord Accounts

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)