网络安全研究人员发现四款新型钓鱼工具包:BlackForce、GhostFrame、InboxPrime AI和Spiderman。这些工具包利用多种技术手段进行大规模凭证窃取攻击。BlackForce通过MitB攻击绕过多因素认证;GhostFrame使用iframe发起隐形钓鱼;InboxPrime AI借助AI实现邮件攻击自动化;Spiderman精准克隆欧洲银行页面。这些工具包对网络安全构成严重威胁。 2025-12-12 11:34:0 Author: www.freebuf.com(查看原文) 阅读量:0 收藏

网络安全研究人员近日发现四款新型钓鱼工具包——BlackForce、GhostFrame、InboxPrime AI和Spiderman,这些工具能够大规模实施凭证窃取攻击。

BlackForce:窃取OTP绕过MFA验证

2025年8月首次现身的BlackForce专门窃取用户凭证,并通过"浏览器中间人"(MitB)攻击截获一次性密码(OTP)以绕过多因素认证(MFA)。该工具包在Telegram论坛以200-300欧元(约234-351美元)的价格出售。

据Zscaler ThreatLabz研究员Gladis Brinda R与Ashwathi Sasi分析,该工具包已仿冒包括迪士尼、Netflix、DHL和UPS在内的11个知名品牌,目前仍在持续更新。"BlackForce采用多种规避技术,其拦截列表可过滤安全厂商、网络爬虫和扫描器,"研究人员指出,"该工具包持续迭代,8月初广泛使用版本3,随后数月又发布了版本4和5。"

研究发现,与该工具包关联的钓鱼页面使用含"缓存破坏"哈希值的JavaScript文件(如"index-[hash].js"),强制受害者浏览器下载最新版恶意脚本而非缓存版本。

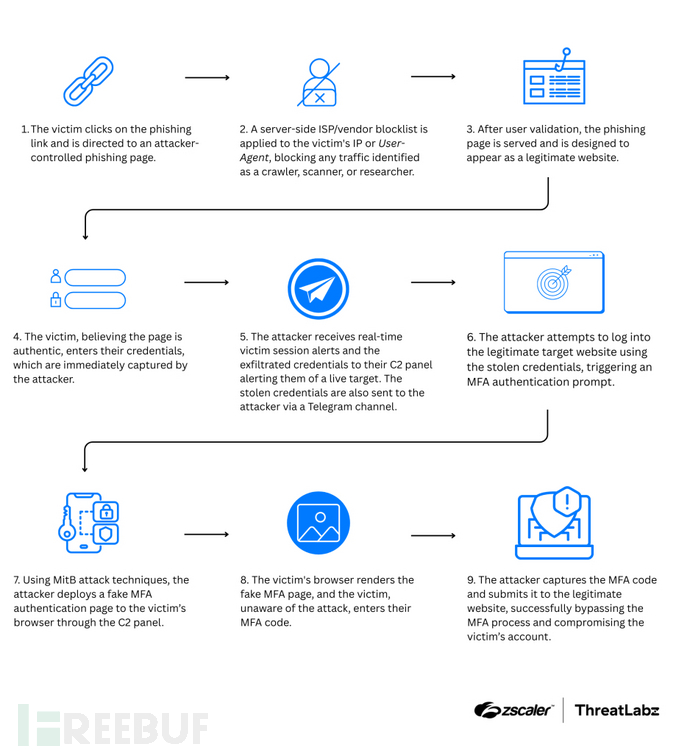

典型攻击流程中,受害者点击链接后被重定向至恶意页面,服务器端检查会过滤爬虫和机器人,随后展示仿冒正规网站的页面。当受害者在页面输入凭证时,信息会通过Axios HTTP客户端实时传送至Telegram机器人和命令控制(C2)面板。

攻击者使用窃取的凭证登录正规网站触发MFA验证时,MitB技术会通过C2面板在受害者浏览器显示虚假MFA认证页面。若受害者在此页面输入验证码,攻击者即可获得账户未授权访问权限。"攻击完成后,受害者会被重定向至正规网站首页,从而隐藏入侵痕迹。"Zscaler补充道。

GhostFrame:百万级隐形钓鱼攻击

2025年9月现身的GhostFrame已发起超百万次攻击。该工具包核心是看似无害的HTML文件,通过内嵌iframe将受害者导向窃取Microsoft 365或Google账户凭证的钓鱼登录页面。

"iframe设计允许攻击者轻松更换钓鱼内容、尝试新手法或针对特定地区,而无需修改工具包分发主页,"Barracuda研究员Sreyas Shetty表示,"仅需更新iframe指向即可规避仅检查外层页面的安全工具。"

攻击始于伪装成商务合同、发票和密码重置请求的钓鱼邮件。该工具包采用反分析和反调试技术阻止浏览器开发者工具检测,每次访问都会生成随机子域名。外层页面加载脚本负责建立iframe并响应HTML元素消息,包括修改父页面标题冒充可信服务、更改网站图标或将浏览器重定向至其他域名。

最终阶段,受害者通过动态变化的子域名iframe被导向含实际钓鱼组件的二级页面。工具包还包含备用机制——当加载JavaScript失效时,页面底部会启用备用iframe。

InboxPrime AI:自动化邮件钓鱼攻击

InboxPrime AI通过AI技术实现大规模邮件攻击自动化。该工具在1300人规模的Telegram频道以恶意软件即服务(MaaS)模式销售,售价q,000美元,购买者可获得永久许可证和完整源代码。

"它模仿真实人类邮件行为,甚至利用Gmail网页界面规避传统过滤机制,"Abnormal研究员Callie Baron与Piotr Wojtyla指出,"该工具将AI与操作规避技术结合,为犯罪分子提供近乎完美的送达率、自动化活动生成以及仿冒正规邮件营销软件的专业界面。"

平台采用用户友好界面,客户可管理账户、代理、模板和活动。核心功能是内置AI邮件生成器,能创建包括主题行在内的完整钓鱼邮件,模仿正规商务通信。攻击者只需配置语言、主题、行业、邮件长度和语气等参数,工具包即可生成符合主题的诱饵内容。

仪表板支持将生成的邮件保存为可重用模板,并支持通过替换模板变量创建邮件变体,确保每封钓鱼邮件各不相同,从而绕过基于内容特征签名的过滤器。其他功能包括:

- 实时垃圾邮件诊断模块:分析生成邮件是否触发常见垃圾邮件过滤器并提供精确修改建议

- 发件人身份随机化与伪造:支持为每个Gmail会话定制显示名称

"钓鱼攻击的工业化直接影响防御方:更多攻击者能以更大规模发起攻击,而防御资源并未相应增加,"Abnormal强调,"这不仅加速攻击启动,还确保信息质量稳定,实现跨行业可扩展的主题定向,使攻击者无需文案技巧即可运行专业级钓鱼操作。"

Spiderman:精准克隆欧洲银行页面

Spiderman工具包允许攻击者针对Blau、CaixaBank、Comdirect、Commerzbank、德意志银行、ING、O2、Volksbank、Klarna和PayPal等数十家欧洲银行及在线金融服务商的客户。

"Spiderman是全栈钓鱼框架,克隆数十家欧洲银行登录页面甚至部分政府门户,"Varonis研究员Daniel Kelley表示,"其组织化界面为犯罪分子提供发起钓鱼活动、窃取凭证和管理会话数据的一站式平台。"

该模块化工具包的特别之处在于其通过约750人的Signal群组销售(而非Telegram),主要攻击目标为德国、奥地利、瑞士和比利时。与BlackForce类似,Spiderman采用ISP白名单、地理围栏和设备过滤等技术确保仅目标用户能访问钓鱼页面。该工具还能窃取加密货币钱包助记词、拦截OTP和PhotoTAN验证码,并触发信用卡数据收集提示。

"这种灵活的多步骤方法对欧洲银行欺诈特别有效,仅凭登录凭证通常不足以授权交易,"Kelley解释称,"获取凭证后,Spiderman会为每个会话记录唯一标识符,使攻击者能在整个钓鱼流程中保持连续性。"

混合型Salty-Tycoon 2FA攻击现身

BlackForce等工具包是继Tycoon 2FA、Salty 2FA、Sneaky 2FA、Whisper 2FA、Cephas和Astaroth(与同名Windows银行木马无关)之后的最新钓鱼工具。ANY.RUN本月报告发现新型Salty-Tycoon混合攻击,可规避针对单一工具的检测规则。

2025年10月下旬Salty 2FA活动锐减之际出现的新攻击浪潮,初期阶段与Salty2FA匹配,后期则加载再现Tycoon 2FA执行链的代码。"这种重叠标志着重要转变:削弱工具包特定规则、增加归因难度,为威胁行为者提供更多规避早期检测的空间,"报告指出,"这清楚表明单个钓鱼活动(更值得注意的是单个样本)同时包含Salty2FA和Tycoon痕迹,当Salty基础设施因不明原因失效时,Tycoon充当备用载荷。"

参考来源:

New Advanced Phishing Kits Use AI and MFA Bypass Tactics to Steal Credentials at Scale

如有侵权请联系:admin#unsafe.sh