一个复杂威胁组织利用网络安全巨头的声誉发起定向鱼叉式钓鱼攻击,通过冒充趋势科技(Trend Micro)入侵国防、能源和化工领域的关键机构。趋势科技最新报告显示,2025年11月,被追踪为SHADOW-VOID-042的组织不仅瞄准关键基础设施,还试图利用该厂商的品牌标识作为诱饵,渗透趋势科技及其子公司。

伪造安全通告实施精准钓鱼

攻击者采用经典但有效的欺骗手段:紧急安全通告。目标用户收到主题为"重要通知:TM安全通告及系统防护措施"的邮件,敦促其处理一个根本不存在的漏洞。

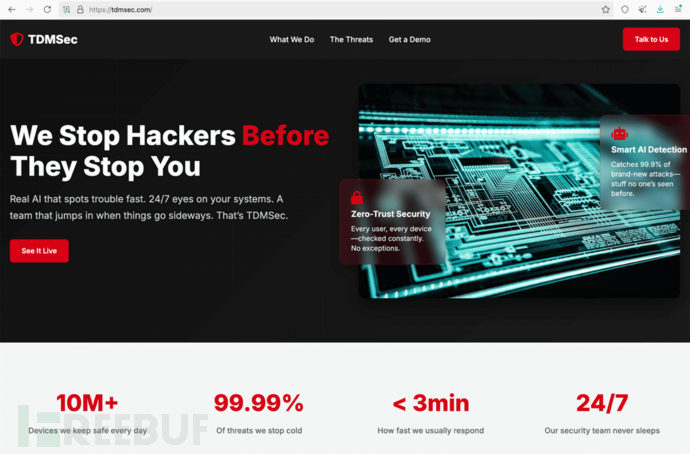

钓鱼邮件声称:"我们发现趋势科技Apex One Web信誉服务模块某些版本存在安全漏洞,该模块可能正安装在您的计算机上"。受害者被引导至模仿趋势科技企业风格的仿冒网站,该网站以"TDMSEC"为伪装标识运营。

"TDMSec"公司仿冒网站 | 图片来源:趋势科技

多阶段定向攻击策略

研究人员指出:"这并非广撒网式攻击,而是采用多阶段策略,每个阶段都针对特定目标机器进行定制,仅向精选目标投放中间载荷"。此次攻击似乎是一场更大规模行动的第二阶段。趋势科技研究人员高度确信,11月的活动与2025年10月发起的攻击存在关联,但后者采用了完全不同的情感诱饵:职场骚扰和学术研究。

在10月的攻击中,高管和人力资源部门员工收到主题为"机密:未解决性骚扰投诉升级"和"经理不当行为报告"的邮件。报告解释称:"目标对象很难忽视这类人力资源投诉,因为真实的举报可能来自希望保持匿名的吹哨人"。

与Void Rabisu组织的潜在关联

虽然该组织目前暂被命名为SHADOW-VOID-042,但迹象表明其可能是已知威胁行为体。攻击手法与Void Rabisu(又名ROMCOM或Storm-0978)高度重合,这个混合型威胁组织以结合网络犯罪与符合俄罗斯利益的间谍活动著称。

研究人员观察到:"此次攻击的多个要素与已知的Void Rabisu入侵集相符"。但由于攻击被提前阻断,最终关联性仍难确认。报告指出:"趋势科技的遥测数据中未观测到最终载荷",导致分析师无法确认攻击者是否计划部署Void Rabisu常用的ROMCOM后门。

新旧技术混合的攻击链

受害者点击恶意链接后,会被重定向至冒充Cloudflare的登录页面进行浏览器安全检查。攻击者实际在后台部署JavaScript漏洞利用程序。值得注意的是,其中一个被发现的漏洞利用针对2018年的Chrome漏洞(CVE-2018-6065)。报告推测:"实验室测试中检测到这个旧漏洞利用,但实际攻击中可能使用了更新漏洞"。这表明攻击者可能选择性地对高价值目标部署更新、更珍贵的0Day漏洞,以避免过早暴露攻击能力。

参考来源:

SHADOW-VOID-042 Impersonates Trend Micro in Phishing Campaign to Breach Critical Infrastructure

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)