好的,我现在需要帮用户总结一篇文章的内容,控制在100个字以内,而且不需要用“文章内容总结”之类的开头。首先,我得仔细阅读这篇文章,了解其主要内容。 文章主要讲的是苹果公司发布了紧急的安全更新,修复了两个零日漏洞。这两个漏洞已经被用于实际的高 sophistication 攻击中。苹果提到这些攻击是针对特定个人的,这表明苹果生态系统已经成为复杂攻击的目标。 接下来,文章详细说明了这两个漏洞都与WebKit有关,WebKit是Safari浏览器和iOS、iPadOS上所有浏览器使用的渲染引擎。第一个漏洞是use-after-free类型,允许攻击者操纵已被释放的内存区域,从而执行任意代码。第二个漏洞是内存损坏问题,同样可以通过特制的网页内容触发。 然后,文章列出了受影响的产品,包括iPhone XS及后续型号、多个iPad型号以及macOS的某些版本和Safari浏览器。苹果通过发布针对iOS和iPadOS的更新、macOS的补丁以及Safari的更新来修复这些问题。 技术方面,苹果加强了内存管理和内部控制以防止不当使用内存区域。由于这些漏洞已经被积极利用,苹果没有提供过多的技术细节,以防止被用于开发新的 exploits 在补丁广泛应用之前。 最后,文章强调了组织和个人及时应用这些安全更新的重要性,尤其是在企业环境中使用大量iOS和macOS设备的情况下。这表明苹果平台的安全性需要持续关注和管理。 总结一下:苹果修复了两个被利用的零日漏洞,影响多个设备和系统;这些漏洞涉及WebKit中的内存管理问题;用户需及时更新以减少风险。 </think> Apple修复了两个被利用的零日漏洞,影响iPhone、iPad和macOS设备;这些漏洞涉及WebKit中的内存管理问题;用户需及时更新以减少风险。 2025-12-13 01:15:33 Author: www.securityinfo.it(查看原文) 阅读量:17 收藏

Dic 12, 2025 Attacchi, In evidenza, News, Vulnerabilità

Apple ha rilasciato degli aggiornamenti di sicurezza straordinari per correggere due vulnerabilità zero-day che, secondo quanto confermato dall’azienda, risultano essere state sfruttate in attacchi reali ad elevata sofisticazione. Il fatto che Apple parli esplicitamente di attacchi mirati contro individui specifici è particolarmente significativa in quanto già in passato si è dimostrata coerente con campagne di sorveglianza avanzata e operazioni di compromissione ad alto valore.

L’intervento fuori ciclo rafforza l’idea che l’ecosistema Apple sia ormai un obiettivo stabile per gruppi capaci di sviluppare exploit complessi e catene di attacco mirate, spesso utilizzate prima che le vulnerabilità vengano individuate e corrette pubblicamente.

Vulnerabilità a livello di motore web e gestione della memoria

Entrambe le falle corrette da Apple ricadono nell’ambito della gestione della memoria all’interno di WebKit, il motore di rendering utilizzato da Safari e obbligatorio per tutti i browser su iOS e iPadOS. La prima vulnerabilità riguarda una condizione di tipo use-after-free, una classe di bug particolarmente critica perché consente a un attaccante di manipolare aree di memoria già liberate, aprendo la strada all’esecuzione di codice arbitrario. La seconda vulnerabilità è invece riconducibile a un problema di corruzione della memoria, anch’esso attivabile attraverso la visualizzazione di contenuti web appositamente costruiti.

Prodotti Apple effettivamente coinvolti

Le vulnerabilità interessano un insieme ben definito di prodotti Apple attualmente supportati. Sul fronte mobile, risultano coinvolti iPhone a partire da iPhone XS e successivi, oltre a numerosi modelli di iPad, inclusi iPad Pro da 13 pollici, iPad Pro da 12,9 pollici dalla terza generazione in poi, iPad Pro da 11 pollici dalla prima generazione, iPad Air dalla terza generazione, iPad dalla settima generazione e iPad mini dalla quinta generazione.

Per quanto riguarda l’ambiente desktop, le correzioni riguardano macOS nelle versioni supportate, inclusi i rami Sonoma, Ventura e Monterey, oltre al browser Safari su macOS. La presenza di WebKit come componente condivisa rende trasversale l’impatto delle vulnerabilità, indipendentemente dal fatto che l’utente utilizzi Safari o un browser di terze parti.

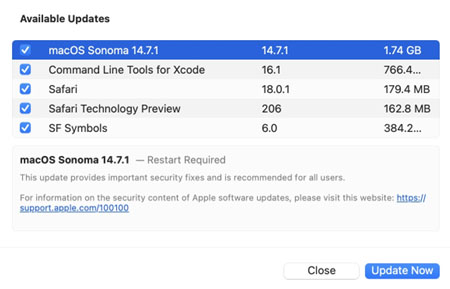

Aggiornamenti di sicurezza e mitigazioni introdotte

Apple ha distribuito le patch attraverso aggiornamenti dedicati di iOS e iPadOS, aggiornamenti correttivi per macOS e un update specifico per Safari. Dal punto di vista tecnico, le mitigazioni introdotte puntano a migliorare la gestione della memoria e a rafforzare i controlli interni per prevenire condizioni di utilizzo improprio delle aree di memoria.

Come da prassi in presenza di zero-day sfruttati attivamente, i dettagli tecnici forniti restano volutamente limitati. Questa scelta riduce il rischio che le informazioni pubbliche possano essere utilizzate per sviluppare exploit affidabili prima che una quota significativa di dispositivi venga aggiornata.

Implicazioni operative per organizzazioni e utenti

Dal punto di vista operativo, l’episodio conferma la necessità di trattare gli aggiornamenti di sicurezza Apple con la stessa priorità riservata alle patch critiche in ambienti enterprise tradizionali. La diffusione di dispositivi iOS e macOS in contesti aziendali rende essenziale disporre di processi di aggiornamento rapidi, in grado di ridurre al minimo la finestra di esposizione.

Per gli utenti ad alto profilo e per le organizzazioni che operano in settori sensibili, l’applicazione tempestiva degli aggiornamenti resta una delle poche contromisure realmente efficaci contro attacchi basati su zero-day. L’ennesima correzione di vulnerabilità già sfruttate in the wild ribadisce che la sicurezza delle piattaforme Apple non può essere considerata implicitamente garantita, ma va gestita con un approccio strutturato e continuo, allineato alle dinamiche delle minacce più avanzate.

- Apple patch sicurezza, Apple sicurezza, Attacchi mirati, cybersecurity Apple, exploit browser, iOS sicurezza, iPadOS vulnerabilità, macOS sicurezza, Safari exploit, spyware iOS, vulnerabilità zero-day, webkit

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh