12/12/2025

riepilogo

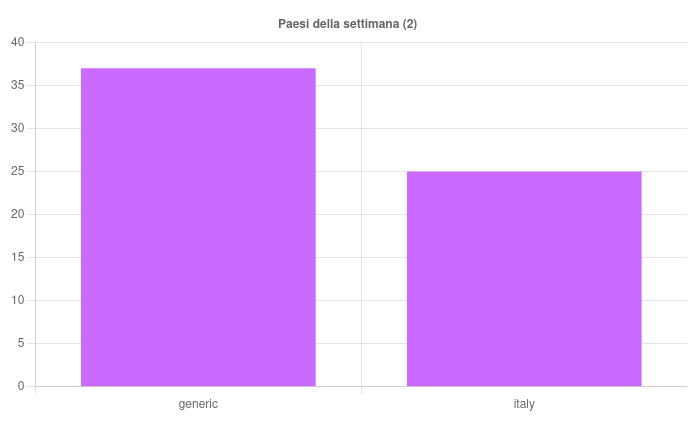

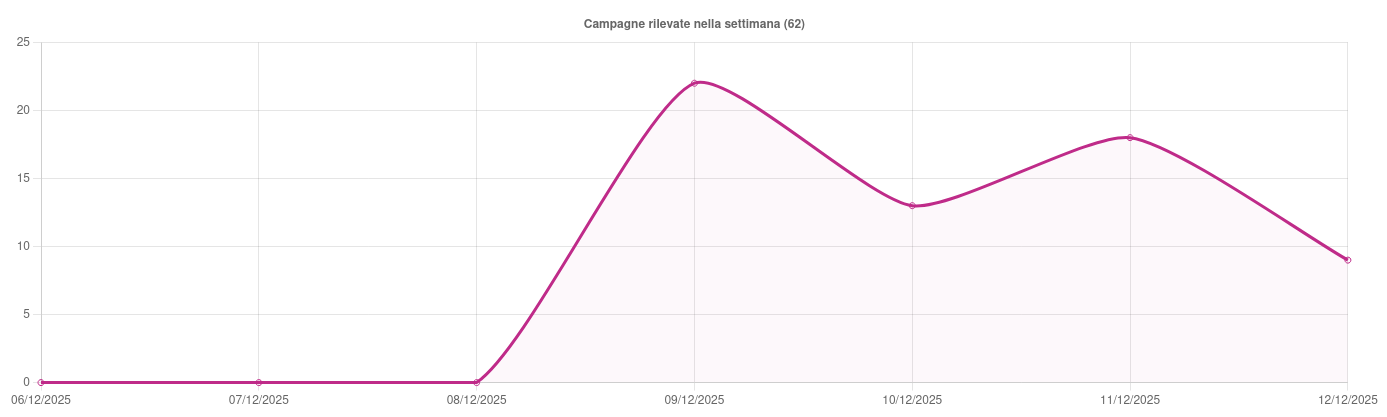

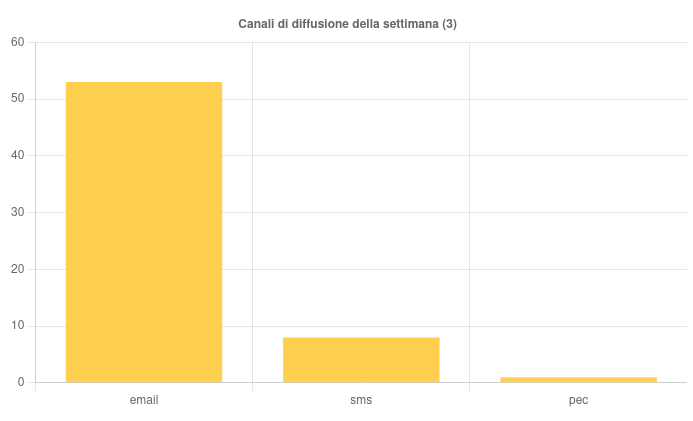

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 62 campagne malevole, di cui 25 con obiettivi italiani e 37 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1293 indicatori di compromissione (IoC) individuati.

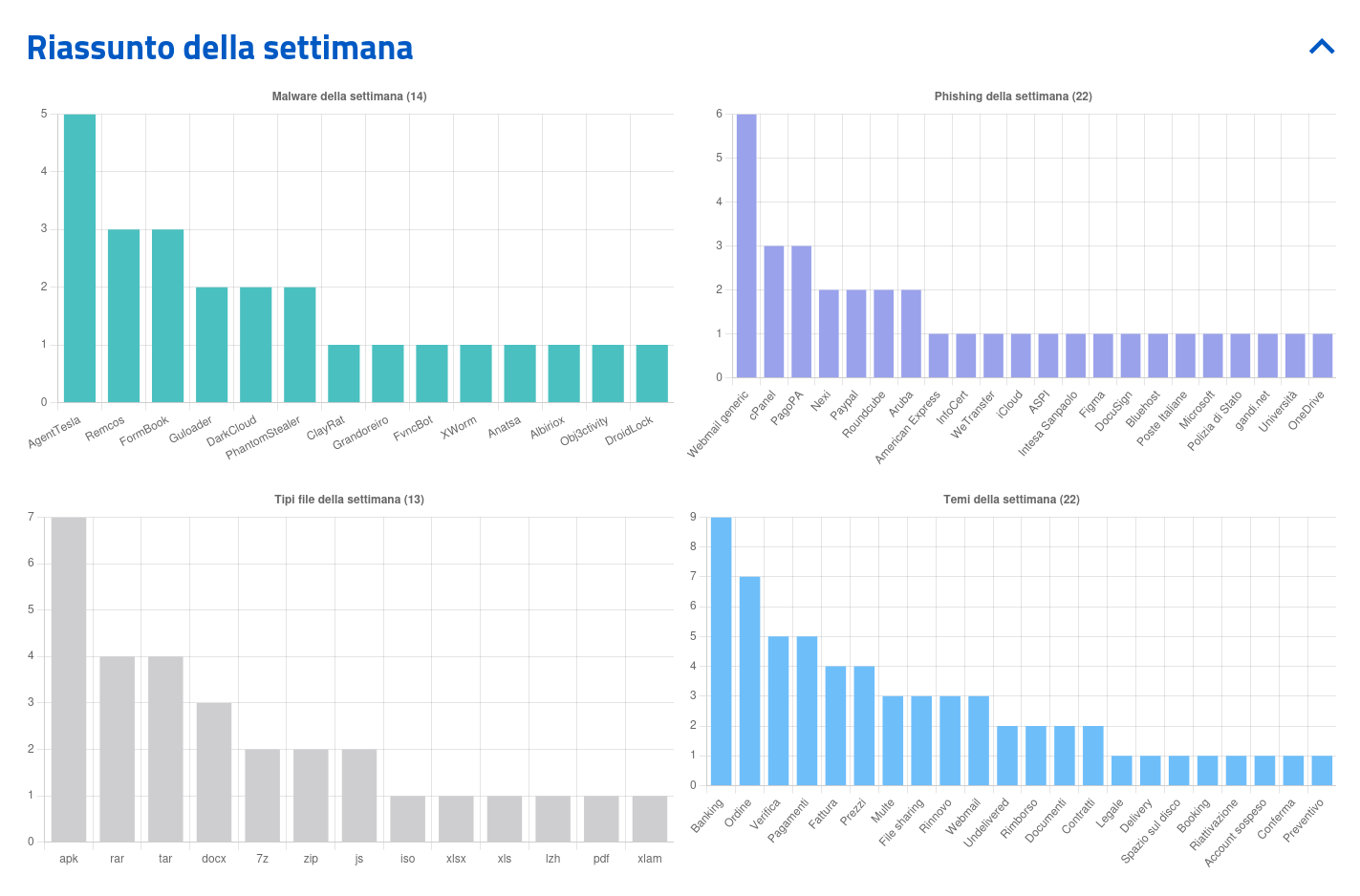

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

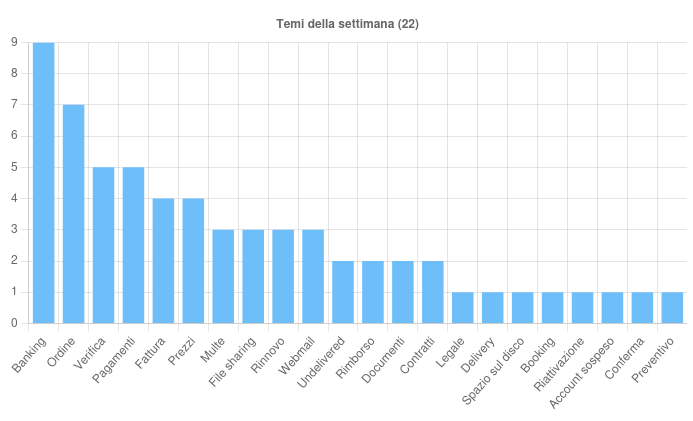

Sono 22 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Argomento sfruttato in sette campagne malware generiche volte alla diffusione di FvncBot, ClayRat, Anatsa , Albiriox, DroidLock e PhantomStealer. È stato inoltre usato per una campagna di phishing italiana ai danni di Intesa Sanpaolo.

- Ordine – Argomento usato in cinque campagne, sia italiane che generiche, tutte finalizzate alla distribuzione dei malware AgentTesla, FormBook, PhantomStealer, Xworm e Remcos. Utilizzato inoltre per due campagne di phishing ai danni di utenti OneDrive e di generica webmail.

- Verifica – Tema utilizzato in cinque campagne di phishing, di cui due italiane, che hanno abusato del nome di American Express, Roundcube, Nexi e cPanel.

- Pagamenti – Argomento sfruttato in quattro campagne di phishing, di cui la metà italiane, ai danni di DocuSign, Autostrade per l’Italia e Infocert. Rilevata, inoltre, una campagna generica che diffonde il malware DarkCloud.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata una campagna di phishing che sfrutta nome e logo della Polizia di Stato per impossessarsi delle credenziali email delle vittime. L’attività malevola si distingue per l’utilizzo di un endpoint API di Webflow, impiegato dagli attaccanti per l’esfiltrazione dei dati raccolti dalle vittime.

- Rilevato un phishing mirato contro studenti e personale di atenei italiani, volto al furto di credenziali istituzionali. La mail esca, con oggetto “R: Urgente – Elenco dei borsisti“, spinge a cliccare su un link per visualizzare documenti riservati. La pagina di destinazione replica il logo del Ministero dell’Università e della Ricerca (MUR) e reindirizza successivamente verso un falso portale di login Microsoft, dove avviene la compromissione delle credenziali.

- È in corso una campagna malevola, rilevata a partire dall’8 dicembre, che sfrutta account email compromessi di utenti della Pubblica Amministrazione per colpire, in modo massivo e mediante invio in CCN, altri destinatari appartenenti alla PA. Le comunicazioni contengono allegati PDF con link che reindirizzano verso risorse ospitate su Figma, con l’obiettivo di sottrarre credenziali o diffondere payload malevoli attraverso la catena di fiducia istituzionale. I dettagli nella news dedicata.

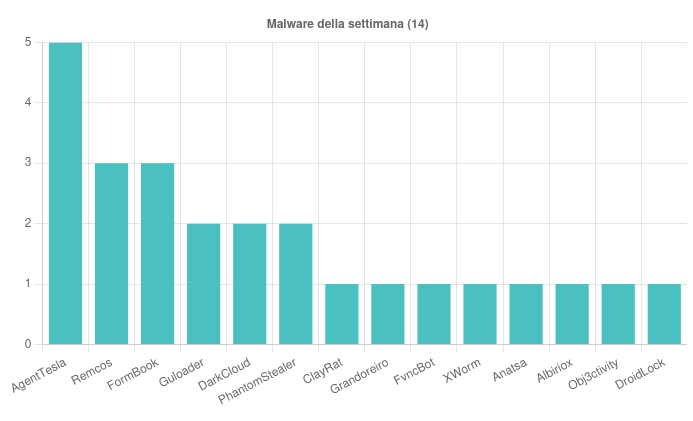

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

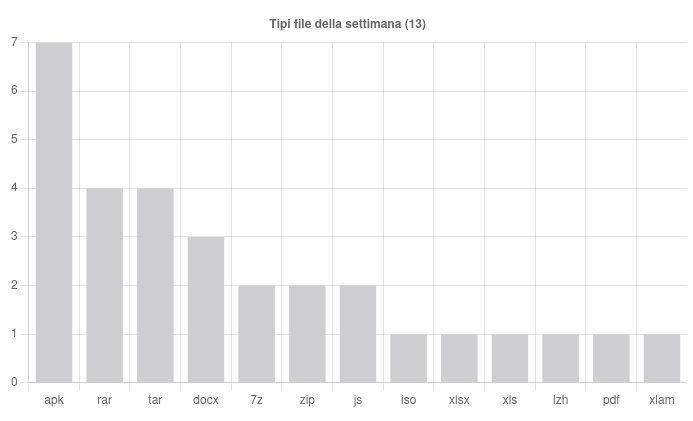

- AgentTesla – Individuate una campagna italiana a tema “Fattura” e quattro campagne generiche “Ordine”, “Fattura”, “Contratti” e “Prezzi” veicolate tramite email con allegati TAR, RAR e LZH.

- FormBook – Scoperte una campagna italiana ad argomento “Ordine” diffusa con allegato DOCX e due campagne generiche “Prezzi” diffuse con allegati RAR e XLSX.

- Remcos – Rilevate una campagna italiana “Ordine” e due campagne generiche “Booking” e “Fattura” distribuite con allegati DOCX e 7Z.

- DarkCloud – Osservate due campagne generiche ad argomento “Prezzi” e “Pagamenti” veicolate tramite email con allegati 7Z e ZIP.

- Guloader – Individuate una campagna italiana “Contratti” diffusa con allegato ZIP e una campagna generica “Delivery” che utilizza allegato TAR.

- PhantomStealer – Scoperte due campagne generiche che hanno sfruttato i temi “Banking” e “Ordine”, entrambe distribuite con allegato RAR.

- Rilevate svariate campagne generiche per dispositivi Android che diffondono Albiriox, Anatsa, ClayRat, DroidLock e FvncBot, tutte a tema “Banking” e veicolate tramite SMS con link che rimandano al download di APK dannosi.

- Osservate infine campagne generiche Grandoreiro, Obj3ctivity e XWorm che hanno sfruttato vari temi e sono state distribuite mediante email contenenti allegati XLAM, JS e ISO.

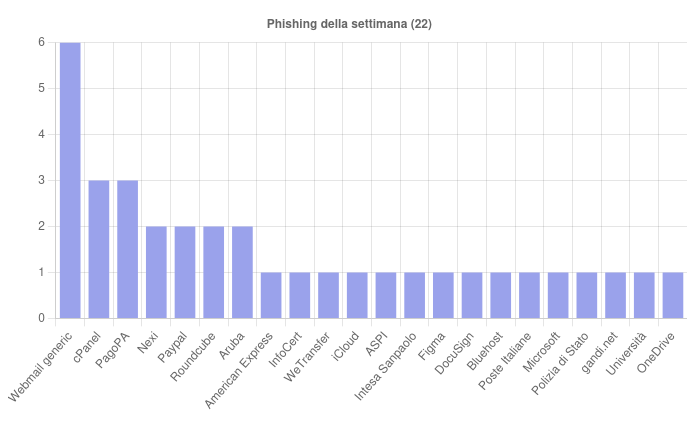

Phishing della settimana

Sono 22 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema cPanel e PagoPA, oltre alle sempre presenti campagne di Webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche