MyHidden/HiddentApp声称使用“军事技术”提供不可拦截的消息和通话服务,但实际安全性极低。分析显示其依赖常见开发工具和第三方服务,缺乏真正的隐私保护。用户数据未加密存储,且服务器配置暴露多个安全漏洞。该应用被指为骗局,建议选择Signal等更安全的替代方案。 2025-9-21 13:45:51 Author: www.ihteam.net(查看原文) 阅读量:4 收藏

Negli ultimi mesi, l’app MyHidden (o anche conosciuta come HiddenApp) è apparsa sull’App Store promettendo messaggi e chiamate “non intercettabili” grazie a “tecnologia militare”. Ma è davvero così sicura come afferma? Abbiamo analizzato l’app per capire se vale i 34,99 € all’anno che richiede. Se siete arrivati a questo blog o vi è stato linkato da qualcuno, sappiate che l’app è una TRUFFA. Ma partiamo dall’inizio.

Cosa promette MyHidden / HiddenApp:

Dalla pagina dell’app su Apple Store (https://apps.apple.com/it/app/myhidden/id6502858900) leggiamo:

Hidden è un’app di messaggistica con tecnologia militare. Hidden non richiede l’identificazione del cliente e fornisce un servizio per l’invio di messaggi e chiamate vocali non intercettabili. Hidden non può essere hackerato tramite sistemi trojan.

Trovo poco significativo l’utilizzo dell’espressione “tecnologia militare”, che di per sé non ha un reale valore tecnico e viene spesso impiegata per impressionare chi ha meno familiarità con il settore. Inoltre, l’affermazione secondo cui l’applicazione sarebbe immune da trojan o spyware è priva di fondamento. L’applicazione in questione utilizza un framework chiamato React Native, insieme al motore Hermes: strumenti pensati esclusivamente per lo sviluppo di applicazioni, non per offrire protezione contro minacce sofisticate come trojan o spyware.

I primi segni che dovrebbero farci storcere il naso:

- Disponibilità limitata: L’applicazione è reperibile esclusivamente sull’Apple Store. Curiosamente, la versione Android è già stata rimossa dal Play Store (chissà come mai?)

- Restrizioni geografiche: È possibile scaricare l’app solo con un account Apple italiano. Ho provato con un account estero, ma senza successo. Viene spontaneo chiedersi: perché impedire l’accesso agli utenti stranieri?

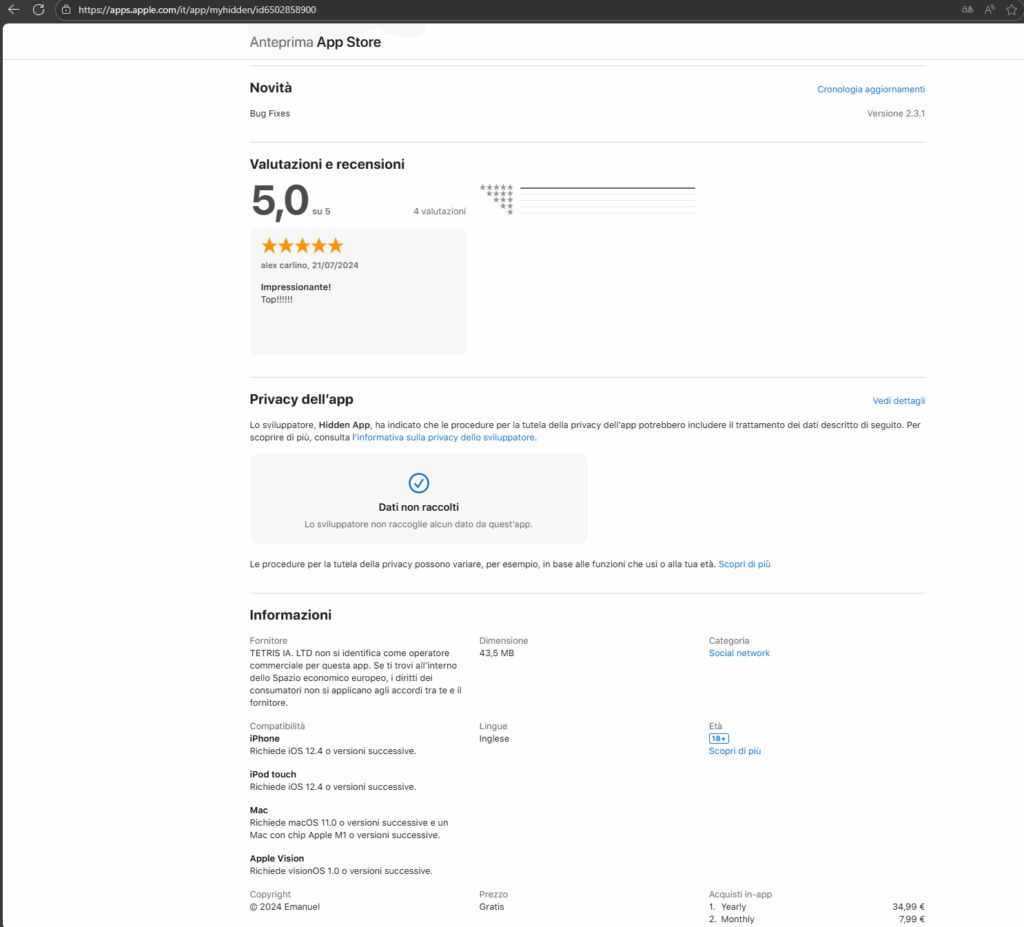

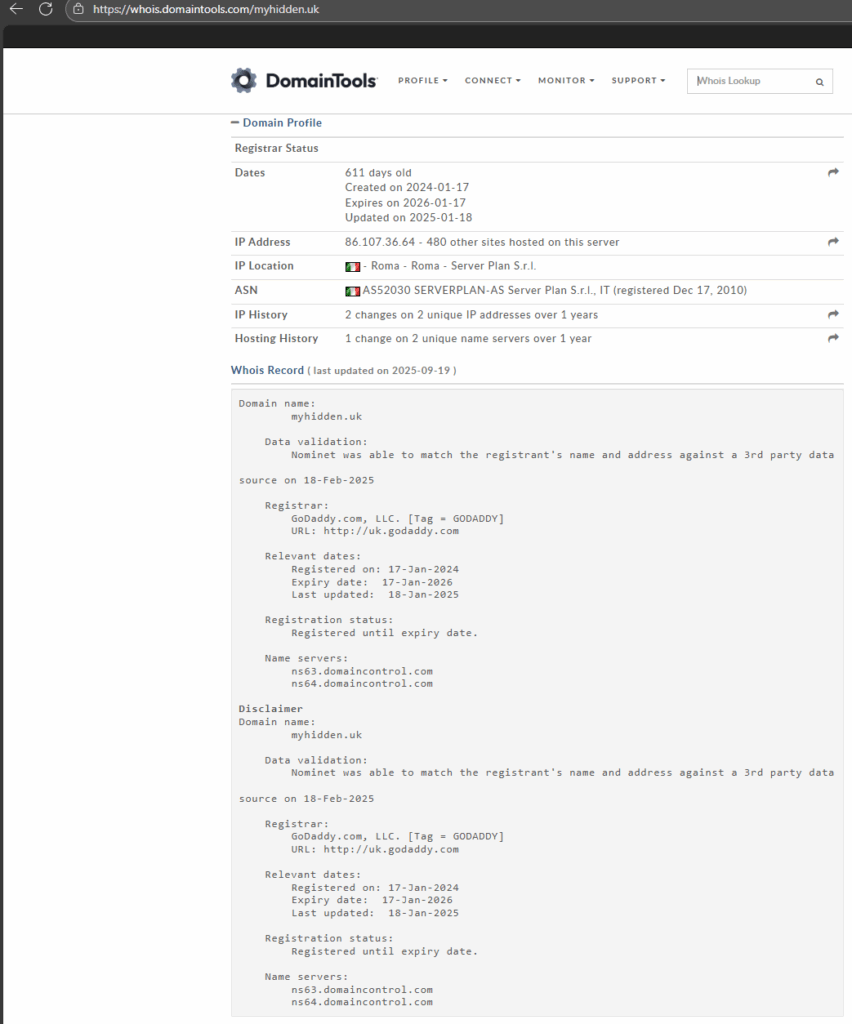

- Dominio fresco: Il sito https://www.myhidden.uk/ è stato registrato di recente (17/01/2024) e si appoggia a un hosting condiviso su ServerPlan, una scelta che sicuramente non fa pensare a grandi investimenti infrastrutturali.

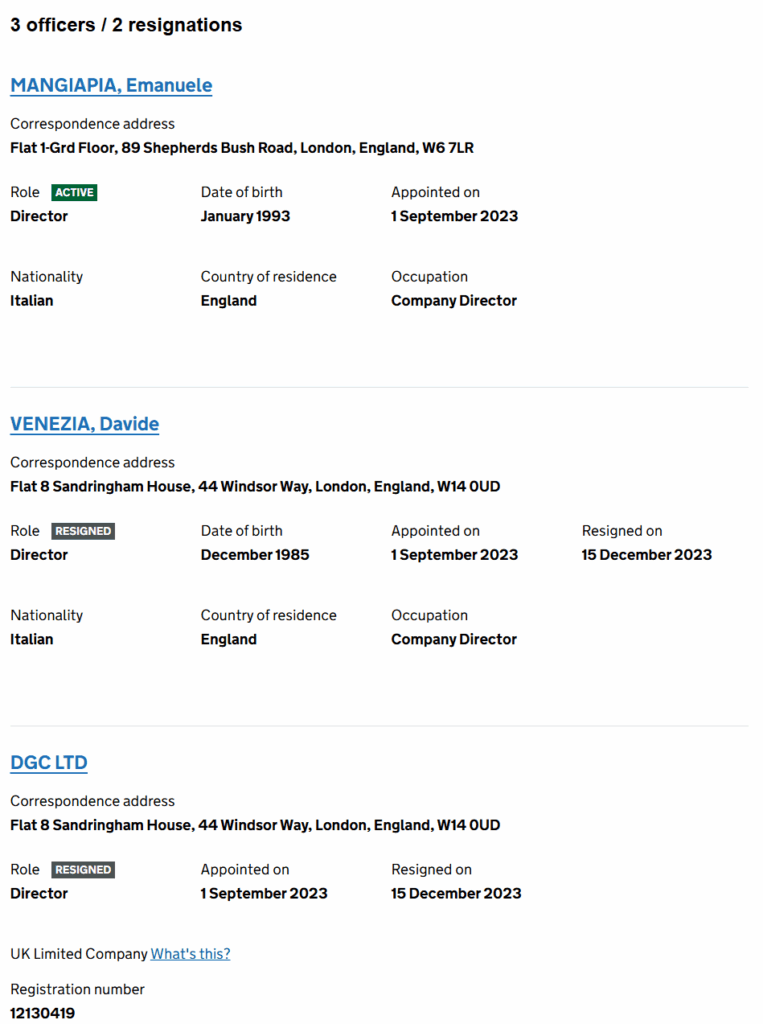

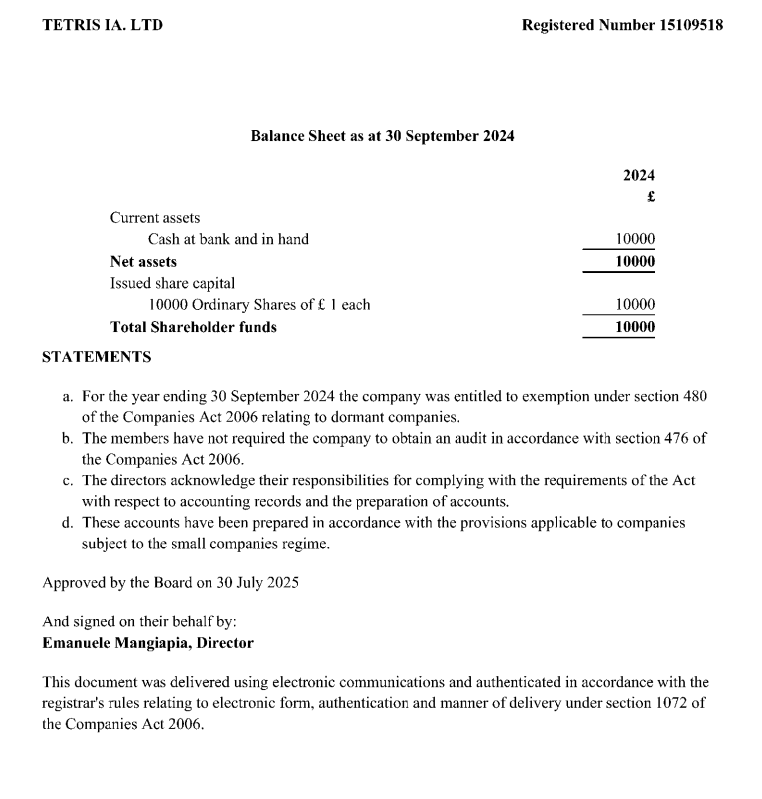

- Sviluppatori in letargo: L’app è sviluppata da ‘TETRIS IA. LTD’, una società dormiente con sede a Londra. “Dormiente” significa che non presenta né entrate né uscite, e il direttore attuale risulta essere un certo Emanuele Mangiapia (anche citato in questo articolo su ADN: https://www.adnkronos.com/Archivio/tecnologia/hiddenapp-ecco-lapplicazione-per-scambiare-messaggi-senza-cedere-dati_5Noj8YMTZv46XcP3evTDzz )

- Monetizzazione sospetta: L’applicazione richiede un pagamento prima ancora di poter essere effettivamente utilizzata. Un dettaglio che, diciamolo, non contribuisce certo a dissipare i dubbi.

La realtà tecnica dietro MyHidden / HiddenApp:

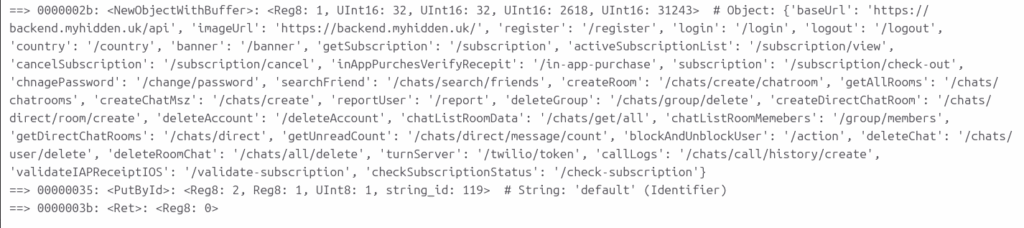

Da buon appassionato di tecnologia, ho deciso di concedere una chance a questa nuovissima e “sicurissima” applicazione, iniziando con un’analisi statica dell’applicazione iOS. Il primo dettaglio interessante che emerge riguarda il dominio con cui l’app comunica una volta avviata:

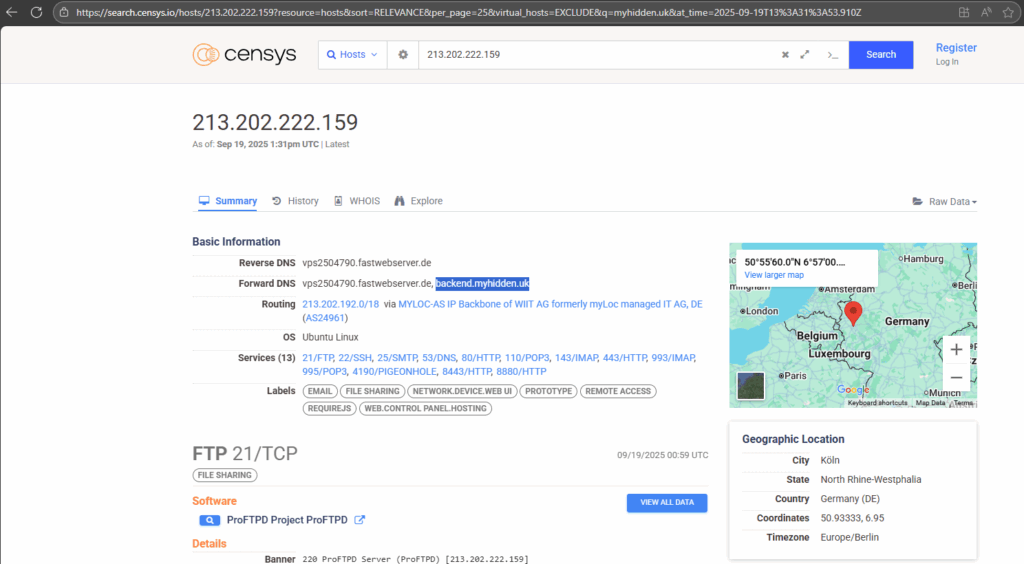

‘backend.myhidden.uk’ è un sottodominio del sito vetrina principale, che punta a un server VPS situato in Germania. Nulla di male, se non fosse che si tratta di una soluzione dal costo di poche decine di euro al mese. Non proprio il massimo della sicurezza enterprise.

L’applicazione si avvale anche di una serie di servizi esterni, tutti ben noti nel panorama tech:

- Google Firebase: utilizzato per l’analisi dei crash e come database. Un classico, insomma.

- Twilio: gestisce le comunicazioni vocali e video. Nulla di male, ma è interessante sapere che le conversazioni passano anche da qui.

- Stripe: si occupa dei pagamenti. Affidabile, certo, ma sempre un altro attore coinvolto.

È quindi evidente che la comunicazione non rimane confinata al server di MyHidden, ma viene distribuita tra una serie di grandi aziende, ciascuna con i propri sistemi, policy e infrastrutture. In altre parole, la “riservatezza assoluta” tanto sbandierata sembra più un concetto relativo… e parecchio condiviso.

A rendere il tutto ancora più pittoresco è la quantità di servizi e porte lasciate allegramente in ascolto sulla VPS del backend: 21/FTP, 22/SSH, 25/SMTP, 53/DNS, 80/HTTP, 110/POP3, 143/IMAP, 443/HTTP, 465/SMTP, 993/IMAP, 995/POP3, 4190/PIGEONHOLE, 8443/HTTP, 8880/HTTP. Insomma, un vero e proprio buffet per chi ama la varietà.

Per quanto riguarda la sicurezza delle comunicazioni, il certificato SSL utilizzato per proteggere l’API è stato generato gratuitamente tramite Let’s Encrypt. Una scelta sicuramente economica, ma che non trasmette esattamente l’idea di una fortezza digitale.

A questo punto, vale la pena analizzare come l’applicazione gestisce i dati degli utenti, sia localmente che sul backend, e soprattutto verificare se le rassicuranti dichiarazioni del direttore Mangiapia trovano riscontro nei fatti:

- Non esiste profilazione

- Non c’è un database

- Gli utenti sono e restano totalmente anonimi

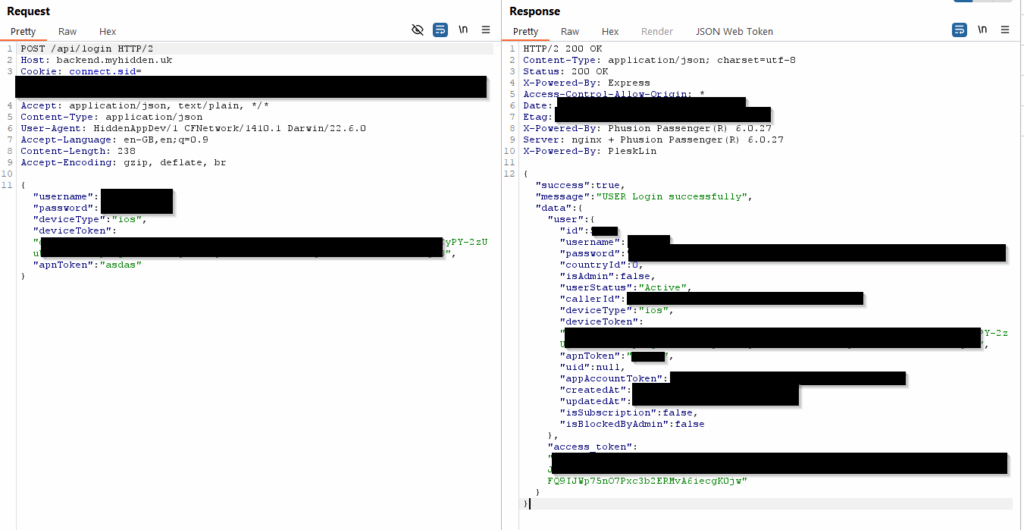

In fase di registrazione dobbiamo scegliere uno username e una password, senza alcuna verifica email. Un processo snello, certo, che ci ha portato direttamente alla pagina dei pagamenti gestiti da Stripe. Tuttavia, con una semplice analisi, abbiamo notato che al momento del login viene già assegnato un token di sessione (JWT, peraltro firmato con HS256, non proprio lo stato dell’arte in termini di sicurezza). Questo ci ha permesso di saltare il pagamento di 7,99€ e testare l’app come utenti “premium” a costo zero. Un affare, almeno per noi.

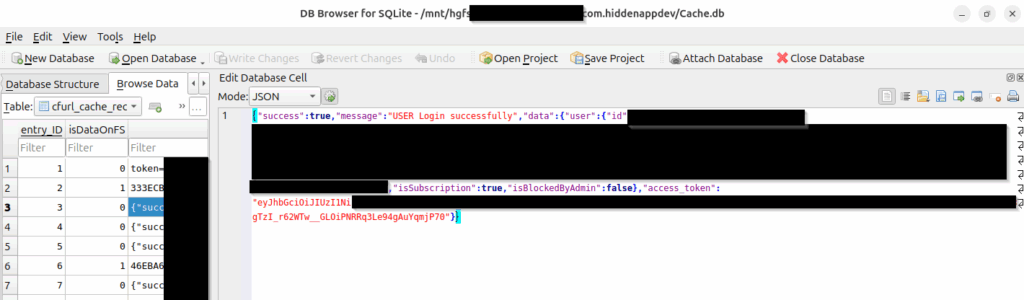

Il token di sessione, insieme a tutte le informazioni restituite dopo il login, viene salvato in chiaro su un database SQLite locale, invece di utilizzare il più sicuro Keychain di Apple. Una scelta che fa sorridere chiunque abbia a cuore la sicurezza dei dati.

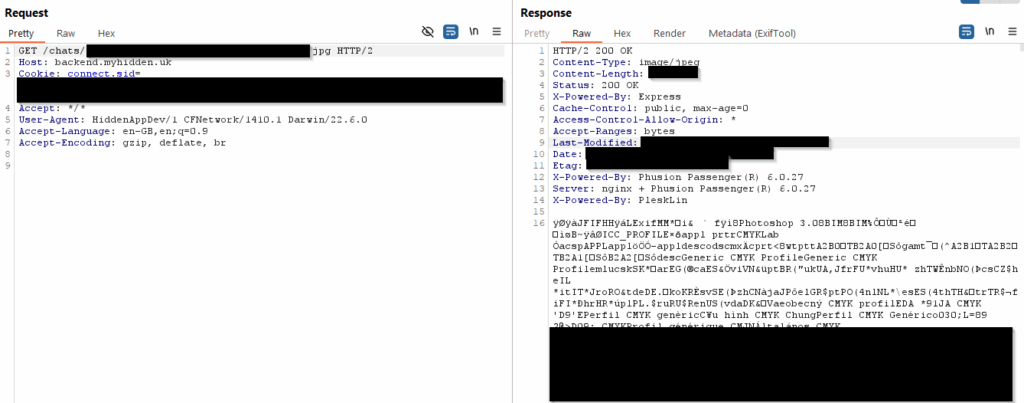

Quando si utilizza la funzione di messaggistica diretta, la richiesta inviata al server appare così:

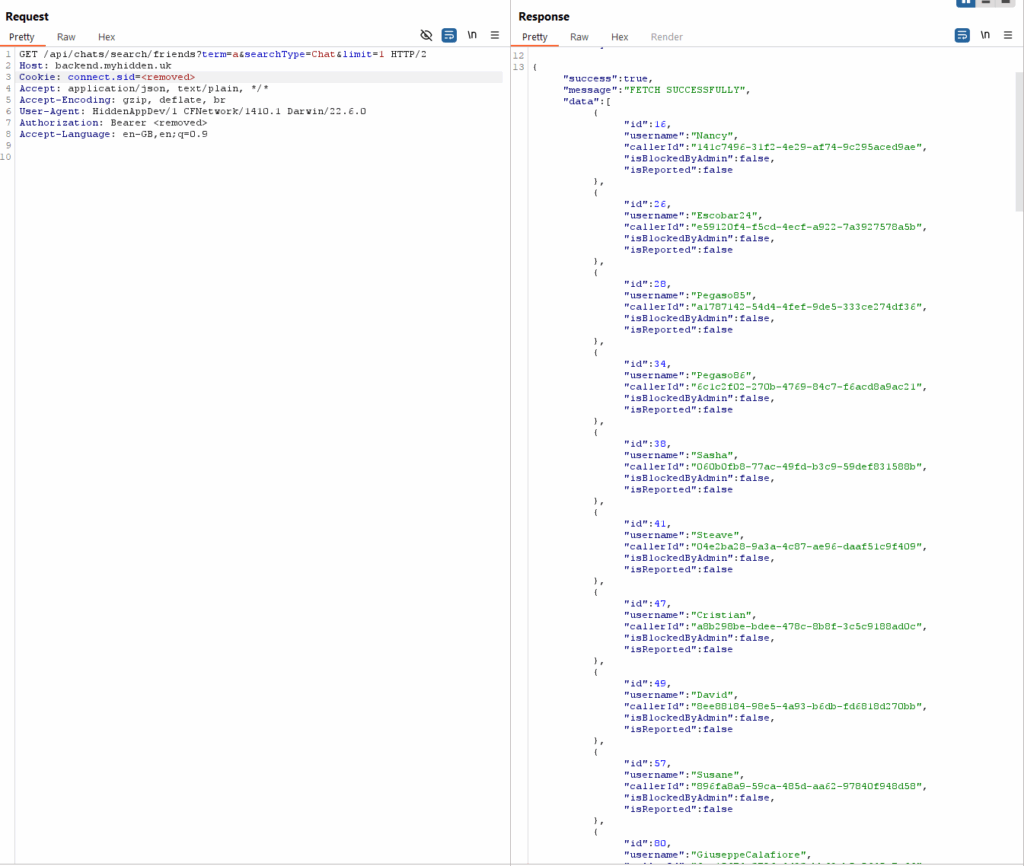

GET /api/chats/search/friends?term=a&searchType=Chat HTTP/2

Host: backend.myhidden.uk

User-Agent: HiddenAppDev/1 CFNetwork/1410.1 Darwin/22.6.0

Authorization: Bearer <token>

Cambiare la lettera nel parametro ‘term’ permette di ottenere tutti gli utenti che contengono quella lettera nello username. Ripetendo l’operazione per ogni lettera dell’alfabeto, si possono facilmente raccogliere tutti gli username presenti nel sistema. Un approccio, diciamo, poco “anonimo”.

Cliccando su uno username viene creata una stanza (roomId) per la comunicazione, mentre i messaggi vengono inviati tramite l’endpoint /api/chats/create.

Ho anche allegato un’immagine in una conversazione “privata”: il file viene conservato e servito direttamente da ‘backend.myhidden.uk’, il che significa che gli amministratori del sito (e chiunque altro conoscendo il link) possono accedervi senza particolari difficoltà. A distanza di 24 ore dall’invio, il link dell’immagine JPG era ancora perfettamente accessibile.

Questo dimostra che, contrariamente alle dichiarazioni ufficiali, un database esiste eccome per gestire le comunicazioni, e che i messaggi non sono affatto criptati, ma conservati in chiaro. Senza contare che le immagini restano accessibili anche senza essere autenticati nella chat per periodi indefiniti. Infine, per quanto riguarda le affermazioni “non esiste profilazione” e “tutti gli utenti rimangono anonimi”, la realtà è decisamente meno poetica. Basterebbe ricordare che ogni richiesta al server web viene diligentemente registrata nei file di log, completa di indirizzo IP dell’utente. Insomma, l’anonimato e la sicurezza qui sembrano più uno slogan che una realtà tecnica.

Alternative sicure e gratuite

Se cerchi davvero privacy e sicurezza nelle tue comunicazioni, esistono soluzioni ben più affidabili e trasparenti di MyHidden / HiddenApp. Tra le migliori alternative open source e gratuite troviamo:

- Signal: apprezzata a livello globale per la crittografia end-to-end (E2EE) e il codice aperto, regolarmente sottoposto ad audit indipendenti.

- Session: basata su un’architettura decentralizzata, non richiede nemmeno un numero di telefono per registrarsi e garantisce anonimato reale.

- Element: client per la rete Matrix, ideale per chat di gruppo e collaborazione, anch’esso open source e con E2EE.

Queste applicazioni sono sviluppate da comunità trasparenti, il loro codice è pubblico e verificabile, e la sicurezza non è solo uno slogan: è dimostrata da audit indipendenti e da una solida reputazione internazionale.

Conclusione e avviso agli utenti

In sintesi, MyHidden / HiddenApp è ben lontana dall’essere una soluzione “military grade” e le sue promesse di anonimato e sicurezza risultano, alla prova dei fatti, piuttosto fragili.

Diffida sempre di claim altisonanti e non verificabili: la vera sicurezza si basa su trasparenza, tecnologie collaudate e comunità attive, non su slogan di marketing.

Qualora il direttore Emanuele Mangiapia desiderasse esercitare il diritto di replica, può contattarci all’indirizzo email: info [at] ihteam [dot] net

如有侵权请联系:admin#unsafe.sh