文章总结了2025年9月TG Soft反恶意软件研究中心报告的钓鱼攻击情况,列举了针对Mooney、Poste Italiane、Aruba、Banca Sella、Netflix和WeTransfer等品牌的常见钓鱼邮件和短信案例,提醒用户注意防范以避免泄露敏感信息。 2025-9-4 09:44:34 Author: www.tgsoft.it(查看原文) 阅读量:0 收藏

INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di Settembre 2025:

05/09/2025 => Mooney

05/09/2025 => Poste Smishing

05/09/2025 => Aruba - Avviso di scadenza

03/09/2025 => Banca Sella

03/09/2025 => Netflix

03/09/2025 => WeTransfer

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

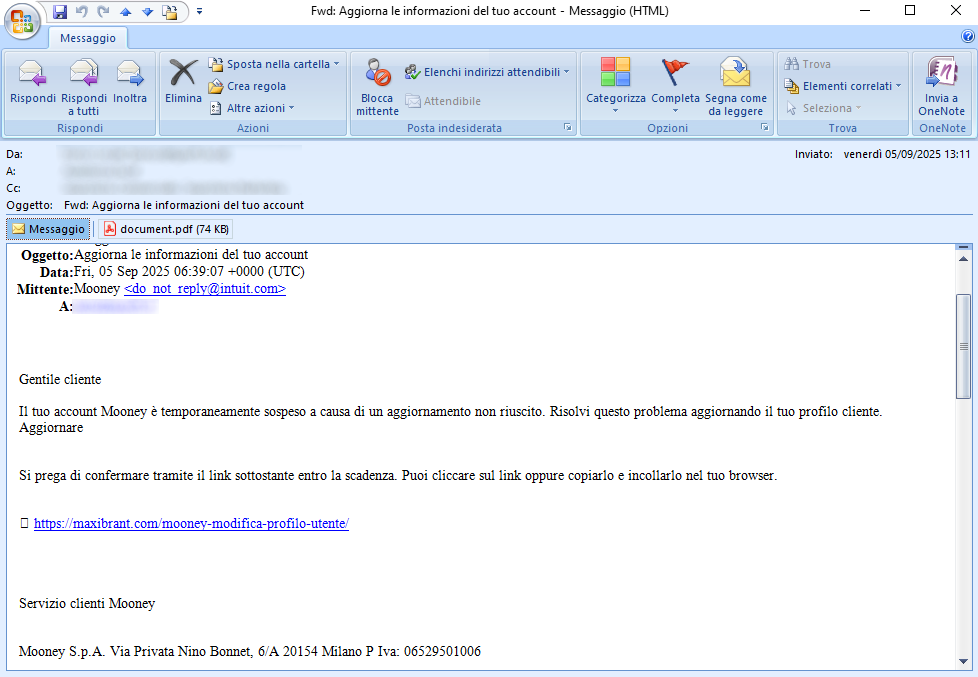

05 Settembre 2025 ==> Phishing Mooney

OGGETTO: <Aggiorna le informazioni del tuo account>

Analizziamo di seguito un tentativo di phishing che si spaccia per una comunicazione da parte di Mooney, nota società italiana di Proximity Banking & Payments. II messaggio informa il ricevente che il suo account è temporaneamente sospeso a causa di un aggiornamento non riuscito. Lo invita quindi ad effettuare l'aggiornamento entro la scadenza tramite il seguente link:

https[:]//[NomeDominioFake.]com/mooney-modifica-profilo-utente/

Chiaramente la nota società italiana di pagamenti online Mooney, è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare i dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo subito che l'indirizzo e-mail del mittente non è riconducibile al dominio ufficiale di Mooney <do_not_reply(at)intuit(dot)com>. Un altro fatto anomalo è il file allegato denominato <document.pdf> che andando ad analizzarlo simula un ordine di vendita dei servizi di Mooney per un importo di Euro 12,00.

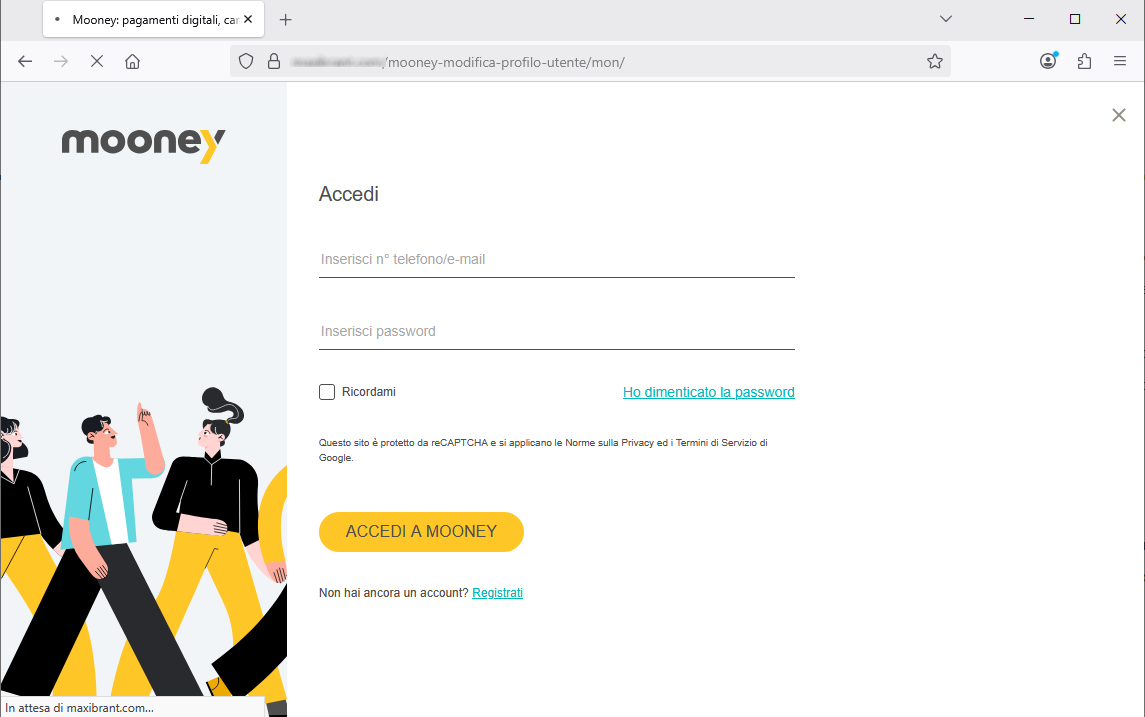

Chi dovesse malauguratamente cliccare sul link https[:]//[NomeDominioFake.]com/mooney-modifica-profilo-utente/ verrà dirottato su una pagina WEB anomala che simula graficamente il sito ufficiale di Mooney.

In questa pagina all'utente viene richiesto di effettuare l’accesso alla sua area riservata inserendo login e password del suo account.

Sebbene il sito possa trarre in inganno in quanto la grafica utilizzata sia simile a quella di Mooney, notiamo che l'indirizzo url presente sulla barra del browser è anomalo e non riconducibile al dominio ufficiale.

Vi invitiamo pertanto a fare sempre molta attenzione, anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori

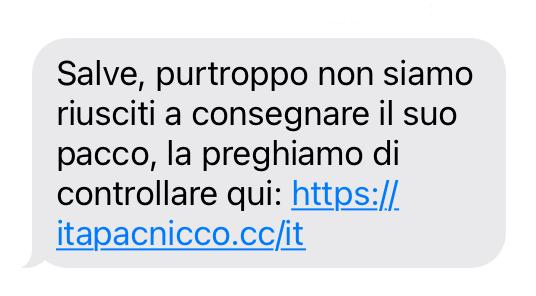

05 Settembre 2025 ==> Smishing Poste

Analizziamo di seguito un nuovo tentativo di smishing che si cela dietro un falso sms giunto apparentemente da Poste Italiane.

Il messaggio, che riportiamo di lato, segnala all'ignaro ricevente che non è stato possibile consegnare il pacco. Lo invita pertanto a controllare la spedizione dal seguente link: https://itapacnicco[.]cc/it

E' logico che se il destinatario dell'sms non sia cliente di Poste Italiane sia più intuitivo chiedersi cosa si celi effettivamente dietro questo sms anomalo. In ogni caso è fondamentale saper riconoscere questi, ormai diffusi, tentativi di frode informatica, che utilizzano sistemi sempre più sofisticati per ingannare l'utente, in questo caso infatti il sms proviene dalla chat con cui solitamente l'utente riceve comunicazioni da Poste Italiane.

E' chiaro che l'intento dei cyber-criminali è di portare l'utente a cliccare tempestivamente sul link per controllare la spedizione.

I link a cui rimandano sono dei siti truffa ingannevoli in quanto solitamente riproducono graficamente i siti originali...

Inserendo i dati di accesso all'account Poste Italiane su questi FORM ospitati su pagine web contraffatte, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

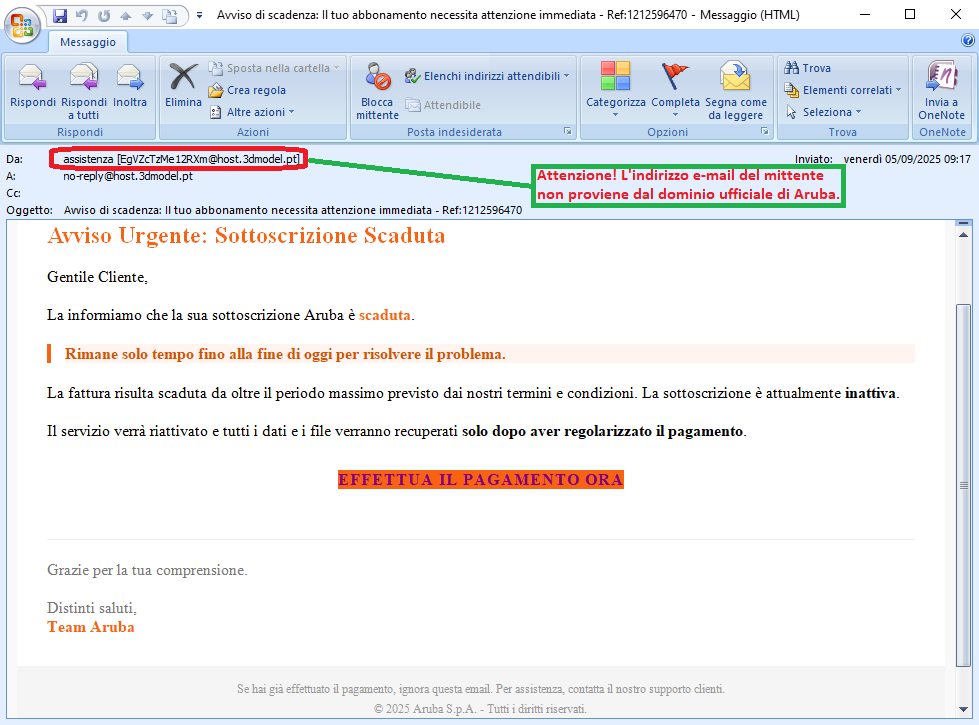

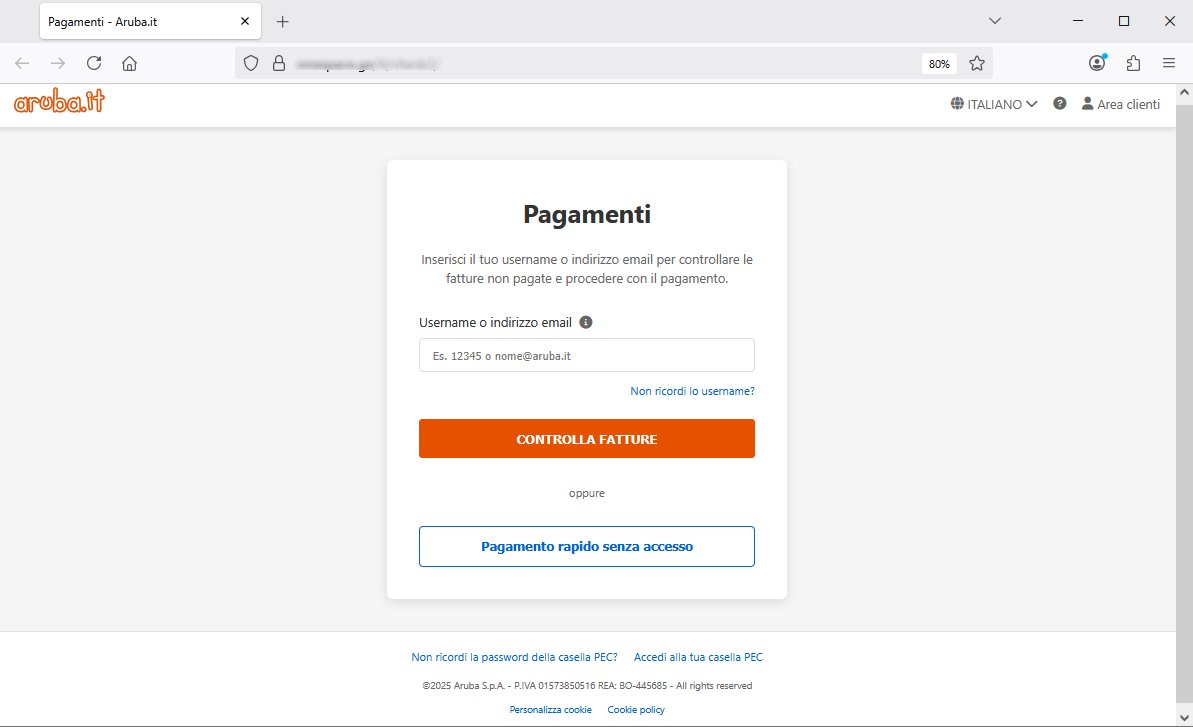

05 Settembre 2025 ==> Phishing Aruba - Avviso di scadenza

OGGETTO: <Avviso di scadenza: Il tuo abbonamento necessita attenzione immediata - Ref:1212596470>

Ritroviamo anche questo mese i tentativi di phishing che si spacciano per comunicazioni da parte del brand Aruba.

Il messaggio informa il destinatario che la sua sottoscrizione ai servizi di Aruba è scaduta e che ha tempo solo fino ad oggi per risolvere il problema. Viene quindi informato che <la fattura risulta scaduta da oltre il periodo massimo previsto dai nostri termini e condizioni. La sottoscrizione è attualmente inattiva. Il servizio verrà riattivato e tutti i dati e i file verranno recuperati solo dopo aver regolarizzato il pagamento.>

Viene quindi riportato il link per procedere al pagamento:

EFFETTUA IL PAGAMENTO ORA

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini, Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando l'e-mail notiamo sin da subito che il messaggio di alert giunge da un indirizzo che chiaramente non proviene dal dominio ufficiale di Aruba, <EgVZcTzMe12RXm(at)host(dot)3dmodel(dot)pt>, è fondamentale prestare sempre la massima attenzione prima di cliccare su link sospetti.

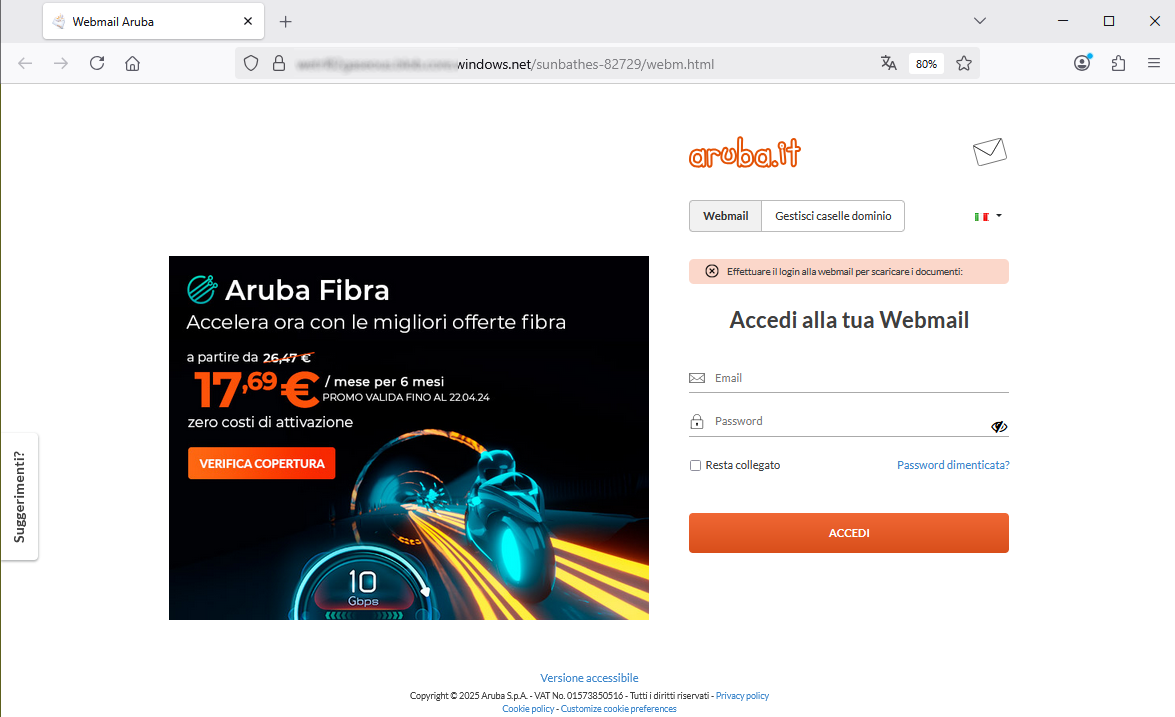

Chi dovesse malauguratamente cliccare sul link EFFETTUA IL PAGAMENTO ORA verrà dirottato sulla pagina web visualizzata.

In questa pagina l'utente viene invitato ad accedere alla sua area cliente inserendo la login da cui potrà poi procedere al pagamento della fattura e riattivare cosi i servizi sospesi.

Sebbene il sito possa trarre in inganno in quanto è stato inserito il noto logo di Aruba, notiamo che l'indirizzo url presente sulla barra del broswer è anomalo e non riconducibile al dominio ufficiale:

https[:]//[NomeDominioFake*]

Procedendo all'inserimento dei dati in siti web contraffatti, infatti, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno per scopi criminali. Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

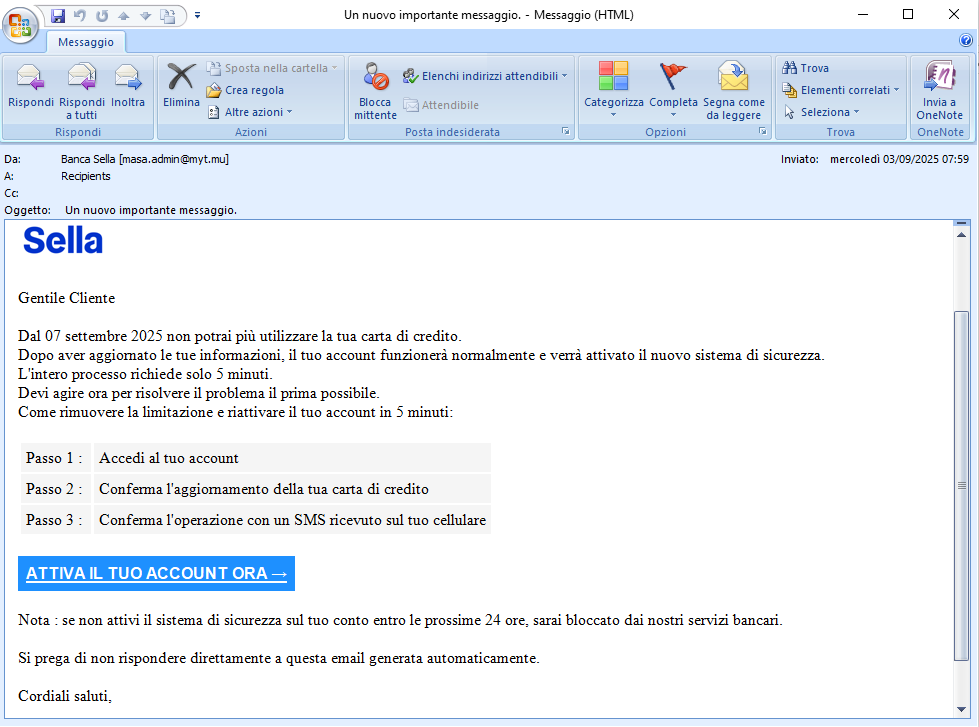

03 Settembre 2025 ==> Phishing Banca Sella

«OGGETTO: < Un nuovo importante messaggio. >

Ritroviamo questo mese la campagna di phishing, che giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di Banca SELLA, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'ignaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Il messaggio informa il destinatario che dal 7 settembre 2025 non potrà più utilizzare la sua carta di credito se non procede ad aggiornare le proprie informazioni. L'aggiornamento viene richiesto per attivare il nuovo sistema di sicurezza, senza il quale il suo account non sarà utilizzabile.

Il destinatario viene quindi invitato a completare i seguenti passi:

Passo 1 : Accedi al tuo account

Passo 2: Conferma l'aggiornamento della tua carta di credito

Passo 3: Conferma l'operazione con un SMS ricevuto sul tuo cellulare

ATTIVA IL TUO ACCOUNT ORA

Analizzando la mail notiamo sin da subito che il messaggio di alert giunge da un indirizzo e-mail che non è per niente riconducibile al dominio di Banca SELLA <masa(dot)admin(at)myt(dot)mu>.

Questo è decisamente anomalo e dovrebbe insospettirci anche se il cybercriminale ha avuto l'accortezza grafica di inserire il noto logo dell'istituto bancario che potrebbe trarre in inganno un utente inesperto.

L'intento è quello di portare il ricevente a cliccare sul link ATTIVA IL TUO ACCOUNT ORA che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito ufficiale di Banca SELLA ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

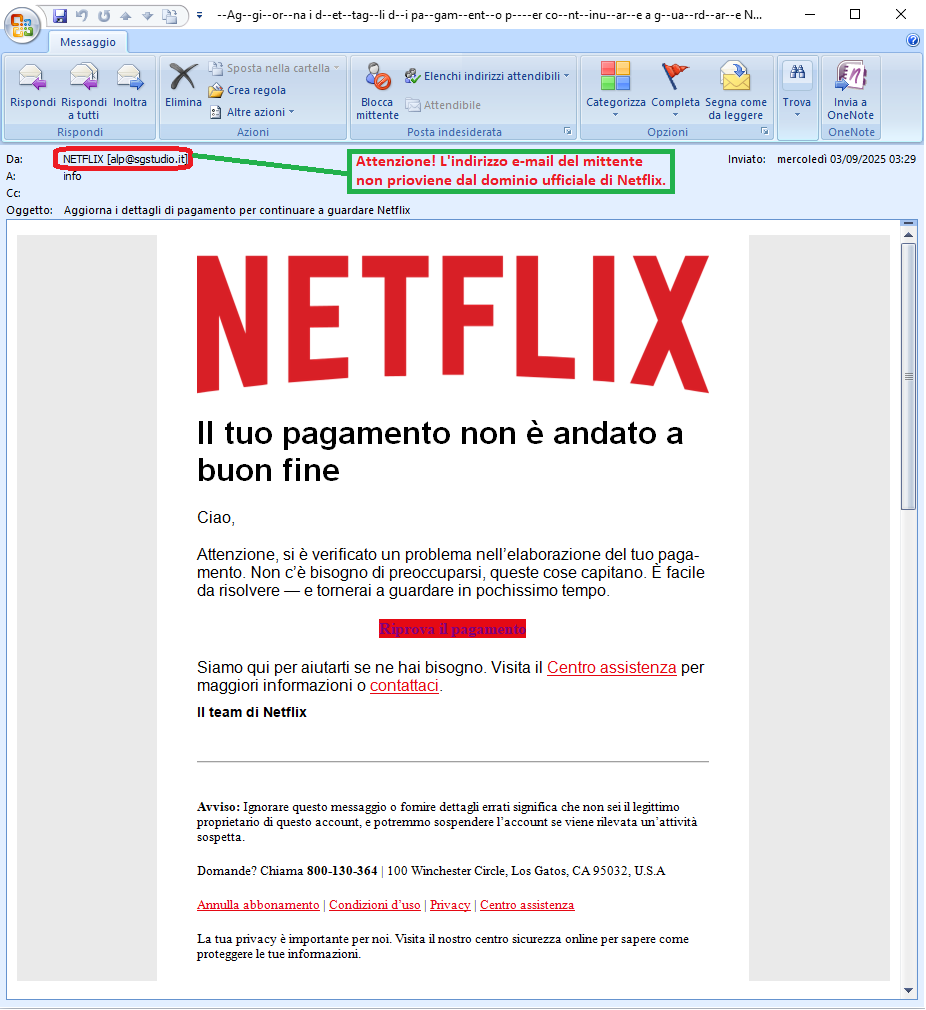

03 Settembre 2025 ==> Phishing NETFLIX

«OGGETTO: <Aggiorna i dettagli di pagamento per continuare a guardare Netflix>Analizziamo il seguente tentativo di phishing che sembra provenire da una falsa comunicazione di NETFLIX, la nota piattaforma di distribuzione streaming di film, serie tv e altri contenuti a pagamento, e che ha l'obiettivo di rubare i dati della carta di credito del malcapitato.

Il messaggio, che sembra provenire da NETFLIX, informa l'utente che il pagamento relativo al suo abbonamento non è andato a buon fine, ma per rassicurare il cliente lo informa che sono cose capitano e che non c'è niente di cui preoccuparsi. Inoltre risolvere il blocco è semplice basta cliccare sul seguente link e seguire le istruzioni:

Riprova il pagamento

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al dominio ufficiale di NETFLIX <alp(at)sgstudio(dot)it>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link Riprova il pagamento verrà dirottato su una pagina WEB anomala... che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

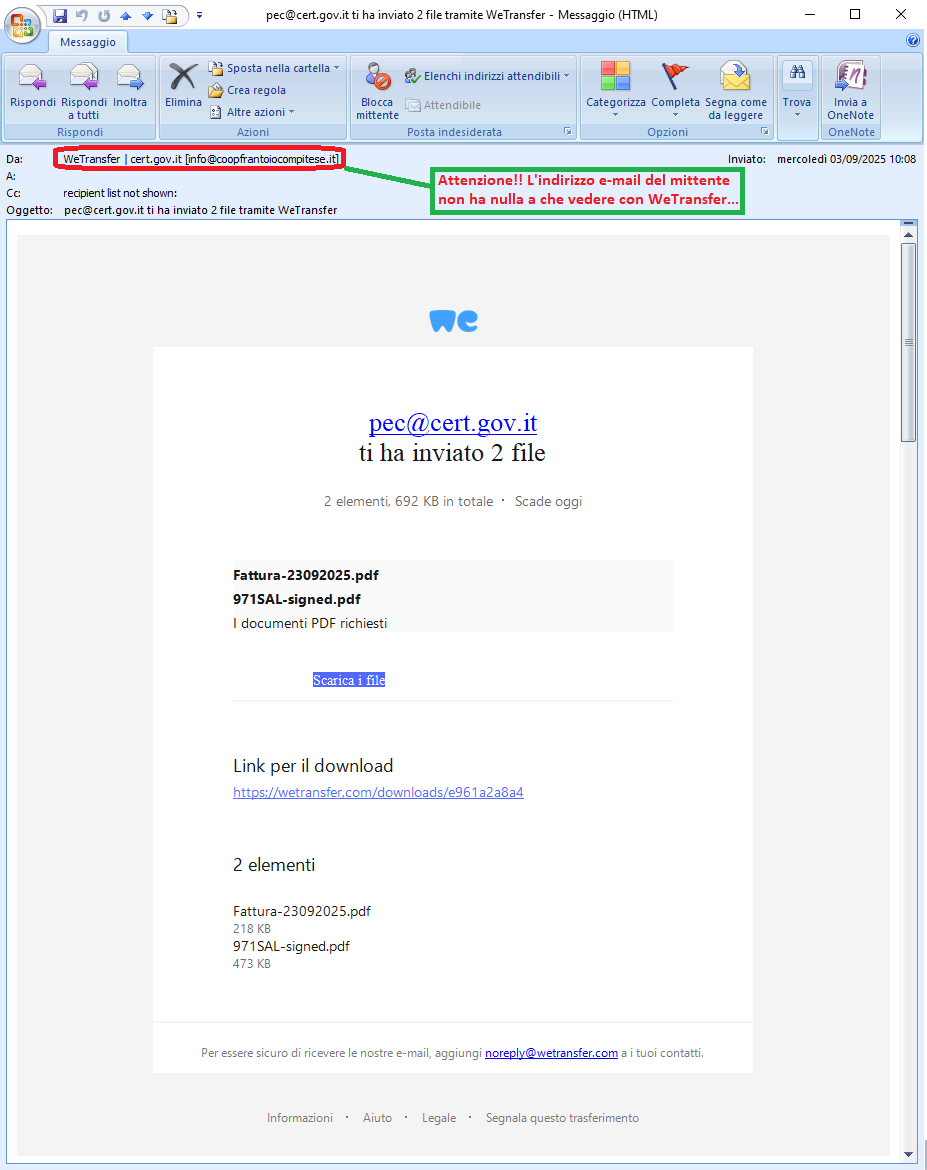

03 Settembre 2025 ==> Phishing WeTransfer

OGGETTO: < [email protected] ti ha inviato 2 file tramite WeTransfer>

Analizziamo di seguito il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di WeTransfer.

Il messaggio informa il destinatario che ha ricevuto 2 file e che ha tempo entro oggi per consultarli e scaricarli, dopodichè verranno rimossi dai loro server. Vengono riportati i nomi dei 2 file che sono stati trasferiti: "Fattura-23092025.pdf" e "971SAL-signed.pdf". Lo invita quindi ad effettuare il login per scaricare i 2 file, attraverso il seguente link:Scarica i file

Analizzando la mail notiamo subito che il messaggio proviene da un indirizzo email che non è riconducibile al dominio di WeTransfer <info(at)coopfrantoiocompitese(dot)it>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link Scarica i file verrà dirottato su una pagina WEB anomala, che diversamente da quanto ci aspetteremmo non rimanda a WeTransfer, per poter scaricare i file indicati, ma riporta ad una pagina che simula graficamente il sito di Aruba.

Viene quindi richiesto di effettuare l'accesso alla propria Webmail, con l'obbiettivo di rubare le credenziali di accesso. La pagina su cui si viene rimandati notiamo però che non ha nulla a che vedere nemmeno con Aruba in quanto è ospitata su un indirizzo/dominio anomalo:

https[:]//[NomeDominioFake*].windows[.]net/sunbathes-82729/webm[.]html

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

05/08/2025 08:58- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di agosto 2025...

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer). E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito=> clicca qui per ordinare

C.R.A.M. Centro Ricerche Anti-Malware

01/07/2025 16:04 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di luglio 2025...

05/06/2025 09:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2025...

05/05/2025 15:03 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2025...

07/04/2025 14:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2025...

07/03/2025 15:10 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2025..

03/02/202514:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2025...

03/01/2025 14:40 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2025...

03/12/2024 14:47 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2024...

06/11/2024 14:33 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di novembre 2024...

07/10/2024 09:55- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di ottobre 2024...

04/09/2024 09:28 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di settembre 2024...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”

如有侵权请联系:admin#unsafe.sh