05/09/2025

riepilogo

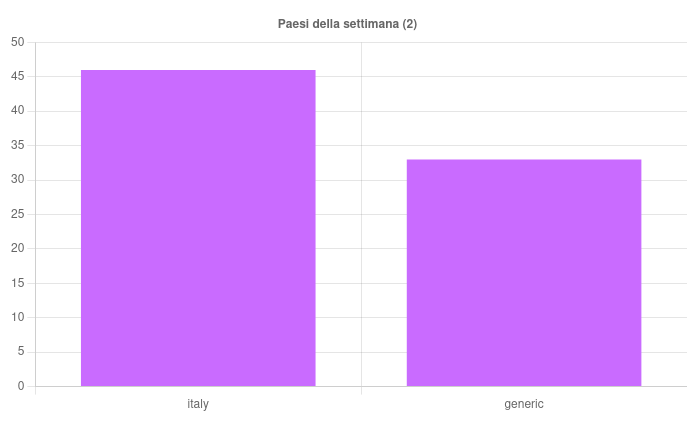

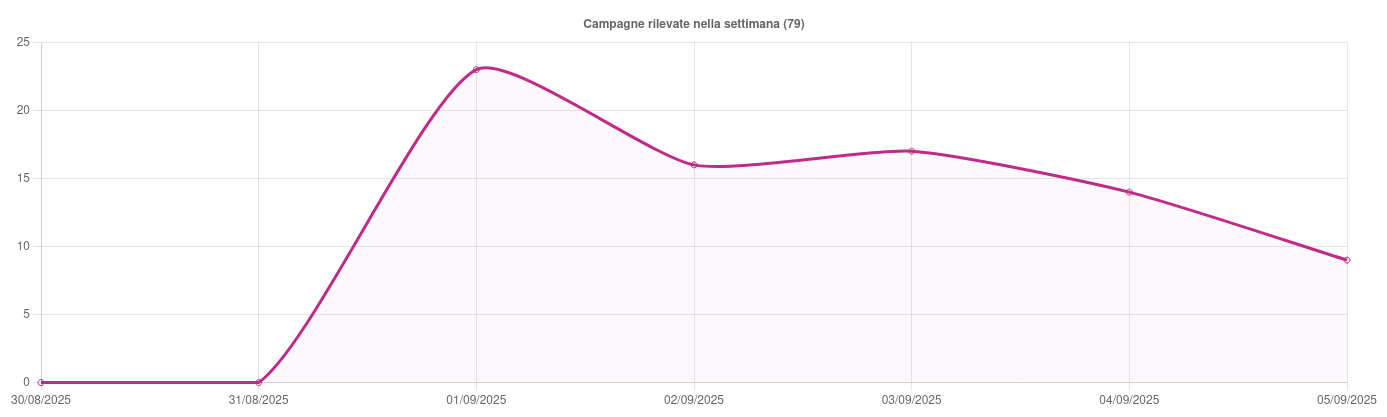

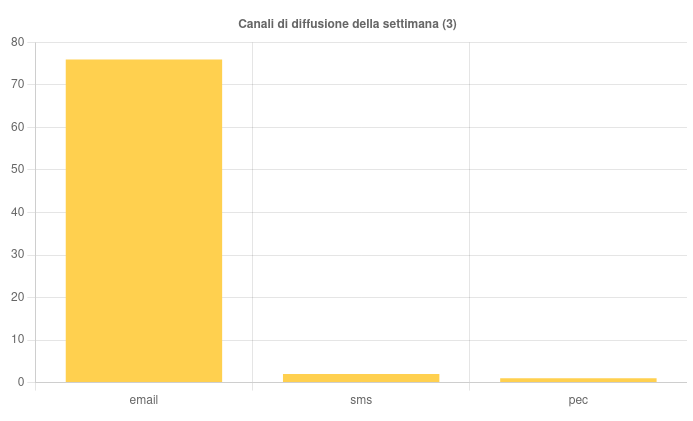

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 79 campagne malevole, di cui 46 con obiettivi italiani e 33 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 885 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

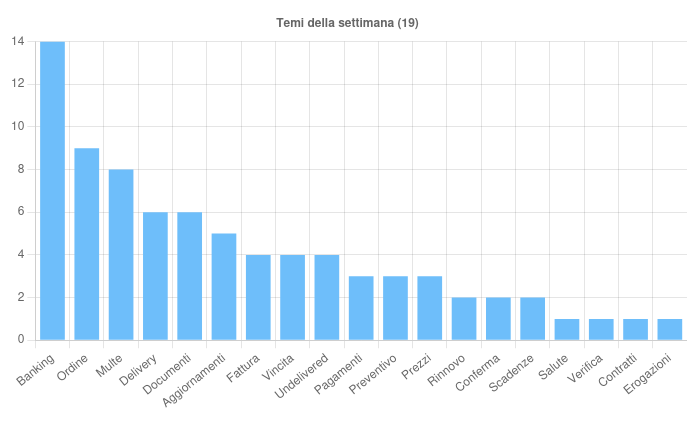

Sono 19 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema sfruttato in tredici campagne di phishing italiane e due generiche, veicolate principalmente tramite email (con un caso via SMS). Gli istituti bancari presi di mira includono ING, Hype e BPM. ING si conferma il bersaglio privilegiato con dieci campagne dedicate. Le due campagne generiche, invece, sono state finalizzate alla diffusione dei malware Formbook e AgentTesla.

- Ordine – Tema sfruttato in nove campagne, di cui otto generiche e una italiana. Le campagne generiche hanno diffuso diversi malware, tra cui AgentTesla, XWorm, PlugX, Formbook e QuasarRAT. L’unica campagna italiana ha invece diffuso il malware Remcos.

- Multe – Tema sfruttato in otto campagne italiane, tutte veicolate tramite email che abusano del brand PagoPA. Le campagne simulano notifiche di sanzioni o avvisi di pagamento, con l’obiettivo di sottrarre dati delle carte di pagamento alle vittime.

- Documenti – Tema sfruttato in sei campagne generiche. Tre campagne hanno diffuso i malware AsyncRAT, Remcos e Lokibot, mentre due campagne di phishing hanno abusato dei brand Cloudbeds e DocuSign. Un’ulteriore campagna è stata finalizzata alla diffusione di ScreenConnect, software legittimo, ma abusato per fini malevoli.

- Aggiornamenti – Tema sfruttato per cinque campagne, di cui due italiane e tre generiche. Le campagne italiane hanno sono state utilizzate per veicolare phishing ai danni di utenti LiberoMail. Le campagne generiche hanno invece preso di mira i brand cPanel e Cloudbeds, oltre a diffondere il malware Lumma Stealer.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una nuova campagna malevola ai danni di utenti INPS, che torna a farsi vedere dopo una pausa di circa un mese. Gli attaccanti mirano a sottrarre numerosi dati personali alle vittime promettendo un’erogazione di denaro. Oltre alle generalità, a un selfie e all’IBAN, alle vittime viene richiesto il caricamento di foto scattate a carta di identità, tessera sanitaria, patente e ultime tre buste paga. Uno degli scopi principali è il furto di identità, che spesso si concretizza con la registrazione di un’identità SPID a nome della vittima.

- Rilevata e contrastata dal CERT-AGID, con il supporto dei gestori PEC, una nuova campagna italiana di malspam veicolata tramite caselle PEC compromesse. Il fine è stato la diffusione di malware attraverso MintLoader. Anche questa volta, utilizzando una strategia osservata solamente di recente per questo tipo di frode, l’attaccante ha predisposto email senza link diretti al download del malware, bensì contenenti un archivio ZIP con all’interno un HTML che rinvia al download del primo file JS della catena, con il fine di evitare i rilevamenti automatici dei gestori. Viene inoltre riproposta la stessa strategia temporale già descritta in passato, con l’invio delle comunicazioni malevole in concomitanza con la ripresa delle attività lavorative a seguito delle ferie estive.

- Il CERT-AGID ha individuato una campagna di phishing ai danni dell’Agenzia delle Entrate, che sfrutta in modo fraudolento il nome del servizio di file sharing WeTransfer. Gli attaccanti inviano email che simulano notifiche di WeTransfer, facendo apparire le comunicazioni come provenienti da un dominio istituzionale (gov.it) per aumentarne la credibilità. Le vittime vengono indotte a scaricare presunti documenti fiscali urgenti, come ad esempio un file denominato FatturaAgenziaEntrate.pdf, con l’obiettivo di sottrarre credenziali di posta elettronica. Ulteriori dettagli sono disponibili nel post Telegram.

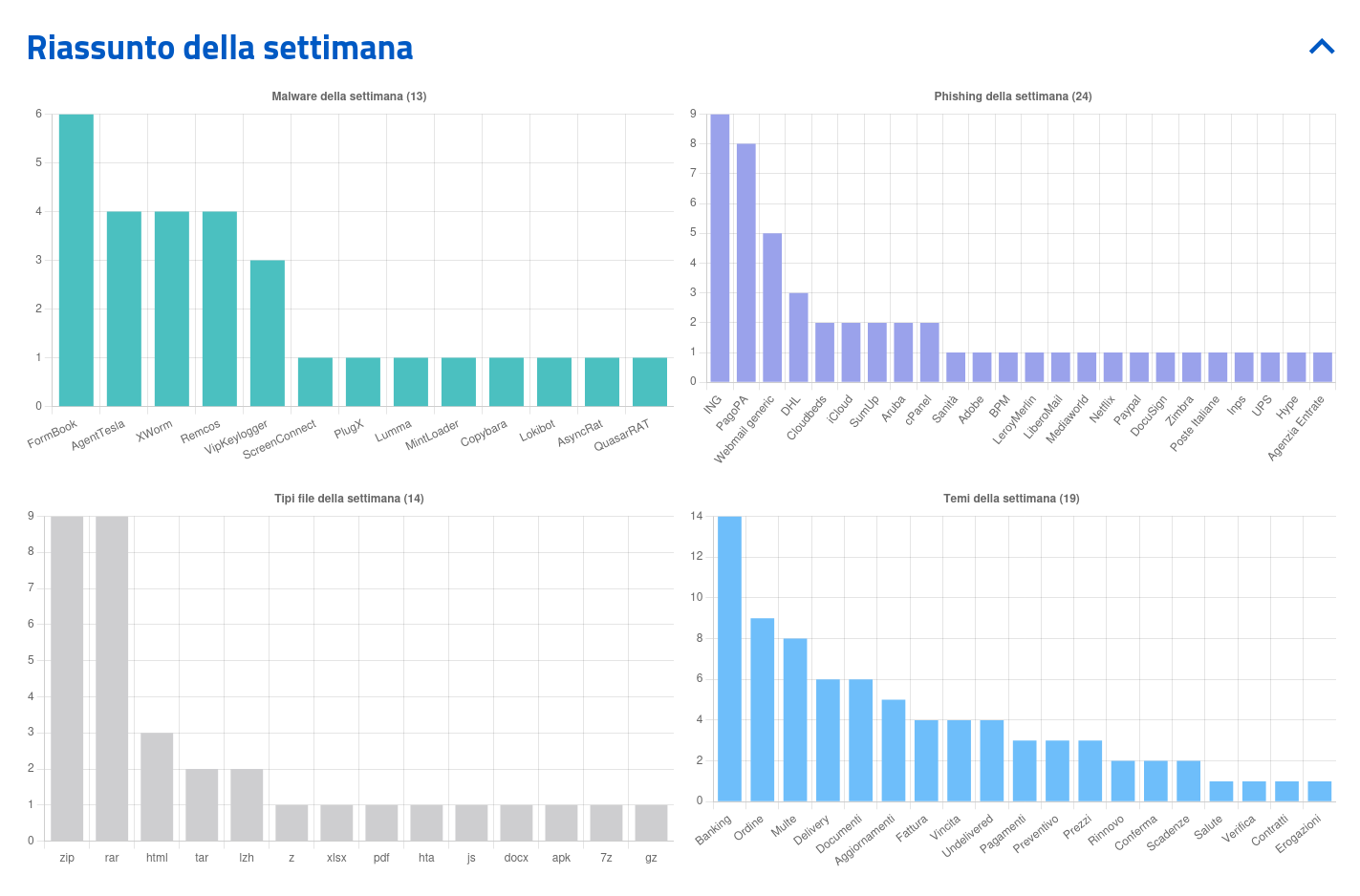

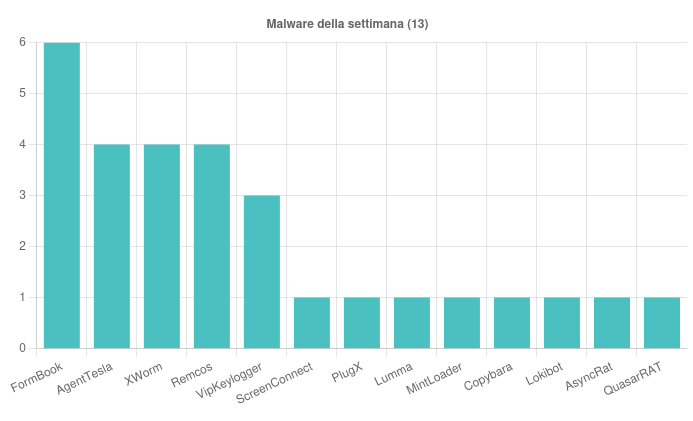

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate sei campagne generiche a tema “Fattura”, “Ordine”, “Banking” e “Preventivo” diffuse attraverso email con allegati documenti XLSX e DOCX o file compressi come RAR, ZIP e LZH.

- AgentTesla – Rilevate quattro campagne generiche ad argomento “Fattura”, “Ordine” e “Banking” veicolate mediante email con allegati ZIP, RAR, TAR e GZ.

- Remcos – Individuate una campagna italiana “Ordine” ZIP e tre campagne generiche “Prezzi”, “Documenti” e “Pagamenti” veicolate con allegati ZIP e RAR.

- XWorm – Scoperte una campagna italiana a tema “Preventivo” e tre campagne generiche a tema “Ordine”, “Delivery” e “Preventivo” distribuite attraverso email con allegati RAR, ZIP, TAR e Z.

- MintLoader – Rilevata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC con allegato ZIP.

- VipKeylogger – Scoperte due campagne italiane e una generica ad argomento “Prezzi” e “Contratti” diffuse mediante email con allegati RAR.

- Copybara – Individuata una campagna italiana “Banking” diffusa tramite SMS contenenti link al download dell’APK malevolo.

- Rilevate infine diverse campagne generiche AsyncRat, Lokibot, QuasarRAT, PlugX, ScreenConnect e Lumma Stealer distribuite attraverso allegati ZIP, RAR, HTA, 7Z e HTML, che hanno sfruttato i temi “Documenti”, “Aggiornamenti” e “Ordine”.

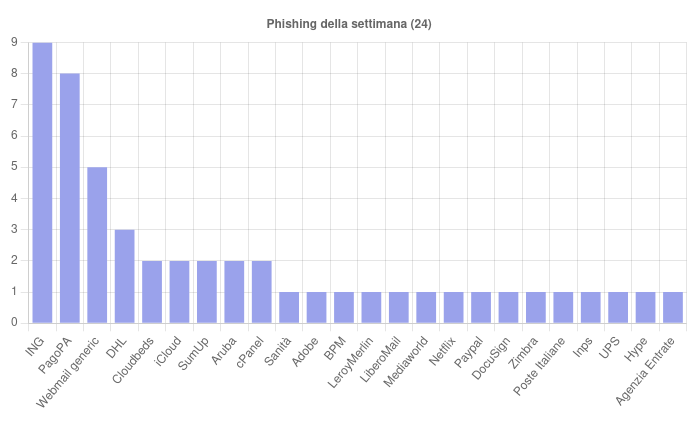

Phishing della settimana

Sono 24 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema ING, PagoPA e DHL, oltre alle frequenti campagne di webmail non brandizzate.

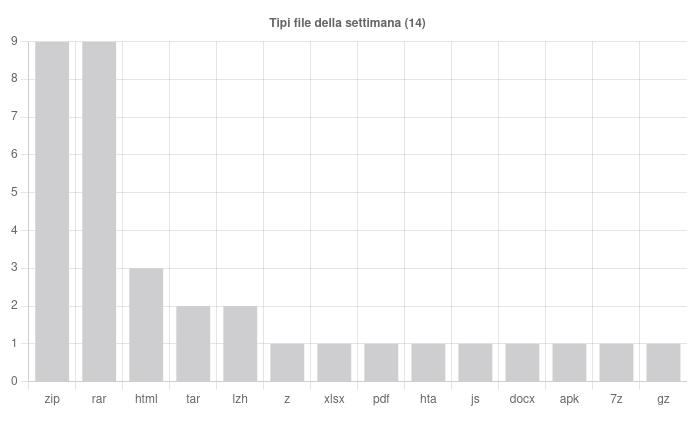

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche