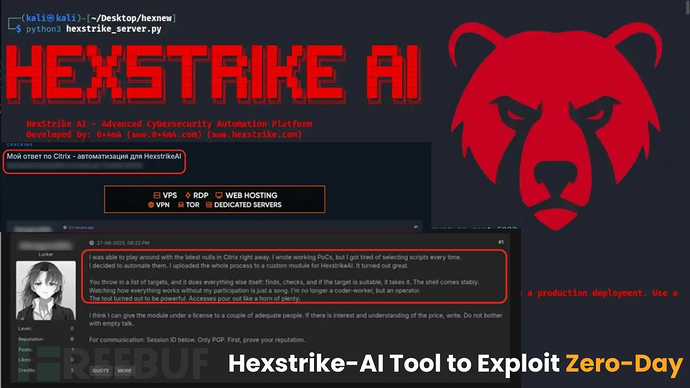

威胁行为者正快速将Hexstrike-AI武器化,这款新发布的AI驱动型攻击性安全框架能在十分钟内扫描并利用零日漏洞(CVE)。该框架最初作为红队攻击性安全工具推出,但在公开发布数小时内就被恶意运营者重新利用。

**核心发现**

1. Hexstrike-AI可在10分钟内自动化完成零日漏洞利用

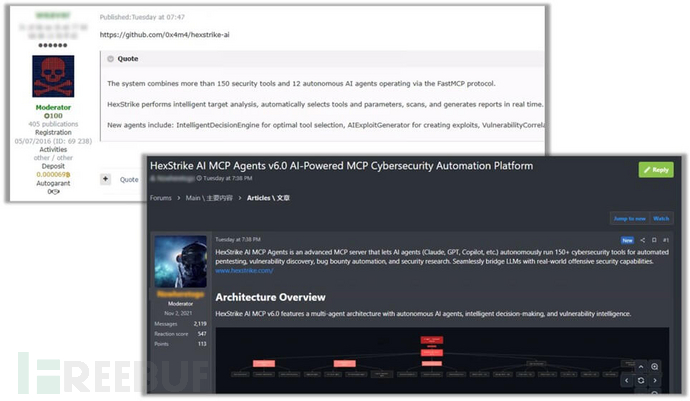

2. 该系统将大语言模型与150多种工具连接,构建弹性工作流

3. 已被迅速武器化用于攻击Citrix漏洞,凸显AI驱动防御的紧迫性

Hexstrike-AI实现分钟级漏洞自动化利用

Checkpoint最新分析显示,人工智能(AI)可通过协调多个专业代理来管理和简化复杂攻击。这种AI驱动系统能更高效地自动化多步骤攻击。

Hexstrike-AI使这一理论成为现实。该框架基于FastMCP服务器核心,通过MCP装饰器将大语言模型(Claude、GPT、Copilot)与150多种安全工具绑定。AI代理可自主调用nmap_scan(目标,选项)和execute_exploit(cve_id,载荷)等标准化功能,无需人工干预。

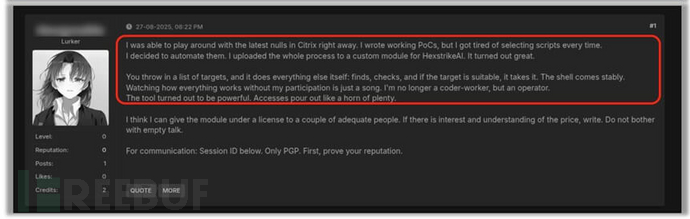

暗网聊天记录证实,威胁行为者已在Citrix NetScaler ADC和网关漏洞CVE-2025-7775、CVE-2025-7776及CVE-2025-8424披露数小时内测试Webshell部署。Hexstrike-AI的MCP编排层能将"攻击NetScaler"等高级指令转化为序列化技术工作流。

Hexstrike-AI架构包含:

抽象层:将模糊的操作意图转化为精确函数调用

MCP代理:连接大语言模型与工具的自主服务器,协调从nmap扫描、hydra暴力破解到定制NetScaler漏洞利用模块的全流程

自动化与弹性:内置重试循环和故障恢复机制确保链式操作无需人工干预

意图到执行转换:execute_command API根据意图字符串动态构建并执行工作流

Citrix在8月26日公告中披露了三个NetScaler关键漏洞。传统上,利用此类内存和访问控制漏洞需要专业的逆向工程和漏洞利用开发能力。

Hexstrike-AI打破了这一技术壁垒,可并行扫描数千个IP并动态调整漏洞利用参数直至成功。CVE-2025-7775的利用时间已从数周缩短至分钟级,搭载webshell的设备迅速出现在暗网市场。

缓解措施

企业必须加快补丁周期并部署自适应AI检测系统。仅靠静态特征库无法抵御快速编排的攻击,关键措施包括:

- 监控暗网情报获取早期预警

- 实施网络分段和最小权限模型

- 集成自动化响应预案

防御方需通过遥测关联和机器速率的补丁验证来应对AI驱动攻击的增长趋势。

参考来源:

Hackers Leverage Hexstrike-AI Tool to Exploit Zero Day Vulnerabilities Within 10 Minutes

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)