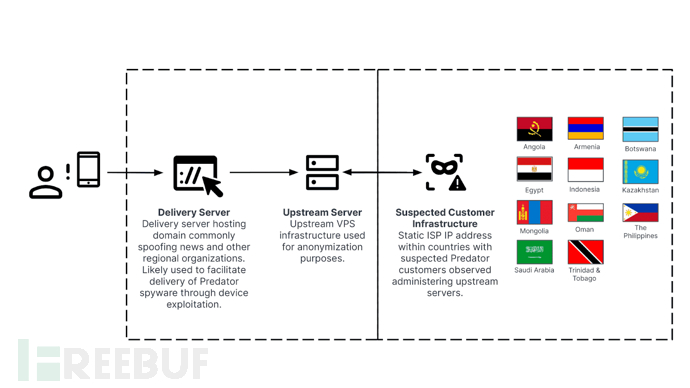

多层级Predator交付网络架构(来源:Recorded Future)

商业间谍软件已不再是少数利基公司的隐秘工具——它已发展成一个价值数百万美元的全球产业,尽管屡遭丑闻和曝光却依然蓬勃发展。Sekoia.io威胁检测与研究团队(TDR)发布的最新战略报告《雇佣掠食者:商业监控供应商全球概览》,揭示了这些供应商的运作方式、客户群体及其对民主和人权构成的持续威胁。

行业发展历程

报告指出,商业监控供应商(CSV)在2010年代初首次崭露头角,当时威权政府寻求快速工具来压制阿拉伯之春期间的异议。FinFisher和Hacking Team等供应商通过提供"即用型监控和镇压解决方案"而声名鹊起。

到2016年,该行业已实现工业化,销售完整的交钥匙平台而非单个漏洞利用程序。NSO Group等公司开创了Pegasus等零点击间谍软件,无需用户任何操作即可静默感染手机。

合法性危机与持续盈利

2021年后,随着记者、非政府组织和法院揭露广泛滥用行为,CSV面临Sekoia所称的"合法性危机"。报告指出:"在多次曝光间谍软件被用于非法和镇压目的后...CSV面临真正的合法性危机。"

尽管面临法律诉讼和制裁,间谍软件业务仍保持高利润。价格已从早期激活的几千欧元飙升至如今全面部署的数百万欧元。例如,Intellexa的Predator间谍软件在2022年的报价为800万欧元,可在最多100部手机上使用。

报告解释称:"监控市场仍然利润丰厚,商业监控供应商通过销售监控产品获得重要收益。"即使是被迫关闭或更名的公司——如涉嫌在利比亚实施酷刑的Amesys——也以新名称重新出现,通过复杂的子公司网络继续开展业务。

技术手段与滥用案例

CSV客户使用复杂的入侵链部署间谍软件。这些入侵链包括:需要目标点击恶意链接的1-click漏洞利用,以及无需任何交互即可入侵设备的0-click漏洞利用。

报告列举了现实案例:"2025年1月,WhatsApp指控以色列公司Paragon利用0-click漏洞攻击近100名记者和公民社会成员...该漏洞利用了WhatsApp的自动内容预览功能。"其他供应商则利用Wi-Fi、蓝牙甚至基带漏洞通过无线方式入侵设备,绕过传统防御。

监管困境

尽管供应商将间谍软件营销为合法执法工具,但Sekoia强调,实际上CSV屡屡与人权侵犯相关联。报告警告:"有文件证明国家行为体使用商业间谍软件开展监控活动,目标包括异议人士、公民社会活动家和记者。"

Pegasus项目和Predator Files等案例显示,间谍软件被用于针对全球国家元首、反对派政治人物和记者,对民主和言论自由造成毁灭性后果。

报告还强调政府在有效监管间谍软件方面的失败。即使在制裁了NSO Group和Intellexa的欧洲,相关机构仍继续从供应商处购买类似工具。作者指出:"当监督机制薄弱时,民主国家也会利用或忽视间谍软件的滥用。"

2025年由英国和法国发起的Pall Mall进程试图通过建立国家行为准则来遏制滥用。但由于CSV依赖更名、中介和空壳公司,执法仍然难以实现。

持续威胁

尽管监管机构和公民社会的压力越来越大,CSV仍在技术和组织上进行创新以持续繁荣。正如报告总结:"由于缺乏有效的政治和监管保障措施,加上感染技术变得更加隐蔽和弹性,间谍软件目标比以往任何时候都更容易受到攻击。"

参考来源:

Predators for Hire: A New Report Exposes the Thriving Global Spyware Industry

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)