网络安全研究人员发现,Android恶意软件生态出现新趋势:原本主要用于投放银行木马的dropper(投放器)应用,现在也开始传播短信窃取程序等简易恶意软件及基础间谍软件。

伪装成政府/银行应用的投放活动

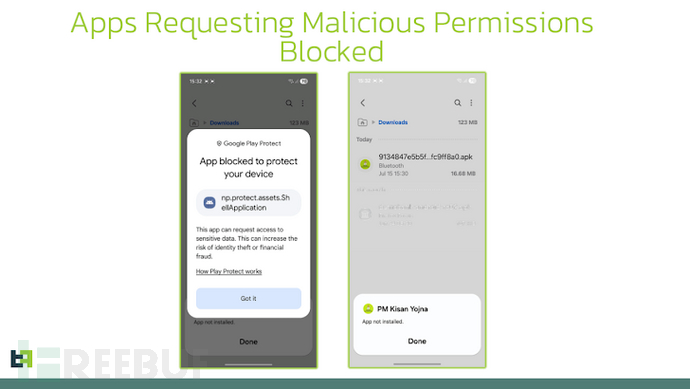

荷兰移动安全公司ThreatFabric最新报告指出,这类攻击活动通过伪装成印度等亚洲地区政府或银行应用的投放器传播。这种转变源于谷歌在新加坡、泰国、巴西和印度等试点市场推出的安全防护措施——该系统会阻止用户侧载那些请求短信、无障碍服务等高危权限的可疑应用(这些权限常被滥用于Android设备恶意操作)。

"Google Play Protect的防御机制(特别是定向试点计划)能有效拦截高风险应用运行,"该公司表示,"其次,攻击者希望提升其操作的未来适应性——即使封装基础恶意载荷,投放器也能提供保护外壳规避当前检测,同时保持灵活更换载荷的能力。"

攻防博弈持续升级

ThreatFabric指出,虽然谷歌的策略通过预安装拦截提高了防御门槛,但攻击者正尝试新规避手段,这印证了安全领域永无止境的攻防对抗。新型投放器会针对谷歌试点计划进行设计:既不申请高危权限,也只显示无害的"更新"界面以通过地区扫描。只有当用户点击"更新"按钮后,实际恶意载荷才会从外部服务器获取或解包,继而申请实现攻击目标所需的权限。

"Play Protect可能在不同扫描阶段显示风险警告,但只要用户接受,应用仍会安装并投放载荷,"ThreatFabric强调,"这暴露出关键缺陷:若用户执意安装,Play Protect仍会放行高风险应用,恶意软件也能绕过试点计划。"

投放器变种与新型攻击活动

典型案例如RewardDropMiner投放器,除间谍软件外还能远程激活门罗币挖矿程序(不过最新变种已移除该功能)。通过该投放器传播的恶意应用(均针对印度用户)包括:

- PM YOJANA 2025 (com.fluvdp.hrzmkgi)

- °RTO Challan (com.epr.fnroyex)

- SBI Online (com.qmwownic.eqmff)

- Axis Card (com.tolqppj.yqmrlytfzrxa)

其他可规避Play Protect的投放器变种还包括SecuriDropper、Zombinder、BrokewellDropper等。谷歌向The Hacker News表示尚未在Play商店发现采用此类技术的应用,并强调持续加强防护:"无论应用来源如何,Play Protect都会自动检测威胁。本报告提及的恶意软件版本早已被防护系统覆盖,目前未在Play商店发现相关应用。"

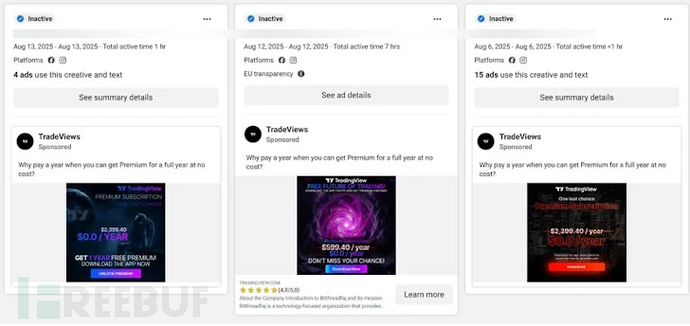

恶意广告助推金融木马传播

与此同时,Bitdefender实验室发现新型攻击活动:攻击者通过Facebook恶意广告推送假冒的TradingView安卓高级版,最终部署改进版Brokewell银行木马以监控设备并窃取敏感信息。自2025年7月22日以来,仅欧盟地区就有超过75条恶意广告触达数万用户。该安卓攻击浪潮只是大型恶意广告行动的一部分,攻击者还伪装成金融/加密货币应用针对Windows系统。

"该活动表明网络犯罪分子正根据用户行为调整策略,"这家罗马尼亚安全公司表示,"通过瞄准移动用户并将恶意软件伪装成可信交易工具,攻击者企图利用人们对加密货币应用和金融平台日益增长的依赖牟利。"

参考来源:

Android Droppers Now Deliver SMS Stealers and Spyware, Not Just Banking Trojans

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)