Intrinsec最新报告揭示了一个庞大的乌克兰及离岸网络体系,这些网络正在为大规模暴力破解和密码喷洒攻击提供支持。调查显示,这些相互关联的基础设施不仅维持着持续性网络攻击,还为勒索软件活动提供了便利。

乌克兰AS系统发起数十万次攻击

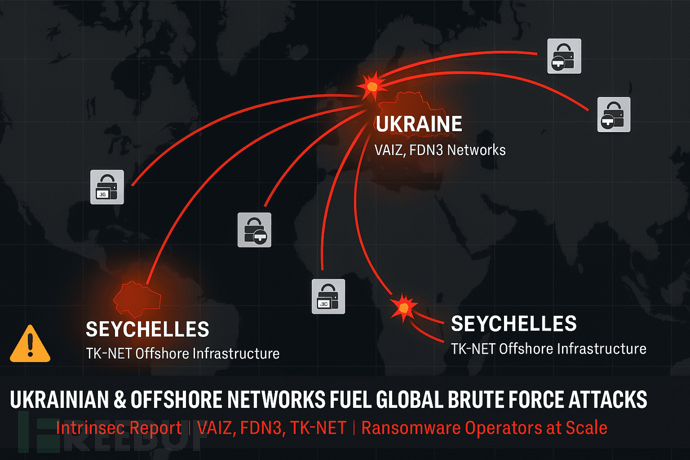

2025年6月至7月期间,乌克兰自治系统FDN3(AS211736)被观测到"在长达三天的时间内,针对SSL VPN和RDP设备发起了数十万次暴力破解及密码喷洒攻击"。Intrinsec高度确信FDN3与VAIZ-AS(AS61432)、ERISHENNYA-ASN(AS210950)以及塞舌尔的TK-NET(AS210848)同属一个更大的网络生态系统。报告指出:"这些AS号均于2021年8月分配,经常相互交换IPv4前缀以规避封禁名单,持续托管恶意活动。"

离岸防弹主机服务关联网络

分析报告强调了这些乌克兰网络与离岸防弹主机服务商之间的紧密联系。其中,IP Volume公司(曾与臭名昭著的荷兰主机商Ecatel有关联)被确认为关键流量中转提供商。Intrinsec写道:"尽管前缀已被新网络重新宣告,但仍持续发起相同类型的高强度攻击。这表明可能存在共同管理员同时运营所有网络,并通过转移位置来逃避封禁和溯源。"

暴力破解与勒索软件的共生关系

这些网络不仅支持暴力破解尝试,还与勒索软件活动存在关联。报告指出,GLOBAL GROUP和Black Basta等勒索软件即服务(RaaS)团伙严重依赖暴力破解企业VPN设备来获取初始入侵立足点。

恶意活动的持续性威胁

报告最令人担忧的发现是,即使网络被列入封禁名单或前缀重新分配,恶意活动仍会持续。Intrinsec解释称:"我们描述了恶意网络如何通过创建新的自治系统和空壳公司来轻松改头换面,消除先前活动的痕迹,同时将原有前缀转移到新实体。"

调查还发现,这些基础设施可能由已知的俄罗斯关联实体维护。例如,Whois记录显示FDN3的维护方是Alex Host LLC,该公司此前就因被虚假信息传播者利用其防弹主机服务而受到关注。

防御建议

Intrinsec建议防御者采取以下主动措施:

- 屏蔽所有与VAIZ、FDN3、TK-NET和E-RISHENNYA相关的IP地址段

- 利用Spamhaus封禁列表识别恶意前缀

- 重点监控针对VPN和RDP服务的暴力破解尝试,这些仍是勒索软件运营者的高价值目标

报告警告称:"完全切断与这类网络的通信可以防止攻击者通过扫描暴露资产和暴力破解尝试获取初始访问权限,阻断命令与控制通信,或避免用户访问托管在这些ISP上的钓鱼页面。"

虽然这些网络可能不断变换形态,但其核心目的始终如一——为网络犯罪集团提供弹性基础设施,在全球范围内实施暴力破解攻击、钓鱼和恶意软件托管活动。

参考来源:

Anatomy of an Attack: New Report Exposes Ukrainian Networks Fueling Global Brute-Force Campaigns

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)