攻击活动概述

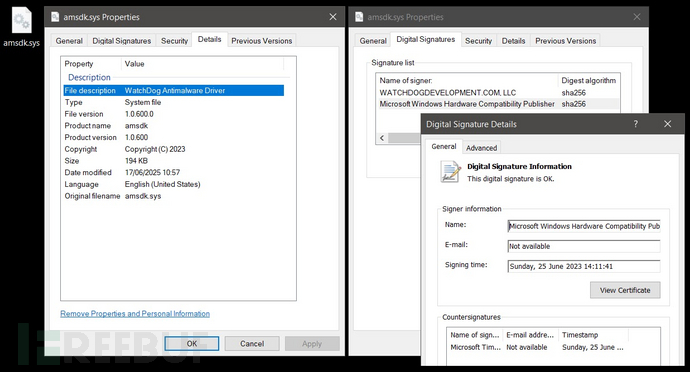

2025年年中出现的银狐APT(高级持续威胁)组织正利用一个此前未公开的漏洞驱动程序攻击现代Windows系统。该攻击活动利用了基于Zemana反恶意软件SDK开发的WatchDog反恶意软件驱动(amsdk.sys,版本1.0.600),该驱动具有微软数字签名。

攻击者通过滥用该驱动的任意进程终止能力,在完全打补丁的Windows 10和11系统上绕过端点检测与响应(EDR)和杀毒软件(AV)防护,且不会触发基于签名的防御机制。

攻击技术细节

攻击初始阶段会部署一个自包含的加载器,其中嵌入了多个驱动和反分析层。受感染设备首先会接收一个加载器二进制文件,该文件会检查虚拟机、沙箱和已知分析环境。通过检查后,加载器会在新建的C:\Program Files\RunTime目录中释放两个驱动:一个用于旧系统的传统Zemana驱动,另一个用于现代系统的WatchDog反恶意软件驱动。

Check Point研究人员指出,这两个驱动随后会被注册为内核服务:传统驱动通过ZAM.exe服务在Windows 7上运行,而amsdk.sys则针对Windows 10/11系统。加载器的"Termaintor"服务确保加载器存根持续运行,而Amsdk_Service则负责驱动加载。

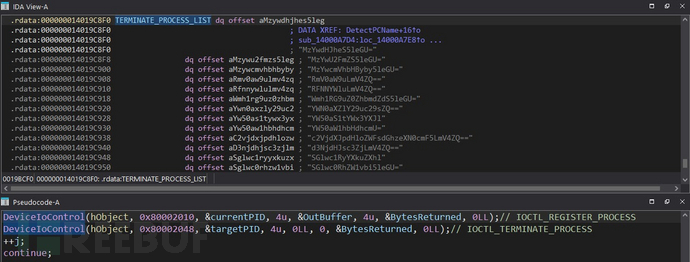

驱动注册完成后,攻击活动会通过自定义的EDR/AV清除逻辑打开漏洞驱动的设备命名空间句柄(\\.\amsdk),并发出IOCTL调用来注册恶意进程并终止受保护的安全服务进程。终止例程会读取一个包含190多个条目的Base64编码进程列表(涵盖主流杀毒和端点防护服务),然后通过DeviceIoControl发送IOCTL_TERMINATE_PROCESS命令来清除运行中的防护进程。

银狐组织通过利用该驱动缺乏FILE_DEVICE_SECURE_OPEN标志和PP/PPL检查的漏洞,实现了可靠的杀毒软件规避。Check Point分析人员发现,在终止安全进程后,加载器会解码并将一个UPX压缩的ValleyRAT下载器模块注入内存。该模块会连接位于中国的C2服务器,使用简单XOR密码解密配置流量,并获取最终的ValleyRAT后门有效载荷。ValleyRAT("Winos")提供包括命令执行和数据窃取在内的完整远程访问能力,这证实了该攻击活动与银狐组织的关联。

签名驱动操纵的检测规避技术

尽管WatchDog在漏洞披露后发布了修补版驱动(wamsdk.sys,版本1.1.100),但银狐组织迅速调整策略,仅修改驱动签名时间戳未认证属性中的单个字节。这种微妙修改保留了微软Authenticode签名的有效性,同时生成了新的文件哈希值,从而在不改变签名有效性的情况下绕过基于哈希的阻止列表。修改后的驱动可在目标系统上无缝加载,继续完成攻击循环。这一技术突显了一个更广泛的趋势:攻击者正在武器化合法的签名驱动,并通过操纵时间戳副署来规避静态和行为检测机制。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)