文章指出密码是数字身份的核心,一旦被盗可能引发金融诈骗和数据泄露。2025年数据显示密码盗窃占网络攻击的20%,主要通过钓鱼攻击、恶意软件和数据泄露传播。防范措施包括多因素认证、无密码登录技术及安全意识培训。 2025-8-21 09:13:26 Author: cyberdivision.net(查看原文) 阅读量:7 收藏

La password è la chiave digitale più preziosa: custodisce identità, denaro e dati sensibili. Quando viene sottratta, diventa la porta d’ingresso privilegiata per frodi finanziarie, ransomware e furti di informazioni. Con essa, gli hacker possono entrare nella casella email, nell’home banking, sui social network e, in ambito aziendale, possono aprire l’accesso ai sistemi interni.

Cos’è il furto di credenziali

Il furto di credenziali avviene quando un attaccante ottiene username e password di un account e li utilizza per accedere indisturbato. Spesso questo furto avviene senza che la vittima se ne accorga. Tali dati, solitamente vengono rivenduti sul dark web, in mercati digitali dove si possono acquistare, per pochi euro, pacchetti di migliaia di login già testati, pronti all’uso per campagne di frode.

La disponibilità di questi dati facilita la strutturazione di attacchi automatizzati finalizzati a rubare l’identità digitale, accedere a conti bancari o servizi online, lanciare phishing o frodi finanziarie con maggiore credibilità, tra cui ransomware ed exploit estesi.

Furto di credenziali in crescita

Nel 2025, il furto di credenziali si è trasformato in uno dei vettori d’attacco dominante. Questo fenomeno rappresenta oggi circa 1 attacco su 5, ovvero il 20% delle violazioni informatiche (Verizon Data Breach Investigations Report (DBIR) 2025), con oltre miliardi di combinazioni username e password finite nel dark web.

I dati parlano chiaro: proteggere username e password non è più un’opzione, ma una linea difensiva prioritaria.

Diversi fattori sembrano aver alimentato questa escalation, tra cui:

- Phishing potenziato dall’IA: l’utilizzo dell’intelligenza artificiale permette un’analisi più dettagliata e capillare, facilitando la strutturazione di mail così realistiche da ingannare anche utenti esperti. Le email generate da Intelligenza Artificiale sono quasi indistinguibili da quelle autentiche, non contengono errori grammaticali e possono persino riprodurre il tono di voce tipico di un’azienda.

- Infostealer diffusi: malware che estraggono credenziali direttamente da browser e dalla memoria. Si tratta di software che si installano silenziosamente (es. aprendo un allegato infetto) e rubano le password salvate nel browser.

- Data breach e dump online: ogni volta che un sito viene violato, milioni di account finiscono in database che vengono pubblicati online. Questi archivi alimentano gli attacchi successivi, permettendo l’accesso a milioni di password online, pronte per essere riutilizzate.

- Credential stuffing: attacchi automatizzati che testano credenziali conosciute su più piattaforme, sfruttando la pratica, sconsigliata e rischiosa ma purtroppo diffusa, del riutilizzo delle password. Gli hacker, consapevoli di questa pratica, una volta impossessatisi di una password, la provano automaticamente su email, banche e piattaforme aziendali.

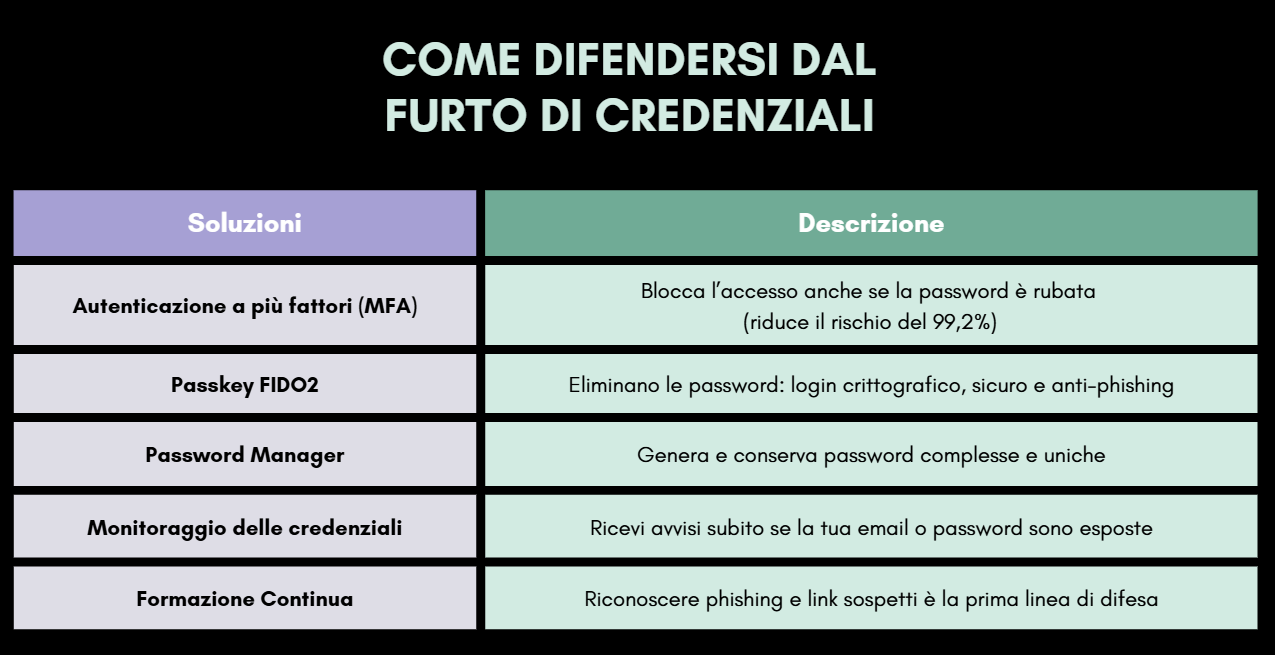

Come difendersi dal furto di credenziali

La difesa passa da una combinazione di tecnologia e consapevolezza. Vediamo alcune delle best practice, utili per mettere in sicurezza i propri account e i propri dati.

Autenticazione a più fattori (MFA)

La sola password non rappresenta più una difesa efficace. L’MFA (Multi-factor authentication) richiede un secondo elemento, come un codice temporaneo su app, un token hardware o l’impronta digitale.

Secondo Microsoft, l’uso della MFA riduce del 99% i rischi di compromissione degli account.

Passkey FIDO2

Le passkey basate su FIDO2 sono un sistema di autenticazione senza password (passwordless), sviluppato dall’alleanza FIDO (Fast IDentity Online) insieme al World Wide Web Consortium (W3C). Queste consentono di accedere a siti web, app e servizi senza dover digitare password, utilizzando invece chiavi crittografiche legate al dispositivo dell’utente (PC, smartphone, token hardware).

Le passkey FIDO2 sono credenziali digitali sicure che sostituiscono le password tradizionali. In pratica, non esiste più una password da rubare. Sono phishing-resistant, perché il login funziona solo con il tuo dispositivo.

Password manager

Uno dei problemi più comuni è il riuso delle stesse credenziali, poiché risulta una modalità più facile e comoda. Tuttavia, essa si lega a rischi esponenziali: usando la stessa password su più account, basta impossessarsene una sola volta per avere l’accesso a più applicazioni e sistemi.

L’utilizzo di un password manager rende più semplice la creazione di password complesse e la loro conservazione. Questi applicativi generano password lunghe, uniche e complesse per ogni servizio, eliminando il problema del riutilizzo. In questo modo, anche se un sito viene violato, le altre piattaforme restano al sicuro.

Monitoraggio delle credenziali

Servizi come Have I Been Pwned o soluzioni professionali aziendali, avvisano in caso di esposizione in data breach. In azienda, queste soluzioni permettono di bloccare e resettare rapidamente gli account compromessi.

Formazione e awareness

Il punto più importante: nessuna tecnologia può sostituire l’attenzione umana.

Imparare a riconoscere email sospette, link ingannevoli e richieste di dati urgenti è la prima barriera contro il phishing.

Conclusione: la sicurezza parte dalle credenziali

I dati del 2025 confermano che le credenziali rubate sono una delle principali porte d’accesso ai sistemi compromessi. Proteggere password e accessi non è più solo una best practice: è la priorità numero uno per aziende e privati. Uuna strategia che combini MFA, passkey, consapevolezza e monitoraggio può rendere i tentativi di furto maggiormente difficili ed inefficaci.

La tua password non è più solo una chiave: è la porta che difende dati, denaro e reputazione. Non lasciarla incustodita.

如有侵权请联系:admin#unsafe.sh