网络犯罪集团UNC2891利用Raspberry Pi和4G modem攻击银行内部网络,成功隐藏进程并建立远程访问通道。尽管攻击最终被阻止,但揭示了物理安全漏洞对金融机构的威胁。 2025-7-31 14:30:47 Author: www.securityinfo.it(查看原文) 阅读量:7 收藏

Un Raspberry Pi per hackerare accedere alla rete bancaria: l’attacco (fallito) di UNC2891

Lug 31, 2025 Attacchi, In evidenza, Intrusione, News, RSS

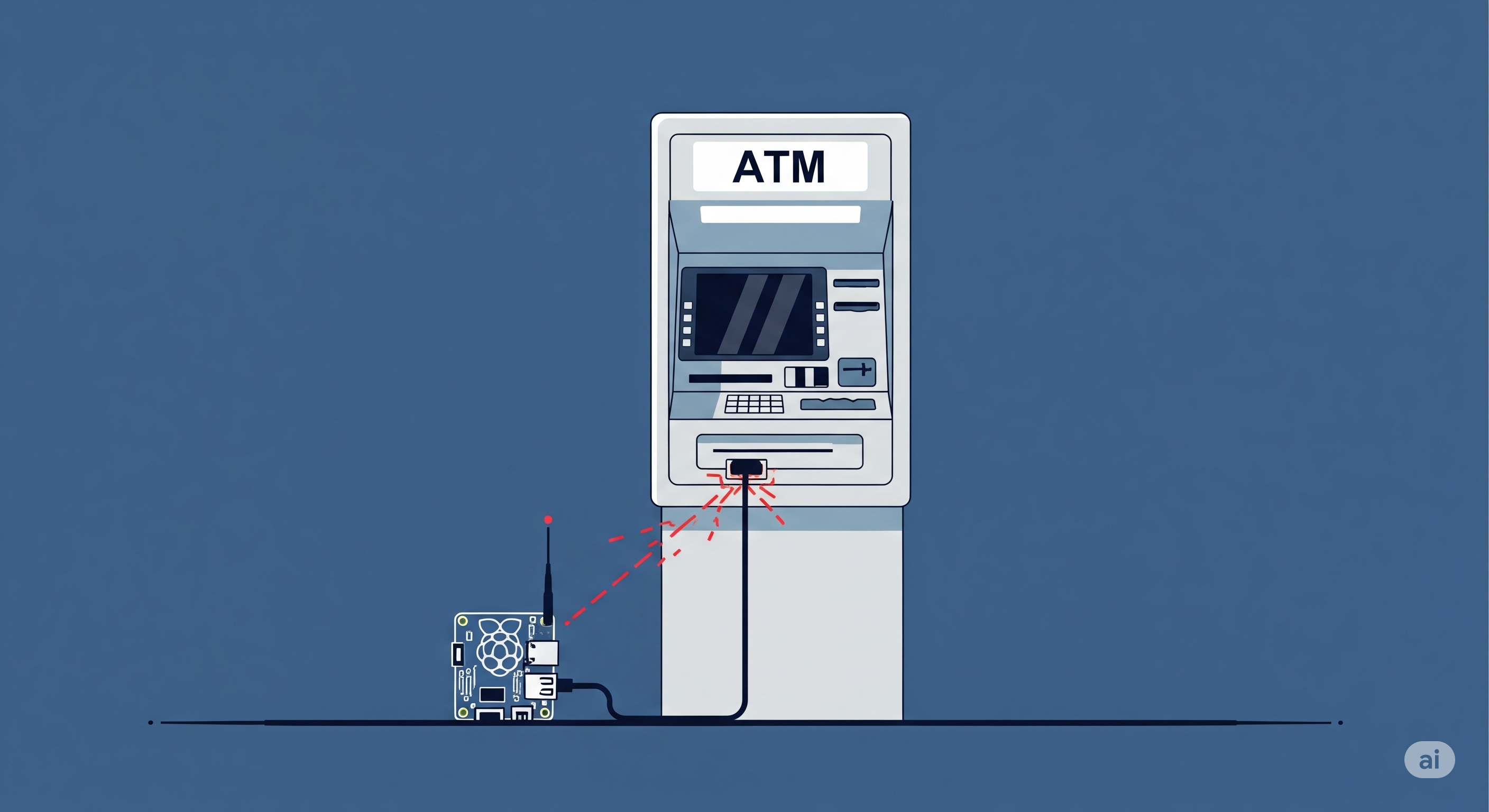

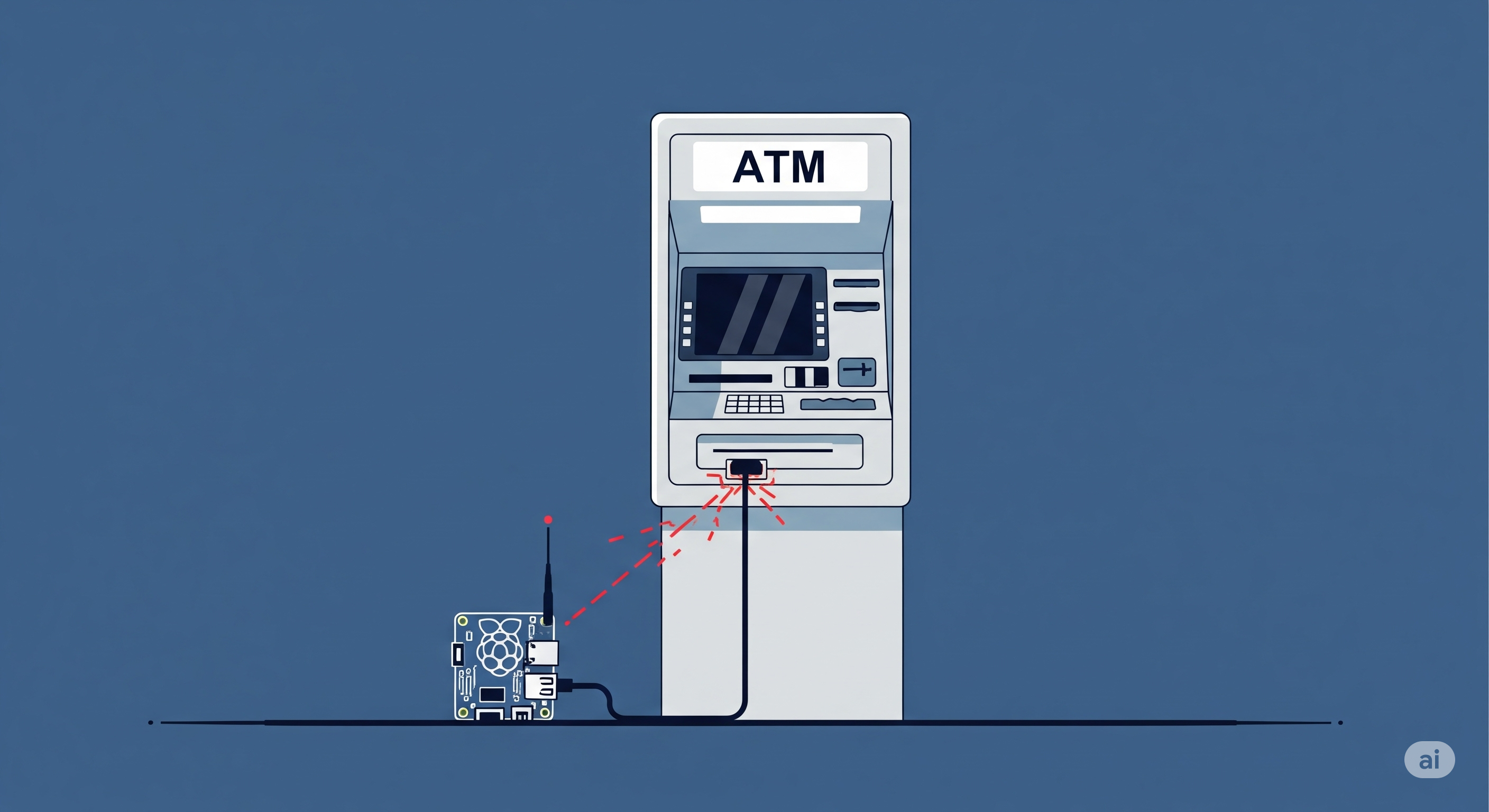

I ricercatori di IB-Group hanno individuato un attacco molto particolare a opera di UNC2891: il gruppo cybercriminale ha progettato un’intrusione ai sistemi bancari utilizzando un Raspberry Pi per l’accesso fisico agli ATM.

La particolarità dell’attacco è che la tecnica usata non era documentata né riconosciuta dal framework MITRE ATT&CK e ha permesso al gruppo di accedere alla rete bancaria tenendo un basso profilo, eludendo i controlli di sicurezza tradizionali. “Group-IB è stato il primo a scoprire che UNC2891 ha installato fisicamente un Raspberry Pi nella rete interna di una banca – collegandolo allo stesso switch degli ATM – e usato un modem 4G per ottenere l’accesso remoto” spiegano i ricercatori della compagnia di sicurezza.

Collegando il dispositivo allo stesso switch di rete usato per gli ATM, il gruppo lo ha di fatto inserito direttamente nella rete bancaria; grazie al modem 4G del dispositivo, inoltre, gli attaccanti hanno potuto in seguito accedere da remoto. Il gruppo ha poi utilizzato la backdoor TINYSHELL per stabilire un canale di comunicazione C2 con la rete bancaria.

Sebbene la connessione del Raspberry Pi fosse visibile, il processo associato non aveva alcun ID associato, il che ha complicato l’analisi dei tool di forensica digitale. “Il beaconing in uscita avveniva ogni 600 secondi e si sono verificati ripetuti tentativi di connessione al Raspberry Pi sulla porta 929. Tuttavia, durante la fase di triage non sono stati rilevati ID di processo (PID) corrispondenti né processi sospetti” continuano i ricercatori.

L’analisi più approfondita della memoria ha permesso di individuare la backdoor, il cui processo era offuscato. La backdoor è riuscita a stabilire una connessione con il Network Monitoring Server e da lì con il Mail Server per mantenere la persistenza, anche nel momento in cui il Raspberry Pi è stato rimosso. Per il movimento laterale il gruppo ha usato dei processi soprannominati “lightdm”, nome usato per simulare l’esecuzione di LightDM, il display manager usato nei sistemi Linux.

Il team di Group-IB ha rivelato che l’obiettivo finale degli attaccanti era colpire il server di switching degli ATM per eseguire CAKETAP, un rootkit in grado di manipolare le risposte di HSM (Hardware Security Module), il dispositivo fisico per la gestione delle chiavi crittografate.

In seguito, il gruppo avrebbe potuto effettuare lo spoofing dei messaggi di autorizzazione delle transazioni finanziarie per eseguire operazioni fraudolente. Fortunatamente, la campagna è stata individuata e interrotta in tempo. Anche se è stato sventato, l’attacco deve servire da importante lezione per gli istituti bancari di proteggersi non soltanto dai vettori di accesso logici, ma anche fisici.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh