25/07/2025

riepilogo

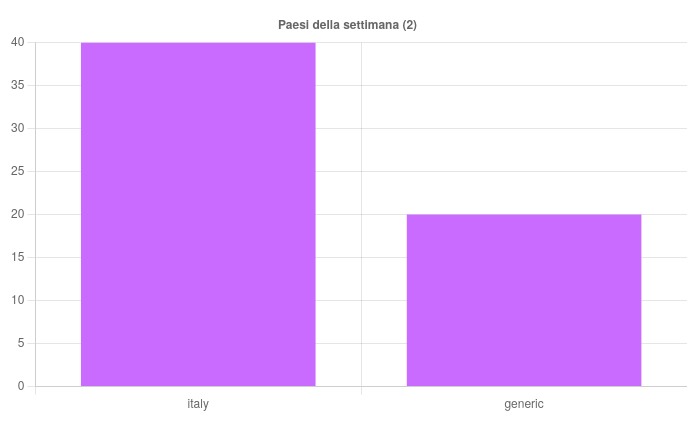

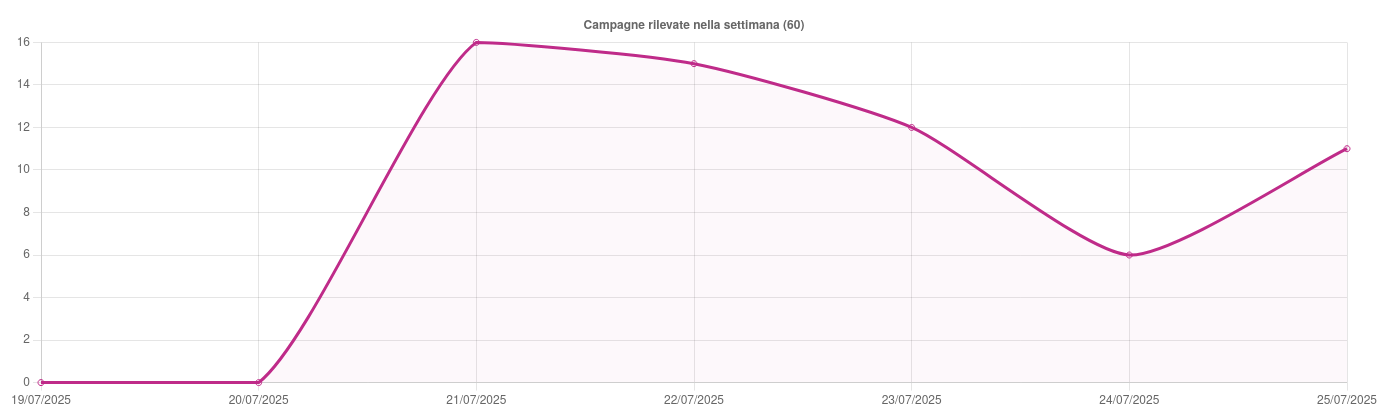

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 60 campagne malevole, di cui 40 con obiettivi italiani e 20 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 532 indicatori di compromissione (IoC) individuati.

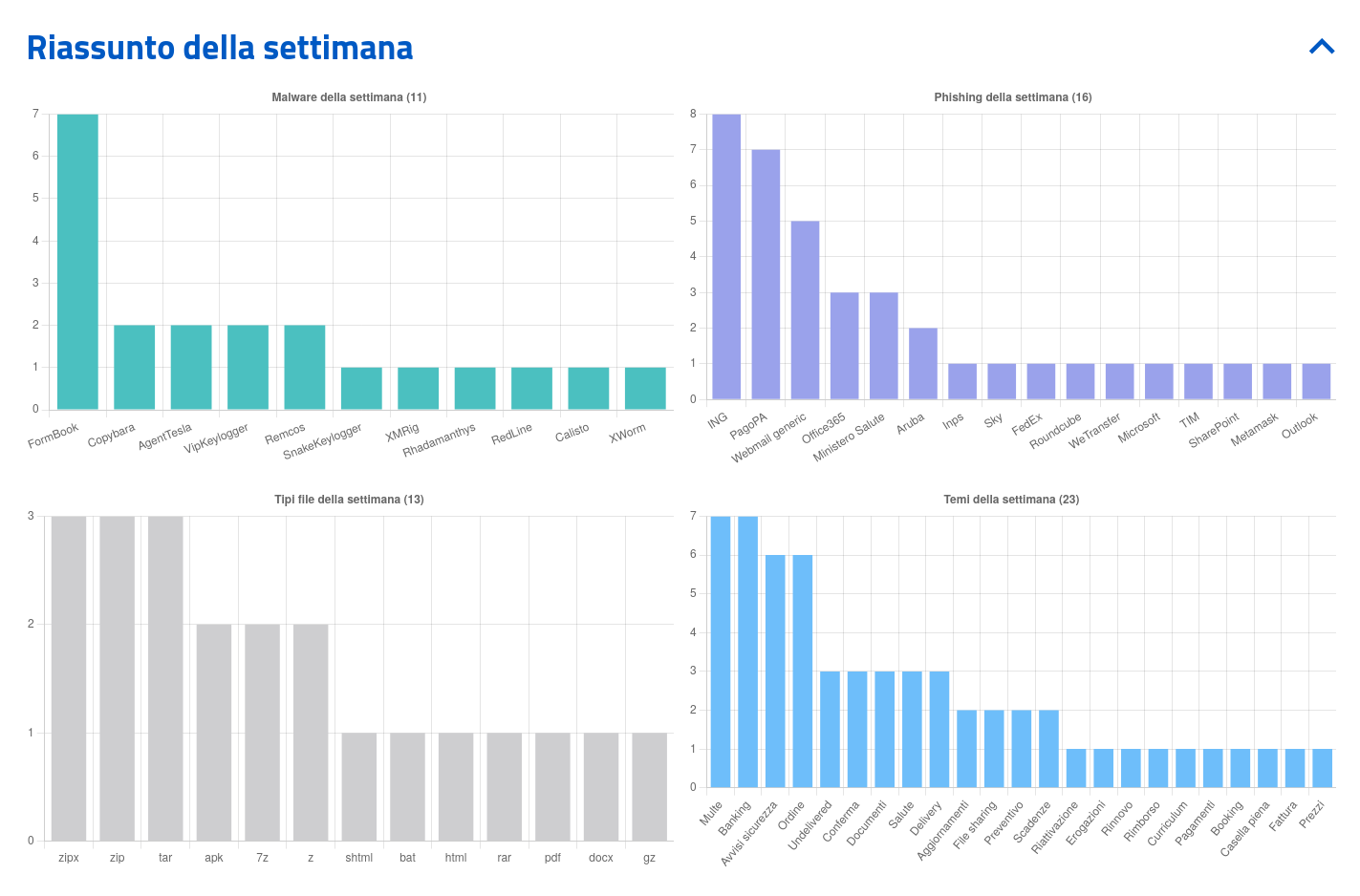

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

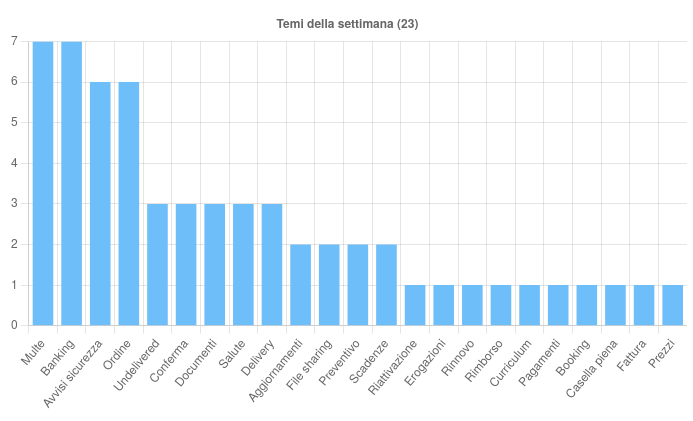

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema usato in alcune campagne italiane di phishing via email, che sfruttano il nome dell’istituto bancario ING. È stato inoltre sfruttato per tre campagne italiane volte a distribuire i malware Copybara e XMRig.

- Multe – Argomento sfruttato in svariate campagne di phishing italiane diffuse tramite email: si tratta di false notifiche relative a presunte multe stradali non saldate, presentate come comunicazioni ufficiali provenienti da PagoPA.

- Avvisi di sicurezza – Tema sfruttato per diverse campagne di phishing, cinque italiane e una generica, che abusano del nome di servizi noti come ING, Aruba, Metamask e Webmail generiche. Le email simulano notifiche di sicurezza per indurre gli utenti a fornire credenziali di accesso o dati sensibili.

- Ordine – Argomento utilizzato per una campagna di phishing italiana ai danni di Office365 e per cinque campagne malware generiche che veicolano FormBook, VipKeylogger, Remcos e AgentTesla. Le email simulano comunicazioni relative a presunti ordini o spedizioni, con l’obiettivo di indurre il destinatario ad aprire i link o gli allegati malevoli.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Sono state rilevate diverse campagne di phishing che sfruttano il nome del Fascicolo Sanitario Elettronico. Le email fraudolente reindirizzano a una finta pagina di login che riproduce l’interfaccia del sito ufficiale, con l’obiettivo di acquisire codici di accesso degli utenti.

- Fra le diverse campagne malevole osservate, è stato notato un numero significativo di specifici phishing: spiccano le campagne che hanno come obiettivi clienti ING Bank e utenti PagoPA.

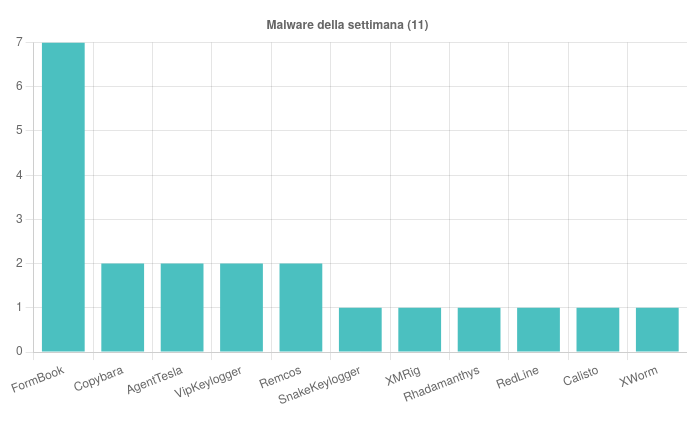

Malware della settimana

Sono state individuate, nell’arco della settimana, 11 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Individuate tre campagne italiane a tema “Conferma” diffuse con email con allegato ZIPX e quattro campagne generiche “Preventivo”, “Ordine” e “Pagamenti” con allegati GZ e DOCX.

- AgentTesla – Individuate due campagne generiche a tema “Ordine” e “Curriculum” veicolate con email contenenti allegati ZIP e TAR.

- Copybara – Scoperte due campagne italiane “Banking” che distribuiscono l’APK malevolo tramite SMS con link.

- Remcos – Rilevate una campagna italiana “Documenti” veicolata con email con allegato 7Z e una campagna generica “Ordine” con allegato TAR.

- VipKeylogger – Scoperte una campagna italiana a tema “Preventivo” distribuita con allegato RAR e una campagna generica a tema “Ordine” diffusa con allegato 7Z.

- XMRig – Individuata una campagna italiana “Banking” con payload tramite script BAT.

- Rhadamanthys – Scoperta una campagna italiana “Booking” diffusa tramite email con allegato PDF contenente link a script JS malevolo.

- Rilevate infine altre tre campagne generiche, una RedLine a tema “File sharing” e una SnakeKeylogger a tema “Documenti”, entrambe veicolate tramite email con allegati ZIP, una XWorm diffusa con allegato Z, e una Calisto distribuita con allegato TAR.

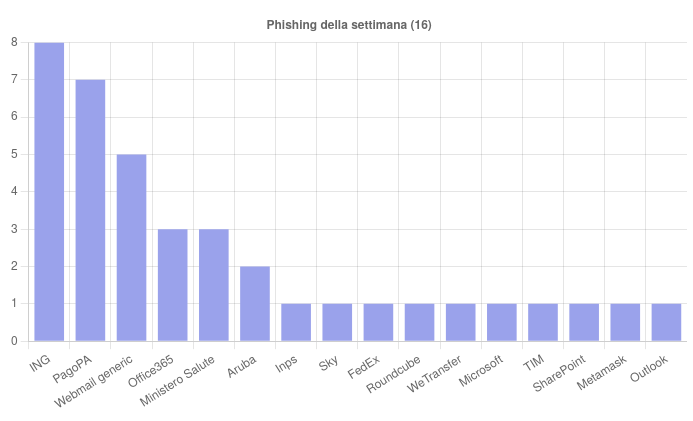

Phishing della settimana

Sono 16 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema ING, PagoPA, Office365 e le campagne di Webmail non brandizzate.

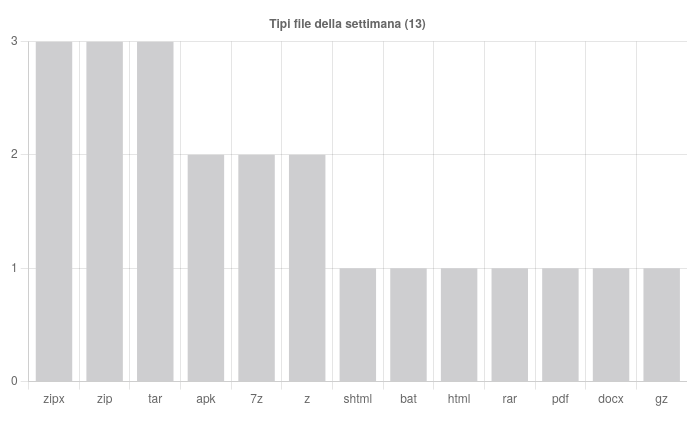

Formati di file principalmente utilizzati per veicolare i malware

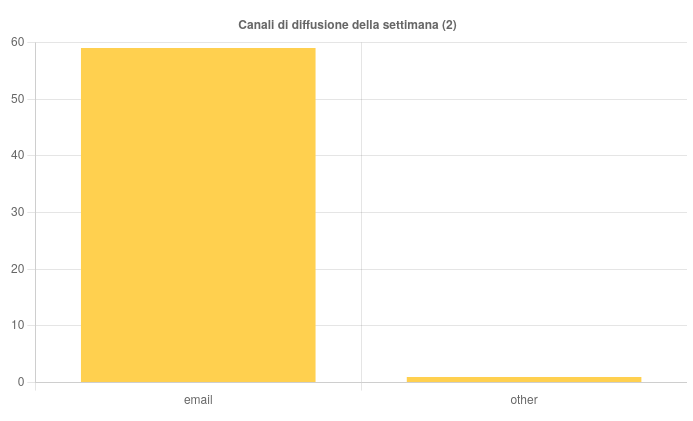

Canali di diffusione

Campagne mirate e generiche