SERPENTINE#CLOUD攻击活动分析

一项新型网络攻击活动正利用Cloudflare Tunnel子域名托管恶意载荷,并通过钓鱼邮件中的恶意附件进行传播。安全公司Securonix将该活动代号命名为SERPENTINE#CLOUD。

安全研究员Tim Peck向The Hacker News透露:"该活动利用Cloudflare Tunnel基础设施和基于Python的加载器,通过快捷文件链和混淆脚本投递内存注入式载荷。"攻击始于发送以付款或发票为主题的钓鱼邮件,内含指向压缩文档的链接,其中包含伪装成文档的Windows快捷方式(LNK)文件,诱骗受害者打开后触发感染流程。

这个精心设计的多阶段攻击最终会执行基于Python的shellcode加载器,通过开源工具Donut loader在内存中完全运行恶意载荷。据Securonix披露,攻击目标包括美国、英国、德国等欧美亚多国地区,目前攻击者身份尚不明确,但其英语水平显示可能来自英语国家。

云端隧道滥用技术

值得注意的是,该攻击集群不断变换初始入侵方式,从互联网快捷方式(URL)文件转向伪装成PDF文档的LNK快捷文件。这些载荷随后通过Cloudflare Tunnel子域名,经由WebDAV协议获取后续攻击阶段。

滥用TryCloudflare服务为攻击者带来多重优势:通过信誉良好的子域名("*.trycloudflare[.]com")实施恶意活动,使防御者难以区分正常与恶意流量,从而规避基于URL或域名的拦截机制。初始感染发生时,LNK文件会从Cloudflare Tunnel子域名托管的远程WebDAV共享下载下一阶段载荷——Windows脚本文件(WSF),并通过cscript.exe执行而不引起受害者怀疑。

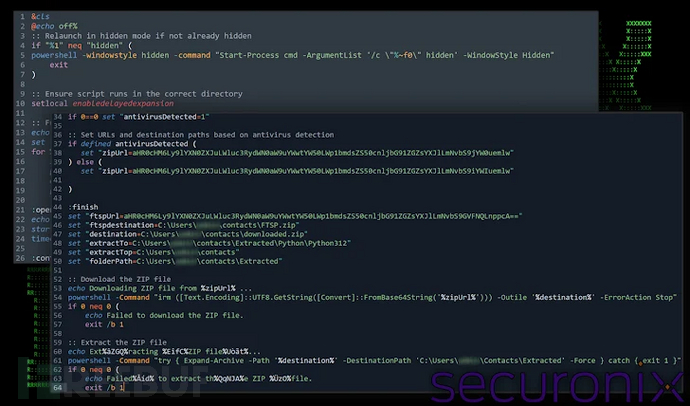

Peck指出:"该WSF文件作为轻量级VBScript加载器,设计用于从第二个Cloudflare域名执行外部批处理文件。'kiki.bat'文件是后续攻击阶段的主要载荷投递脚本,整体设计注重隐蔽性和持久性。"该批处理脚本主要功能包括显示诱饵PDF文档、检测杀毒软件、下载并执行Python载荷,最终在内存中运行Donut打包的AsyncRAT或Revenge RAT等远程访问木马。

Securonix分析发现,由于源代码中存在定义清晰的注释,不排除攻击脚本可能使用大语言模型辅助编写。该公司总结称:"SERPENTINE#CLOUD是一个复杂的分层感染链,融合了社会工程学、无文件攻击技术和规避式内存代码执行。滥用Cloudflare Tunnel基础设施进一步增加了网络可见性分析的难度,为攻击者提供了可丢弃的加密传输层来暂存恶意文件,无需维护传统基础设施。"

Shadow Vector针对哥伦比亚的SVG走私攻击

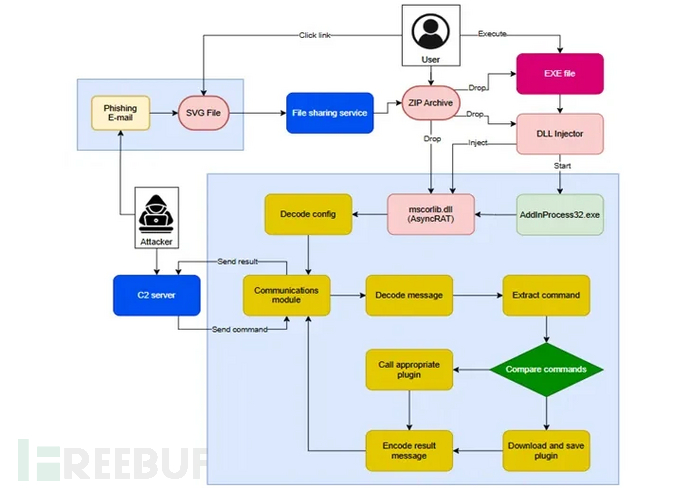

与此同时,Acronis发现代号为Shadow Vector的恶意活动正通过伪装成法庭通知的钓鱼邮件,使用携带恶意代码的可缩放矢量图形(SVG)文件攻击哥伦比亚用户。

Acronis研究人员表示:"攻击者分发鱼叉式钓鱼邮件冒充哥伦比亚可信机构,投递带有JS/VBS加载器链接的SVG诱饵文件,或直接包含载荷的密码保护ZIP文件。"这些攻击最终部署AsyncRAT和Remcos RAT等远程访问木马,近期活动还使用与Katz Stealer相关的.NET加载器,攻击链涉及将载荷隐藏在Internet Archive托管的图像文件Base64编码文本中。

该活动的显著特点是使用SVG走私技术通过SVG文件投递恶意ZIP压缩包。这些载荷托管在Bitbucket、Dropbox等文件共享服务,下载包同时包含合法可执行文件和恶意DLL,后者通过DLL劫持技术最终投放木马。研究人员指出:"相比早期SVG走私技术,该威胁组织已采用模块化内存驻留加载器,可动态完全在内存中执行载荷,几乎不留痕迹。加载器中葡萄牙语字符串和方法参数反映了巴西银行恶意软件的常见TTPs,暗示可能存在代码复用、共享开发资源甚至跨地区攻击者协作。"

ClickFix技术推动路过式攻击激增

研究还发现,采用ClickFix技术的社会工程攻击正在激增,攻击者以修复问题或完成验证码为幌子,部署Lumma Stealer和SectopRAT等窃密程序和远程访问木马。

ReliaQuest统计显示,在2025年3月至5月观察到的所有钓鱼战术中,路过式攻击占比达23%。该公司表示:"ClickFix等技术是驱动路过式下载的核心手段。"该技术之所以有效,是因为它诱骗目标执行看似无害的日常操作(如验证码验证),利用用户对这类页面的熟悉感降低警惕性。其高明之处在于让用户主动完成感染自己设备的主要工作,无需依赖复杂的漏洞利用技术。

ReliaQuest指出:"随着攻击者越来越多地利用用户错误而非技术漏洞,外部远程资源利用已从第三降至第四位。这种转变可能源于ClickFix等社会工程活动的简易性、高成功率和普适性。"

参考来源:

New Malware Campaign Uses Cloudflare Tunnels to Deliver RATs via Phishing Chains

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)