Fortinet 发现一种新型 Windows 远程访问木马 (RAT),通过破坏 DOS 和 PE 头隐藏自身,并利用 TLS 加密通信和多线程处理实现多种恶意功能,包括数据窃取和分发其他恶意软件。该恶意软件还与勒索软件活动相关联。 2025-5-30 09:45:30 Author: www.securityinfo.it(查看原文) 阅读量:13 收藏

Scoperto un RAT per Windows che corrompe gli header DOS e PE per l’elusione

Mag 30, 2025 Attacchi, In evidenza, Malware, News, RSS

I ricercatori di Fortinet hanno individuato un nuovo RAT per Windows che corrompe gli header DOS e PE per rimanere nel sistema senza essere individuato.

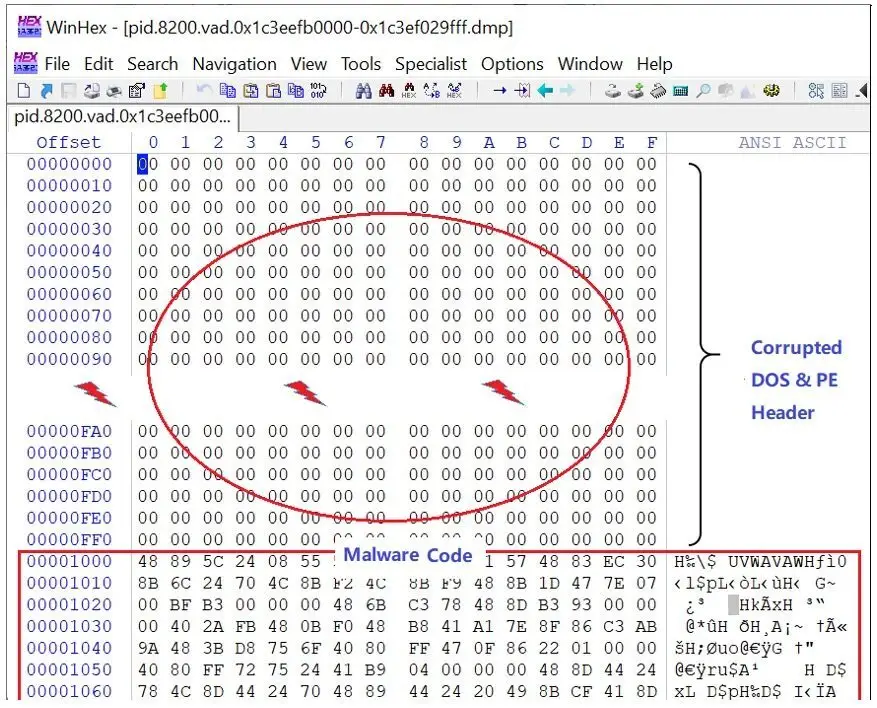

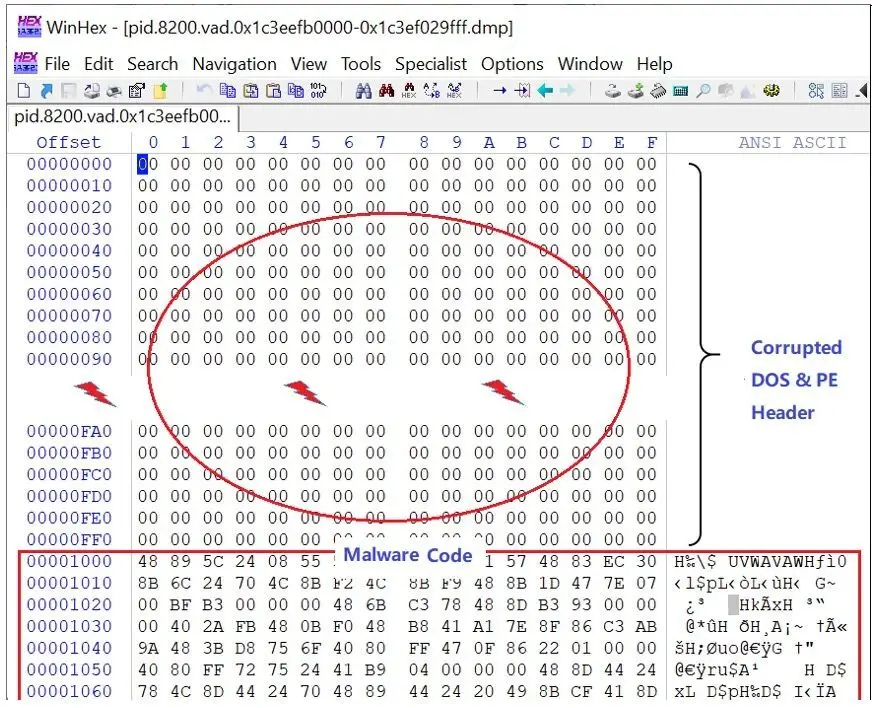

Il malware è riuscito a eludere i controlli per settimane prima di essere scoperto. Per fare ciò, il RAT ha corrotto gli header PE (Portable Executable) e DOS, intestazioni che contengono le informazioni fondamentali per il caricamento e l’esecuzione di un eseguibile su Windows.

Compromettere queste regione di intestazione significa complicare il lavoro di analisi dei ricercatori e quindi rallentare la risposta all’attacco. Nel caso scoperto da Fortinet, il malware ha sovrascritto i due header con zeri o dati casuali, rendendo più difficile il processo di rilevamento.

Credits: Fortinet

Gli header corrotti hanno complicato l’attività di ricostruzione del malware, ma alla fine i ricercatori di Fortinet sono riusciti a recuperare un dump del malware in memoria e replicarne l’operatività in un ambiente controllato.

Dopo la prima esecuzione, il malware chiama una funzione per decrittare le informazioni del server C2 e cominciare la comunicazione con gli attaccanti tremite protocollo TLS. Per migliorare il livello di elusione, i messaggi vengono cifrati. Il malware implementa un’architettura socket multi-thread che gli consente di gestire più comunicazioni contemporaneamente e quindi eseguire attività complesse: ogni volta che un nuovo client (dell’attaccante) tenta di comunicare col RAT, esso crea un nuovo thread dedicato per gestire i messaggi in arrivo.

Oltre a esfiltrare dati, come screenshot e i programmi in esecuzione, il RAT è anche in grado di ricevere nuovi comandi dagli attaccanti per distribuire altri malware ed enumerare e manipolare i servizi di sistema sfruttando le API di Service Control Manager di Windows.

Come riportato da The Hacker News, in una comunicazione contestuale alla pubblicazione dell’analisi Fortinet ha affermato di aver rilevato attività ransomware legata al RAT. La minaccia è stata neutralizzata prima che venisse eseguito il ransomware.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh