Cisco Jabber是一款思科开发的协同应用程序,可以提供企业级的商务视频会议、即时消息、语音、语音留言和视频呼叫等功能,兼容Jabber Server。近日,思科发布了新的Jabber Windows版本,其中修复了多个安全漏洞。未经认证的远程攻击者利用这些安全漏洞可以实现任意代码执行。

漏洞概述

Watchcom的安全研究人员在一次渗透测试中发现了影响Jabber 客户端 (v12.1-12.9)版本的4个安全漏洞,分别是CVE-2020-3495、CVE-2020-3430、CVE-2020-3498、CVE-2020-3537。其中2个漏洞可以通过在群聊或特定个人的聊天中发送精心伪造的聊天消息来实现远程代码执行。

其中最严重的漏洞为CVE-2020-3495,CVSS评分为 9.9分,是由于消息内容未合理验证导致的,攻击者可以通过发送伪造的恶意XMPP消息到受影响的软件来利用该漏洞。成功利用该漏洞可以使得该应用在目标系统上以Cisco Jabber客户端软件运行的用户账户权限执行任意程序,可能会引发任意代码执行。

从XSS到RCE

XMPP (Jabber) 是一个基于XML的通信协议,用于2个及以上网络实体之间的即时消息。XMPP设计指出就考虑了如何扩展额外的功能,其中XEP-0071: XHTML-IM就是使用XMPP协议交换HTML 内容。

含有明文和HTML消息的XMPP消息

含有明文和HTML消息的XMPP消息

Cisco Jabber中的漏洞是源于分析XHTML-IM消息时引发的XSS漏洞,应用没有对进入的HTML消息就行适当处理,而是用有漏洞的XSS 过滤器进行行分析。因此,合法的XMPP消息就可以被拦截和修改,引发应用运行应用所在本地文件路径中的任意可执行文件。

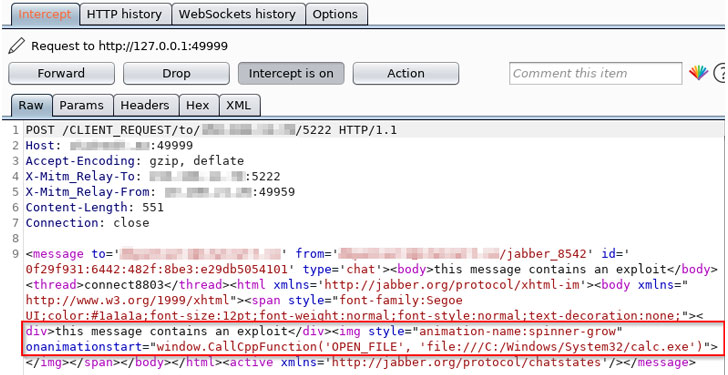

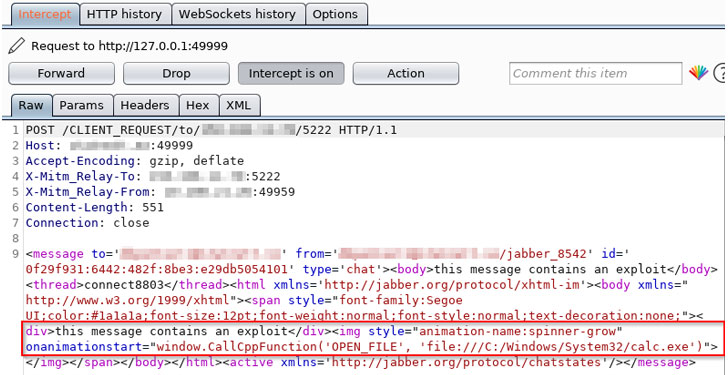

被拦截和修改的XMPP-IM消息,img tag就是新添加的恶意tag

为利用该漏洞,攻击者还利用了Chromium Embedded Framework (CEF)中的一个单独的有漏洞的函数,其中CEF是用来在其他app中嵌入Chromium web 浏览器的开源框架,攻击者滥用CEF 在受害者设备上执行恶意.exe 文件。

此外,攻击者还需要有受害者XMPP域名的访问权限来发送利用该漏洞所需的恶意XMPP消息。

其他三个漏洞可以被利用来注入恶意命令,引发信息泄露,比如收集用户的NTLM 口令哈希值。

考虑到疫情影响下视频会议软件的流行情况,Cisco Jabber等视频会议系统越来越成为攻击者的目标。研究人员建议用户尽快更新到最新版本以避免受到该漏洞的影响。

PoC

PoC视频如下所示:

更多技术细节参见:https://watchcom.no/nyheter/nyhetsarkiv/uncovers-cisco-jabber-vulnerabilities/

思科发布的安全公告参见:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-jabber-UyTKCPGg

本文翻译自:https://thehackernews.com/2020/09/cisco-jabber-hacking.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh