ang010ela 漏洞 2020-09-01 10:00:00

收藏

上周末,思科官方发布安全公告称攻击者正在尝试利用Cisco IOS XR软件中的一个高危内存耗尽DoS 漏洞。Cisco IOS XR软件是运行在运营商级路由器上的。IOS XR网络操作系统部署在多个路由器平台上,包括NCS 540 、560、 NCS 5500、8000和ASR 9000系列路由器。

漏洞分析

该漏洞CVE编号为CVE-2020-3566,存在于IOS XR软件中的距离向量多播路由协议(Distance Vector Multicast Routing Protocol,DVMRP)特征中,是由于IGMP(互联网组管理协议,Internet Group Management Protocol)包的排队管理不足导致的。攻击者可以通过发送伪造的IGMP包到受影响的设备来利用该漏洞。远程攻击者成功利用该漏洞后,可以在未认证的情况下消耗目标设备的内存,引发其他进程不稳定,其中包括内部和外部路由协议。

漏洞影响

思科安全公告中称,该漏洞影响所有运行Cisco IOS XR软件,并且活动端口配置了多播路由的思科设备。为确定设备上是否启用了多播路由,管理员可以运行show igmp interface命令。如果IOS XR路由器没有启用多播路由,输出为空,即不受到该漏洞的影响。

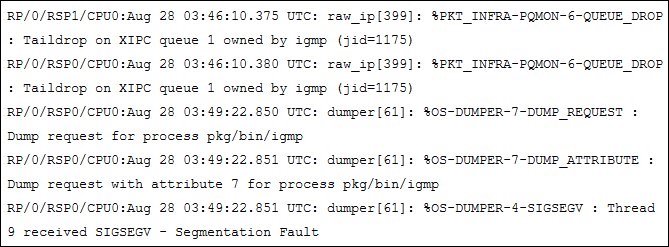

对受该漏洞影响的设备,管理员可以通过查看系统日志消息来检查设备是否被攻击,系统日志消息示例如下:

.jpg)

漏洞在野利用vs缓解措施

8月28日,思科研究人员发现该漏洞可能被在野利用。但思科目前还未发布修复该漏洞的安全补丁,但思科在安全公告中给出了一些缓解的方法。

· 管理员可以通过限制速率来减少IGMP流量速率,增加成功利用漏洞所需要的时间。

· 用户可以向现有端口访问控制列表(ACL)中添加访问控制记录,或创建新的ACL来拒绝启用了多播路由的DVRMP流量。

思科建议进入IGMP路由器配置模式在无需处理IGMP流量的端口上禁用IGMP路由。此外,还可以通过router igmp命令、使用interface选定端口、使用router disable禁用IGMP。

思科发布的安全公告地址:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxr-dvmrp-memexh-dSmpdvfz

本文翻译自:https://www.bleepingcomputer.com/news/security/cisco-warns-of-actively-exploited-bug-in-carrier-grade-routers/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh