前言

在客户的授权下,对某系统渗透测试过程中,存在一个任意文件下载漏洞,接下来便是一段曲折的日站过程。

正文

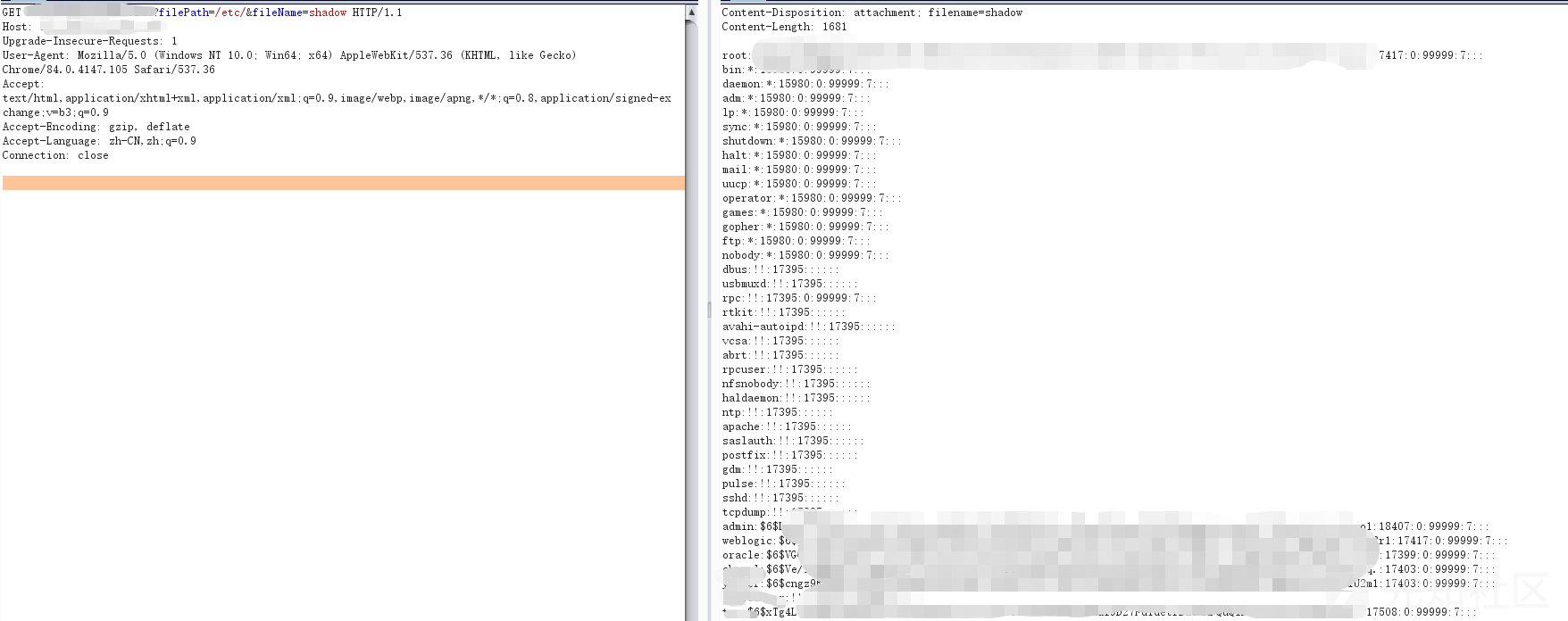

由于是weblogic的站,思路直接就往这边跑了,也为后来的曲折埋下伏笔,发现这个漏洞先是老套的读一下/etc/shadow文件,看看有多少在用的用户

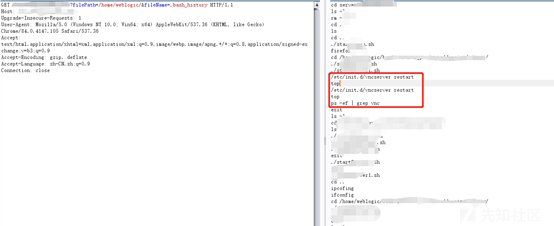

看完了这些用户进去瞅一瞅.bash_history,看看有没有惊喜,但是渗透就是这样,查看/root/.bash_history文件,发现运维跑了一个定时脚本,导致所有的历史输入都变成了一样的。

无奈的我只好再去看看weblogic的.bash_history了,在里面看到了网站根目录,就准备开始往里面开始突突了。

读完了配置文件啥的,在web.xml里面看到了一个uploadservlet的接口,激动了有木有,赶紧试试去,哈哈。

构造了个上传表单,一发上传,没路径,尴尬......

期间也找了很多东西,日站日累了休息休息,放空一下说不定有新的思路。

二次上阵

再一次来日这个站,重新寻找线索,终于又发现了运维打包了网站源码的压缩包,下载回来一顿操作,翻遍了网站目录,没发现上传接口,估计是放在了lib文件夹下的某个jar里面了,(后面渗透完了发现确实在里面找到了那个接口文件,不过是一个废物接口,没用TNT),寻找良久,也没有发现什么,数据库也不对外开放。

还是学艺不精啊,此时难道要爆破shadow或者翻jar包吗(还好当时没翻,不然找到后要再次吐血,让过程更加曲折)。转念想想还是再仔细看看之前的文件当中的线索,果然当时眼瞎,没用注意他在外网还开了一个VNC的服务,第一次看weblogic的.bash_history文件也没发现,果然还是先入为主了,就想着对网站文件冲了,好歹现在发现了。

直接开冲vnc的密码。

找个解密工具成功解开密码,尝试远程登录服务器。

成功登录,完美。

结语

渗透过程中还是自身学艺不精导致了这么多弯路啊,这也告诉了我们,渗透测试需要细心,细心再细心......

如有侵权请联系:admin#unsafe.sh