二季度DDoS攻击同比增长三倍

星期三, 八月 12, 2020

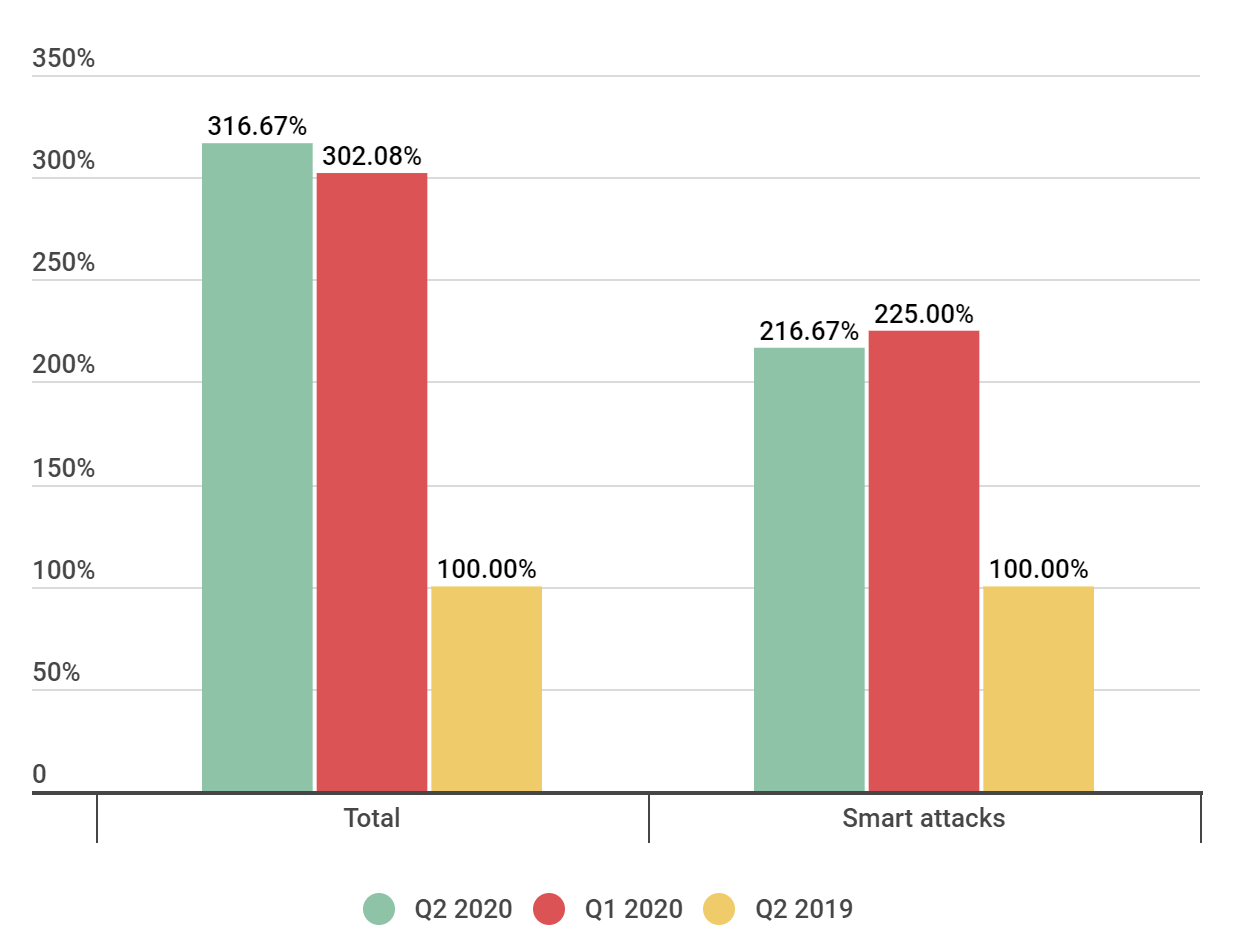

卡巴斯基发布的2020 年第二季度分布式拒绝服务 (DDoS) 攻击报告显示,DDoS攻击的数量比 2019 年同期高出三倍,仅略低于今年第一季度的 DDoS 攻击量。研究人员指出,这很不寻常,因为往年通常二季度的DDoS攻击数量会显著下降(上图)。例如2019年,与第一季度相比,第二季度的攻击数量下降了39%。

然而,在2020年,趋势发生了转变。从4月到6月,整个第二季度的攻击数量与一季度几乎持平——攻击数量甚至略有增加,智能攻击数量略有减少。

研究人员指出:二季度与一季度的攻击规模几乎相当,这是前所未有的现象。这主要归因于远程工作的增长。

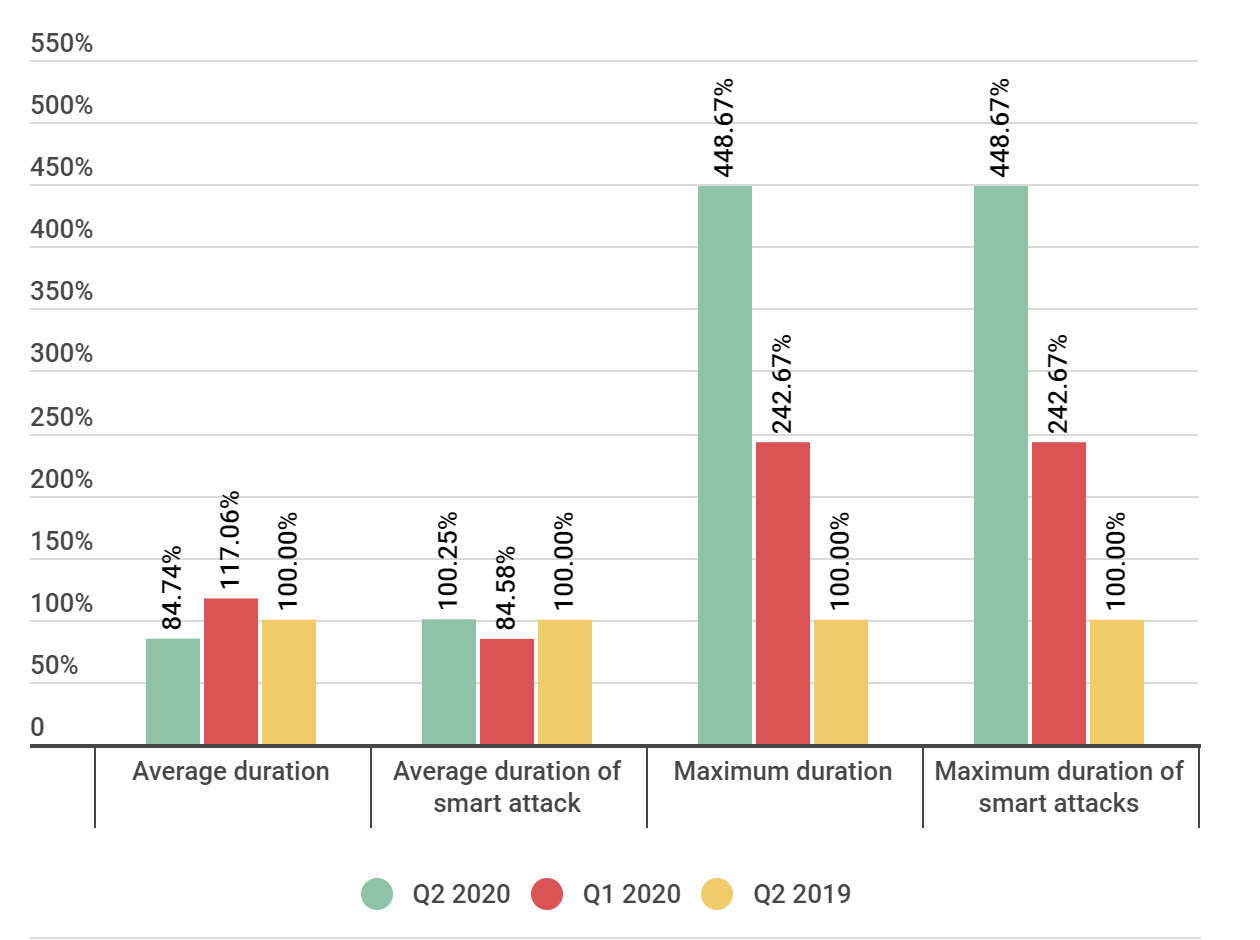

攻击时长方面,与 2020 年第一季度或去年同期相比,二季度平均攻击持续时间略有缩短,约为 20 分钟。但是二季度最长智能攻击持续时间长达数小时,远超一季度和去年同期的记录。

攻击目标行业分布方面,二季度与一季度保持一致:教育和政府机构依然是最热门的目标。但从6月下半月开始,对教育机构的袭击有所下降,研究人员将其归因于暑假。

5月中旬,以色列研究人员报告了一个新的DNS服务器漏洞,其利用计划被称为”NXNS攻击”。黑客向合法的递归 DNS 服务器发送请求到其自己的恶意 DNS 服务器域中的多个子域。作为响应,恶意服务器将请求委托给目标域中的大量假 NS 服务器,而不指定其 IP 地址。因此,合法的 DNS 服务器会查询所有建议的子域,这会导致流量增长 1620 倍。新版本的 DNS 服务器软件修复了此漏洞。

大约一周后,中国研究人员发布了关于另一种DDoS放大攻击方法,名为RangeAmp。该方法滥用HTTP数据包来放大网络流量并降低网站和内容交付网络(CDN)的性能。研究人员识别了两种类型的 RangeAmp 攻击。第一个涉及将流量从 CDN 服务器直接发送到目标资源的服务器,同时将流量放大 724 到 43330 倍。另一种则是在两台 CDN 服务器之间传输的垃圾流量增加,放大系数达到 7500。据研究人员称,大多数CDN提供商都发布了更新,以保护他们的服务器免受此类攻击。

参考资料:

卡巴斯基2020年二季度DDoS攻击报告:

https://securelist.com/ddos-attacks-in-q2-2020/98077/

相关阅读

如有侵权请联系:admin#unsafe.sh