有研究员发现了对不同国家/地区组织的一系列攻击。截至2020年5月上旬,日本,意大利,德国和英国已出现针对性的攻击案例。多达50%的攻击目标是各个工业部门的组织,攻击受害者包括工业企业的设备和软件供应商,攻击者使用恶意的Microsoft Office文档,PowerShell脚本以及各种使难以检测和分析恶意软件的技术。

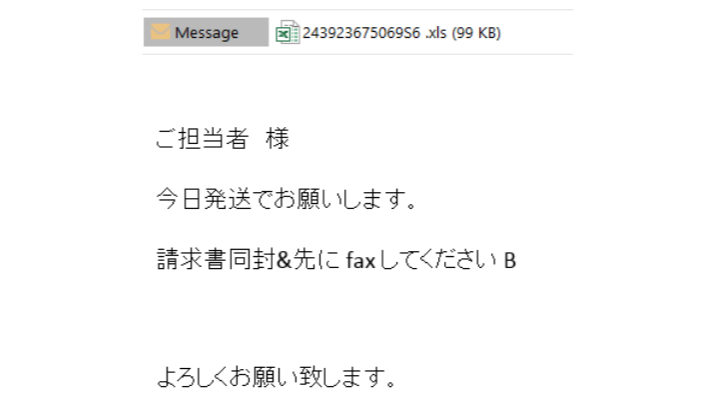

网络钓鱼电子邮件(用作初始攻击媒介)是使用每个特定国家/地区的语言使用文本自定义的。仅当操作系统的本地化与网络钓鱼电子邮件中使用的语言匹配时,此攻击中使用的恶意软件才会继续运行。例如,在攻击在日本运营的公司的情况下,网络钓鱼电子邮件的文本和包含恶意宏的Microsoft Office文档都是用日语编写的。此外,要成功解密恶意软件模块,操作系统还必须具有日语本地化版本。

攻击成功后,会在受害者计算机上安装Bebloh家族(Shiotob,URLZone)和Ursnif家族(Gozi,ISFB)的银行木马。

0x01 技术分析

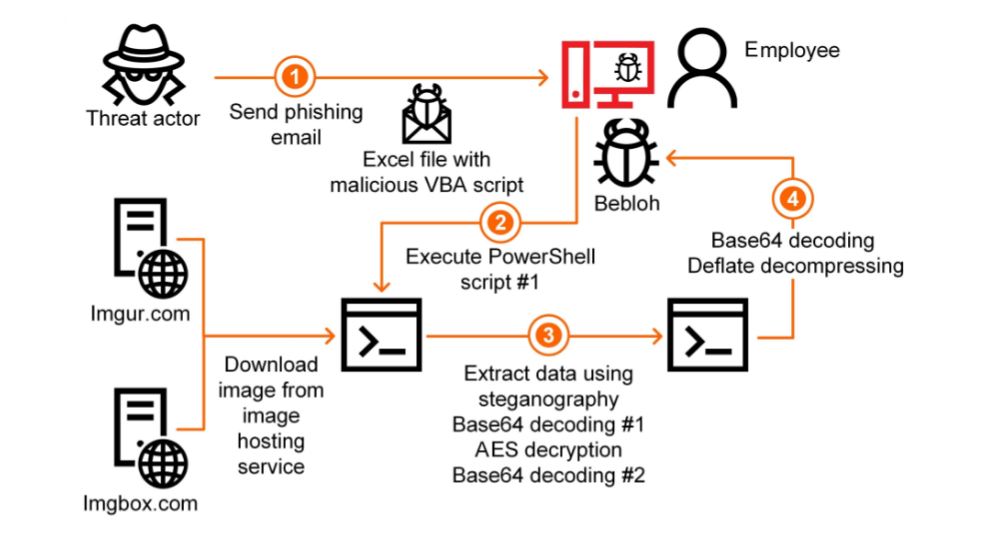

攻击者向受害者发送网络钓鱼电子邮件,电子邮件中包含打开附件的紧急请求语句。

电子邮件附带的Excel文档包含恶意宏脚本(Trojan.MSExcel.Agent.be)。打开文档后,用户会看到一条消息,其中要求启用文档的活动内容。如果用户打开文档,则执行恶意宏文件。

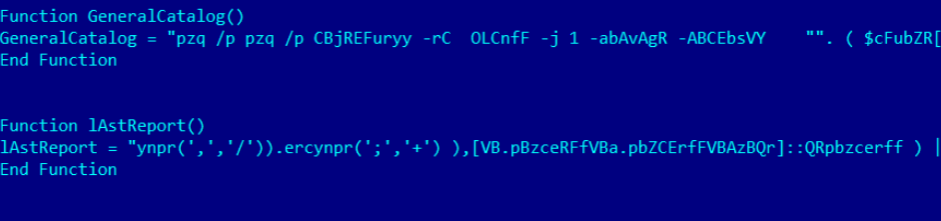

宏文件的主要任务是解密并执行PowerShell脚本,该脚本使用以下参数执行:

-ExecutionPolicy ByPass -WindowStyle Hidden -NoProfile

尽管已配置策略,该脚本仍在隐藏窗口中执行且不加载用户配置。

执行PowerShell脚本的宏代码的片段

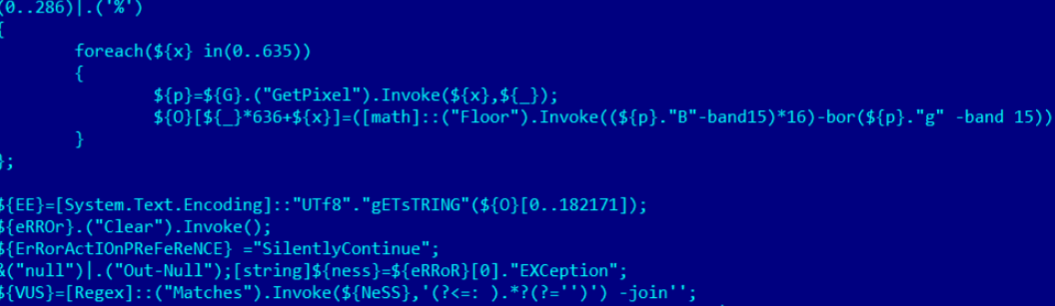

PowerShell脚本(HEUR:Trojan.PowerShell.Generic)随机选择其中列出的URL地址之一。URL指向公共托管服务imgur.com和imgbox.com。该脚本下载URL指向图像并开始数据提取过程。

恶意软件下载的图片

使用隐写技术将数据隐藏在图像中,并由恶意软件从算法定义的像素中提取。使用隐写术可以使攻击者逃避某些安全工具,包括网络流量扫描程序。从图像中提取的数据将使用Base64算法进行连续编码,使用AES算法进行加密,然后再次使用Base64进行编码。

奇怪的是,该脚本的代码中有一个错误,是故意包含的,但异常消息用作解密密钥。值得注意的是,异常消息中的文本取决于操作系统中安装的语言包。

显然,攻击者专门为来自特定国家/地区的受害者准备了恶意脚本,解密和解码后的数据构成了另一个执行的PowerShell脚本。

数据解密代码片段

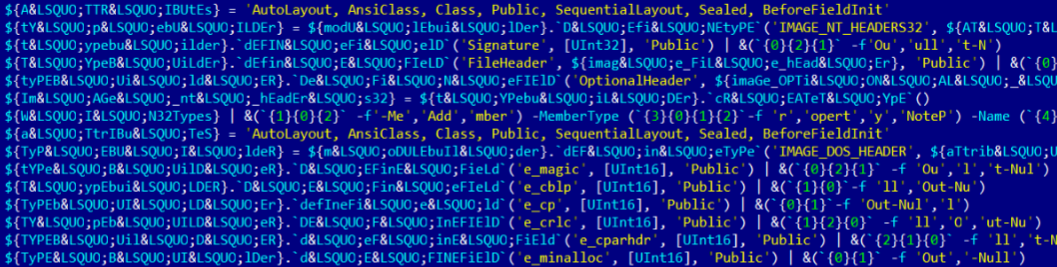

第二个PowerShell脚本还使用Base64算法解码其部分内容,然后使用Deflate算法解压缩结果数据缓冲区。结果,该恶意软件又获得了一个PowerShell脚本。在这种情况下,来自Beblohfamily(Shiotob,URLZone)的混淆的恶意软件样本。在其他情况下,攻击者使用了Ursnif家族(Gozi,ISFB)的木马。

混淆脚本的片段

Bebloh / Shiotobfamily自2009年以来就广为人知。该家族的木马窃取FTP客户端和电子邮件帐户密码,并“监听”浏览器的互联网流量以窃取各种网站的身份验证数据。Ursniffamily具有更广泛的功能;其最新版本包括更新的数据窃取模块,包括旨在窃取加密货币钱包的模块。

攻击杀伤链

0x02 分析总结

研究人员从2018年开始观察到了该攻击的先前变种。新一波攻击引起了研究人员的注意,因为工业企业和为工业企业开发和供应产品的公司成为了潜在受害者,并且由于攻击者使用了几种非常规的技术解决方案。首先,使用恶意网络技术在图像上进行编码,并且在图像上对恶意模块进行了编码。这使得在下载恶意软件时几乎不可能使用网络流量监视和控制工具检测到此类恶意软件。从技术解决方案的角度来看,此活动与将常规请求发送到合法的图像托管服务没有区别。恶意软件的第二个奇怪功能是使用异常消息作为恶意有效负载的解密密钥。这种技术可以帮助恶意软件逃避沙盒类自动分析系统中的检测,如果研究人员不知道受害者计算机上使用了哪种语言包,则使分析恶意软件的功能更加困难。

0x03 缓解措施

培训企业中的员工如何安全地使用电子邮件,特别是识别网络钓鱼消息。

限制Microsoft Office文档中的宏。

尽可能限制执行PowerShell脚本。

特别注意由Microsoft Office应用程序启动的启动PowerShell进程的事件。

尽可能限制程序获得SeDebugPrivilege特权的能力。

安装防病毒软件,并支持集中管理所有系统上的安全策略;使防病毒数据库和安全解决方案的程序模块保持最新。

仅在必要时使用具有域管理员特权的帐户。使用此类帐户后,请重新启动执行身份验证的系统。

实施具有密码强度和常规密码更改要求的密码策略。

如果怀疑某些系统被感染,请使用防病毒软件扫描这些系统并强制进行更改已用于登录受感染系统的所有帐户的密码集合。

本文翻译自:https://ics-cert.kaspersky.com/reports/2020/05/28/steganography-in-targeted-attacks-on-industrial-enterprises/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh