原文链接:Lazarus on the hunt for big game

译者:知道创宇404实验室翻译组

毫无疑问,2020 年将成为历史上令人不愉快的一年。在网络安全领域,针对目标的勒索软件攻击日益增加,集体的伤害就更加明显。通过调查许多此类事件,并通过与一些值得信赖的行业合作伙伴讨论,我们认为我们现在对勒索软件生态系统的结构有了很好的了解。

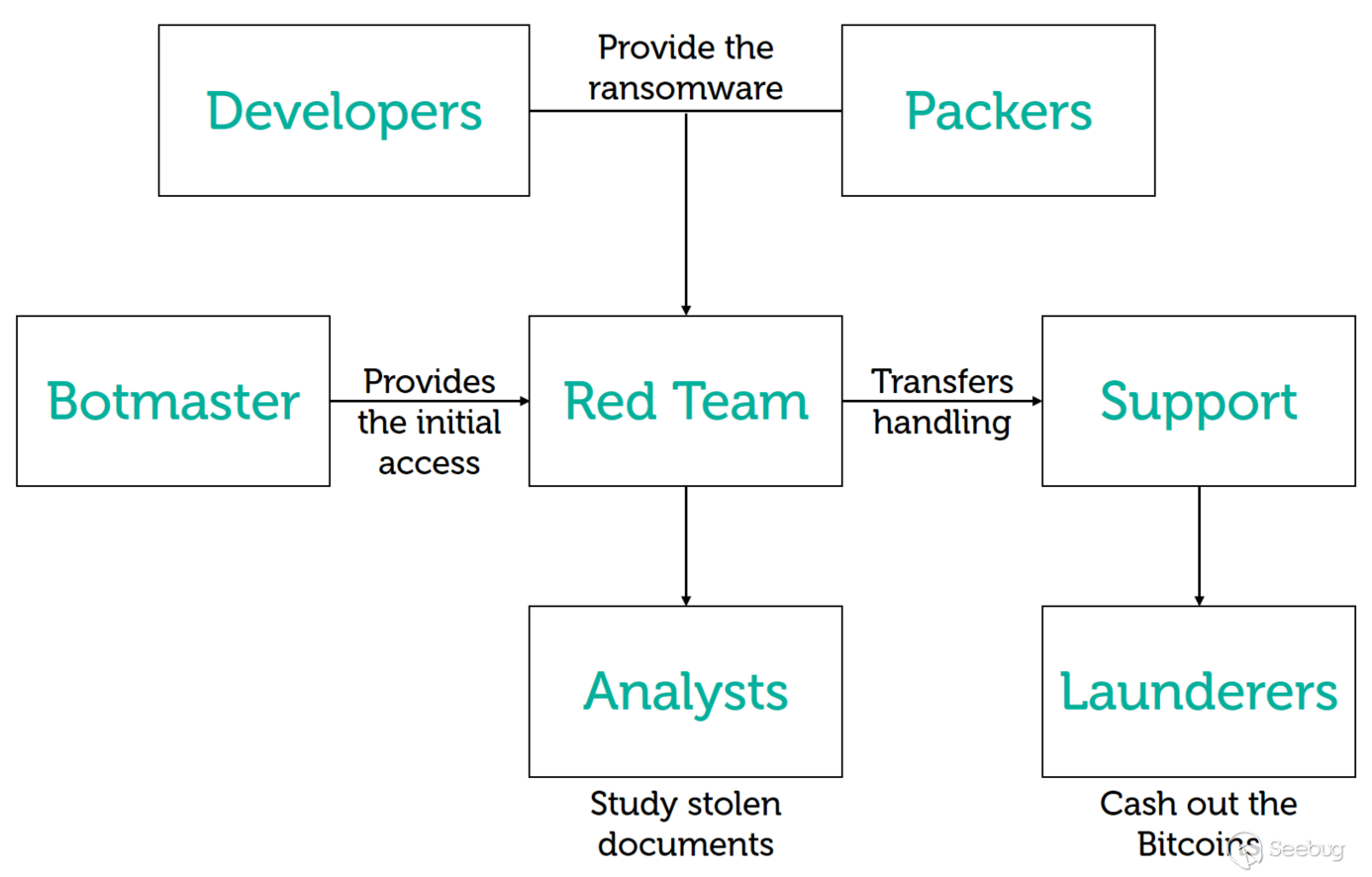

犯罪分子利用广泛传播的僵尸网络感染(例如,臭名昭著的 Emotet 和 Trickbot 恶意软件家族)传播到受害者和第三方开发者的勒索软件“产品”的网络中。当攻击者对目标的财务状况和IT流程有充分了解后,他们就会在公司的所有资产上部署勒索软件,并进入谈判阶段。

这个生态系统在独立、高度专业化的集群中运行,在大多数情况下,除了业务联系之外,这些集群彼此之间没有联系。这就是威胁行为者的概念变得模糊的原因:负责最初破坏的组织不太可能是破坏受害者的 Active Directory 服务器的一方,而该服务器又不是事件中实际使用的勒索软件代码的一方。更重要的是,在两起事件中,同一罪犯可能会交换业务伙伴,并且可能利用不同的僵尸网络或勒索软件家族。

当然,没有一个复杂的生态系统可以用一套单一的、严格的规则来描述。在本文中,我们描述了2020年3月至2020年5月之间进行的两次调查中出现的异常之处。

事件一:VHD 勒索软件

第一次事件发生在欧洲,引起我们的注意的原因有两个:它涉及到一个我们未知的勒索软件家族,并涉及一个使人联想到 APT 组织的传播技术(见下文“传播效用”详情)。勒索软件本身并没有什么特别之处:它是用 C++ 编写的,并爬取所有连接的磁盘来加密文件,并删除任何被称为“系统卷信息”的文件夹(这些文件与 Windows 的还原点特征链接)。该程序还可以停止可能锁定重要文件的进程,如 Microsoft Exchange 和 SQL Server。文件在 ECB 模式下使用 AES-256 和 RSA-2048 进行加密。在我们当时发表的最初报告中,我们注意到了这个程序实现的两个特点:

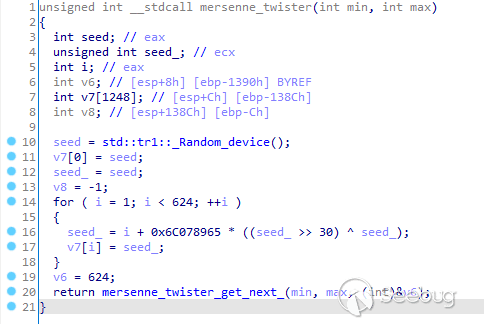

勒索软件使用 Mersenne Twister 作为随机性来源,但不幸的是,对于受害者来说,每次使用新数据时,RNG都会重新播种。不过,这仍是非正统的加密技术,因为对AES算法使用“电子密码本”(ECB)模式的决定也是如此。 ECB和AES的组合在语义上不是安全的,这意味着原始明文数据的模式在加密后会保留。网络安全研究人员在2020年4月对Zoom安全进行了分析,重申了这一点。

VHD实现了一种在加密过程中断时恢复操作的机制。对于大于16MB的文件,勒索软件以明文形式将当前加密材料存储在硬盘上。此信息不会在以后安全删除,这意味着可能有机会恢复某些文件。

据我们所知,本博客为首次公开讨论该恶意软件家族。

在勒索软件中发现的一种传播工具,在网络中传播了该程序,它包含特定于受害者的管理凭据和IP地址的列表,并利用它们在每台发现的计算机上暴力破解 SMB 服务。只要建立成功连接,就会安装网络共享,并通过WMI调用复制并执行VHD勒索软件。对于我们来说,这是网络犯罪集团的一种不同寻常的技术,它使我们想起了APT活动: Sony SPE,Shamoon 和 OlympicDestroyer,这是之前三个具有蠕虫功能的工具。

留给我们的问题多于答案。我们认为这种攻击不符合已知的大型黑客集团的惯常作案手法。此外,在遥测中,我们只能找到数量非常有限的VHD勒索软件样本,以及一些公共参考资料。这表明该勒索软件系列可能不会像通常那样在黑市论坛上广泛交易。

事件二:Hakuna MATA

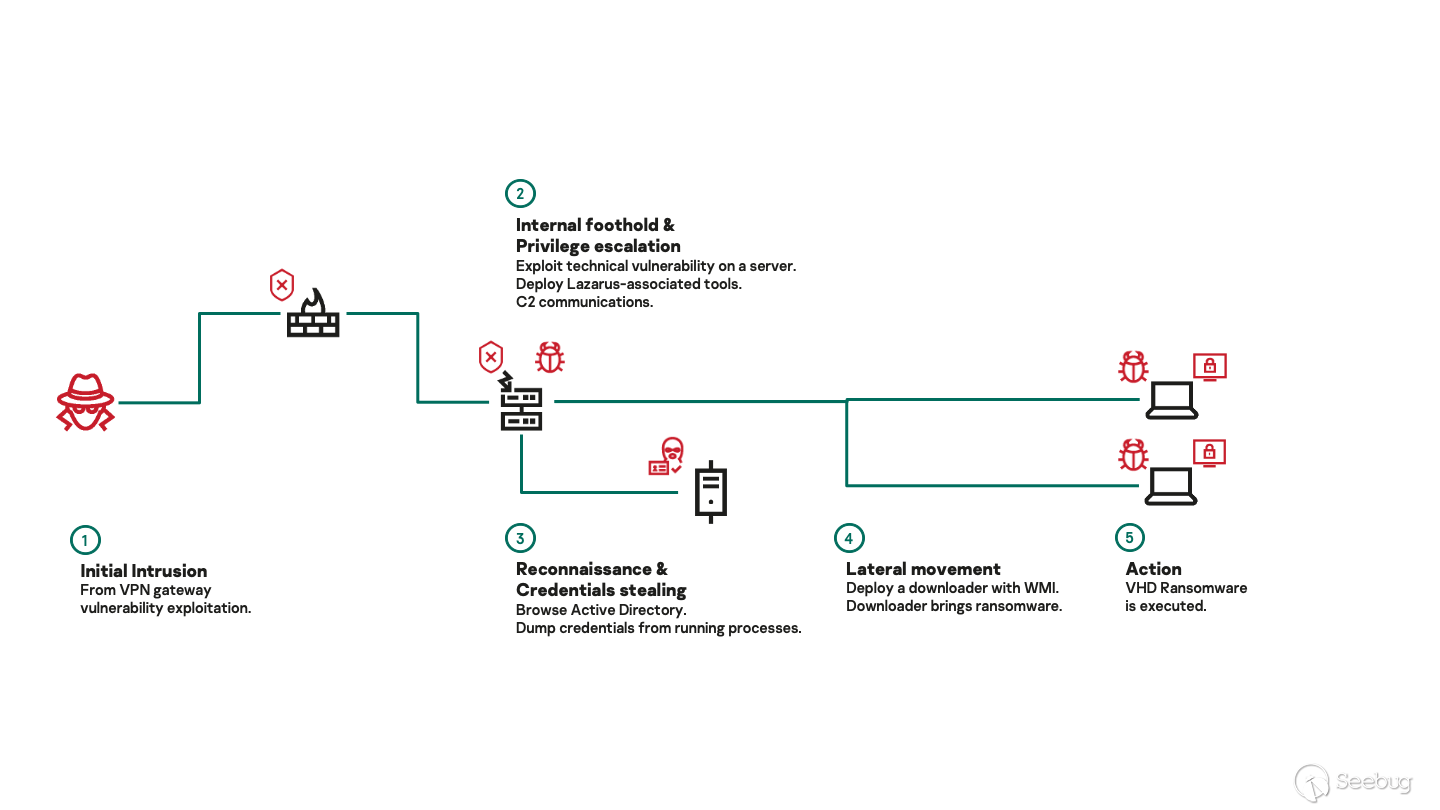

两个月后,卡巴斯基的事件响应小组(GERT)处理了第二起事件。这意味着我们能够完整了解导致安装VHD勒索软件的感染链。

在这种情况下,我们认为初始访问是通过机会性利用易受攻击的VPN网关实现的。此后,攻击者获得了管理权限,在受感染的系统上部署了后门,并能够接管 Active Directory 服务器。然后,他们将VHD勒索软件部署到网络中的所有计算机。在这种情况下,没有传播工具,但是勒索软件是通过一个用 Python 编写的下载器上进行的,我们认为它还在开发中。整个感染历时10小时。

一条更相关的信息是,此事件期间使用的后门是我们称为 MATA 的多平台框架的一个实例(某些供应商也将其称为 Dacls)。 7月22日,我们发表了一篇专门针对此框架的博客文章。在其中,我们对其功能进行深入描述,并提供了其与 Lazarus 集团联系的证据。其他业内人士也得出了类似的结论。

在事件响应过程中收集的证据足够强大,我们可以很自信地说,在这个事件发生期间受害者网络中只有一个威胁行为者。

结论

我们掌握的数据表明,VHD 勒索软件不是商业现成产品,并且据我们所知,Lazarus 集团是 MATA 框架的唯一所有者。因此,我们得出结论,VHD 勒索软件也由 Lazarus 拥有和运营的。

回到我们的介绍,这一发现与我们对网络犯罪生态系统的了解不符。Lazarus 集团一直存在于 APT 和金融犯罪之间的特殊十字路口,并且在威胁情报界一直有传言说该组织是各种僵尸网络服务的客户。我们只能推测他们为什么现在开始单独行动:也许他们发现很难与网络犯罪黑社会互动,或者也许他们觉得再也无法负担与第三方分享利润。

很明显,该组织无法与其他网络犯罪团伙的效率相提并论。在部署勒索软件的10个小时里,他们真的能为受害者设定一个适当的赎金价格吗?他们甚至能找出备份的位置吗?最后,唯一重要的是这些操作是否为 Lazarus 集团带来了利润。

只有时间能证明他们是全职投入大型狩猎游戏中,还是作为失败的实验将其废弃。

IOCs

VHD 勒索软件

6D12547772B57A6DA2B25D2188451983

D0806C9D8BCEA0BD47D80FA004744D7D

DD00A8610BB84B54E99AE8099DB1FC20

CCC6026ACF7EADADA9ADACCAB70CA4D6

EFD4A87E7C5DCBB64B7313A13B4B1012

| 域名和IP | 描述 |

|---|---|

| 172.93.184[.]62(ZoomEyes搜索结果) | MATA C2 |

| 23.227.199[.]69(ZoomEye搜索结果) | MATA C2 |

| 104.232.71[.]7(ZoomEyes搜索结果) | MATA C2 |

| mnmski.cafe24[.]com | Staging endpoint for the ransomware (personal web space hosted at a legit web service and used as a redirection to another compromised legit website). |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1279/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1279/