4. Windows环境下MS-Exchange服务器网络安全审计实例

4.1软件和操作系统的详细信息

Microsoft Exchange Server是由Microsoft提供的一种流行电子邮件服务器。Exchange Server仅在Windows Server操作系统上工作,支持标准(SMTP、POP3、IMAP)和专用(MAPI、EAS)协议。

让我们看看Exchange服务器在网络安全方面的具体细节。这里我们将介绍从Exchange2010开始的所有更新版本(Exchange2007的官方支持将于2017年4月11日到期)。

· 边缘传输服务器-这是用于传入和传出外部邮件的服务器。该服务器非常适合将网络基础结构分为受保护的内部网络和受保护的外围或非军事区(DMZ)的公司。边缘传输服务器通常位于DMZ内部,而邮箱位于专用网络内。边缘传输服务器为任何消息提供额外的防御层。这样,邮件服务器就不会受到外部攻击。边缘传输在Exchange Server 2010和2016安装期间是可选的,但在Exchange 2013中丢失。但Exchange 2013中缺少。

· 数据库可用性组(DAG)-为服务器上的数据提供高可用性和恢复的组件。它在exchange2010中首次引入。DAG是邮箱服务器的一个基本组件,用于确保各种事件后的可用性和数据恢复。

· 垃圾邮件保护是通过内部反垃圾邮件代理来实现的。默认情况下,在从Exchange 2010开始的边缘传输服务器上可用,并且可以直接在邮箱服务器上启用(在Exchange 2016中)。

· 通过邮箱服务器上的恶意软件代理实现反恶意软件保护。此代理在Exchange 2013中首次引入。在Exchange 2016中,默认情况下是打开的。

· Outlook Web Access(OWA)-邮件Web客户端。它不需要安装完整的桌面电子邮件客户端。

· 专有协议和服务:

· Exchange ActiveSync —与移动设备进行电子邮件通信的协议。

· Exchange Web服务(EWS)-跨平台的API,可提供对客户端应用程序的电子邮件,联系人和其他数据的访问。

· RPC over HTTP,MAPI over HTTP —专有协议,允许邮件客户端与Exchange Server通信。

由于Microsoft Exchange Server仅支持Windows Server操作系统,因此邮件服务器安全测试应检查潜在的恶意软件威胁,例如病毒和特洛伊木马。在这种情况下,恶意软件感染的威胁不仅存在于客户端,而且还存在于服务器。

4.2测试场景和要使用的软件

MS-Exchange服务器的安全测试是在考虑基础设施配置和当前环境的情况下进行的。为了说明这一点,我们来看两个基础设施示例:

示例1:该公司有一个内部网络,可接入互联网,但没有网络边界。MS Exchange服务器是使用基本设置安装的,没有边缘传输服务器。

示例2:公司具有内部公司网络。互联网访问是通过DMZ实现的。已安装两个带有DAG复制的Exchange Server,并且在DMZ内部有一个边缘传输服务器。

从网络攻击的角度来看,第一个示例更容易受到攻击,但由于存在使用类似基础结构的公司,因此需要考虑这一点。在开始测试之前,我们将配置与给定用例相对应的基础结构。我们以与某些类型的威胁相对应的方式进行测试:

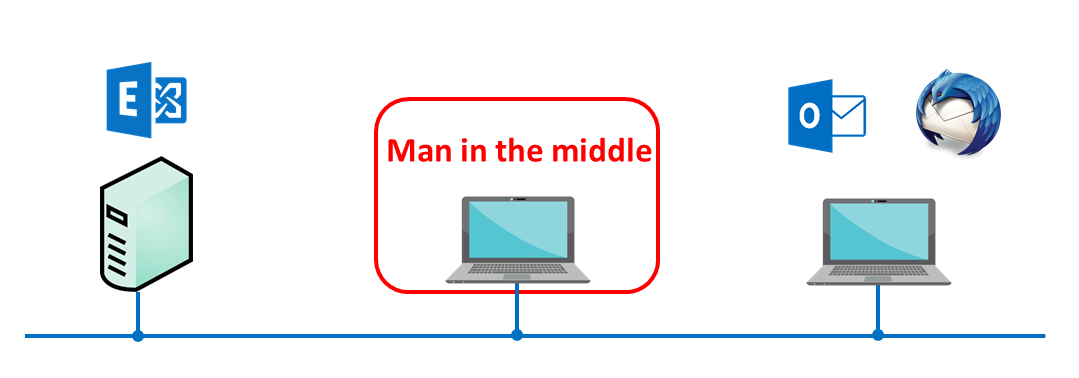

测试防止个人数据泄漏的保护

在此测试中,我们将拦截Exchange Server与电子邮件客户端之间的通信。

测试根据以下情况进行:

1.在邮件服务器上设置了MAPI,SMTP,IMAP和EAS邮件协议。

2.已安装电子邮件客户端。我们将使用桌面(Outlook,Thunderbird),移动和OWA Web客户端进行测试。

3.中间人(MITM)硬件已配置,位于服务器和客户端之间。该硬件具有自己的拦截器:Wireshark,tcpdump或Fiddler。

4.数据通过以下协议之一在客户端和服务器之间传输:MAPi,SMTP,IMAP或EAS。授权和进一步的通讯通过协议进行审查。

5.通过MITM截取网络数据包,并搜索未加密的数据。

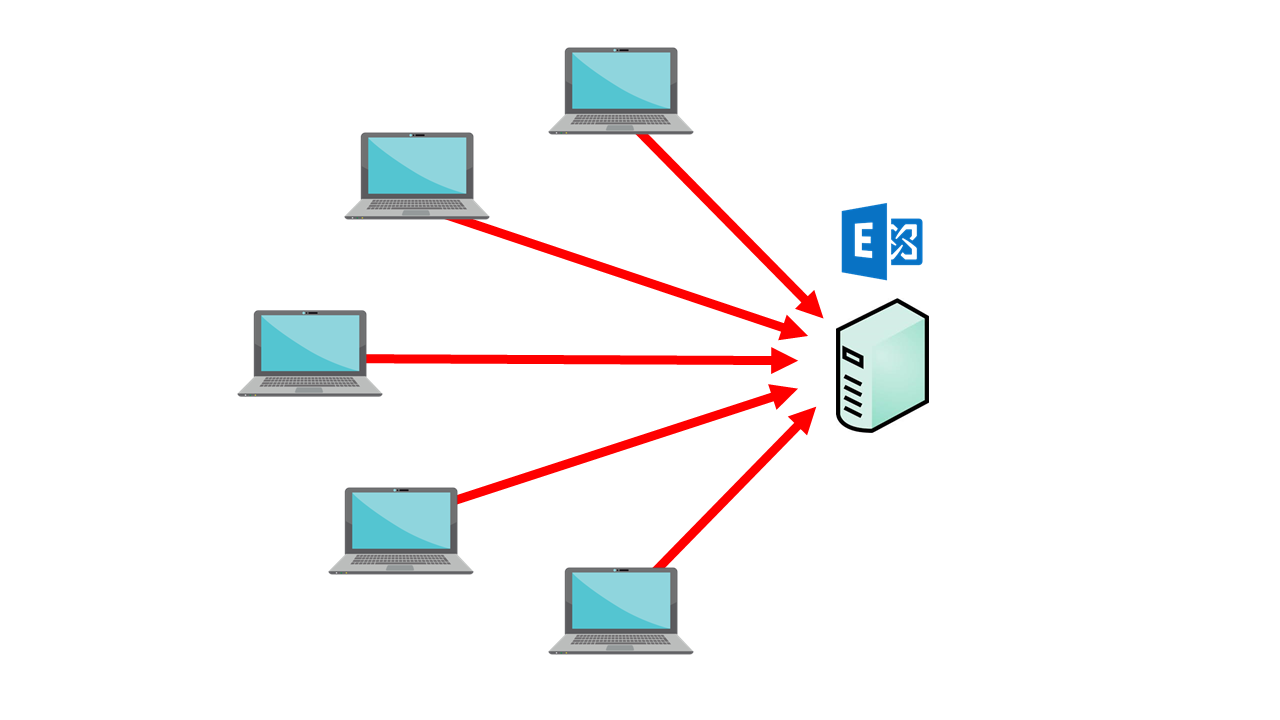

测试垃圾邮件防护

用于测试Exchange Server垃圾邮件保护的方案的示例:

1.配置多个本地电子邮件服务器,能够将垃圾邮件发送到经过测试的Exchange Server。

2.向Exchange Server发送一轮电子邮件。使用其他脚本来生成。

3.在目标收件箱中搜索垃圾邮件。

使用启用和禁用邮箱和边缘传输服务器的反垃圾邮件筛选器进行测试。这将使您能够评估垃圾邮件防护的有效性。

针对受恶意软件感染的电子邮件的保护测试

为了测试对受恶意软件感染的电子邮件的保护,我们使用了许多测试恶意软件附件。首先,我们使用一个称为EICAR测试病毒标准反病毒测试文件的EICAR测试文件。这个文件实际上不是病毒,也不包含病毒的任何部分,但大多数防病毒软件都会检测到它是恶意的。

同样在这样的测试中,我们使用专门创建的文件:例如,包含反射DLL加载器代码的文件。从本质上讲,此代码不是有害的,但是大多数防病毒软件都会检测到它。

测试场景示例:

1.禁用Exchange服务器和边缘传输服务器的恶意软件代理。

2.向不同的客户发送多封被恶意软件感染的电子邮件。

3.在客户端上收到此电子邮件后,请在其中搜索恶意软件。

4.对启用邮件服务器和边缘传输服务器的恶意软件代理重复该方案。

5.比较结果。

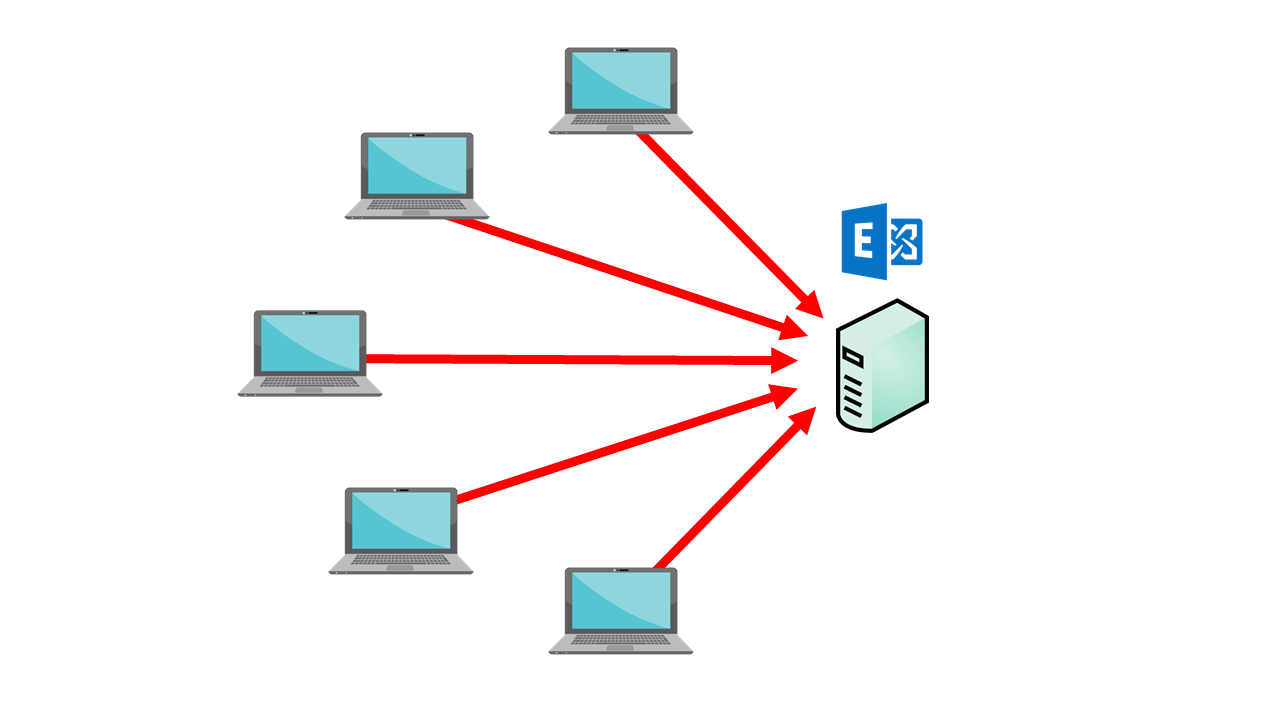

测试用户密码

为了测试用户密码的可靠性,我们可以使用Kali-Linux内置的Hydra软件。该软件试图通过蛮力破解弱密码来识别弱密码。邮件服务器攻击通过SMTP,IMAP和POP3协议进行。

测试DoS攻击防护

为了测试DoS攻击防护,我们需要模拟特定的网络流量,以破坏被测试Exchange Server的服务的稳定性。我们还需要模拟网络中的各种故障。我们可以使用WANem等其他软件来执行此操作。

在此测试中,我们检测到Exchange Server对这种攻击的抵抗程度以及恢复服务的速度。

在测试高可用性时,我们特别考虑是否为Exchange Server启用了数据库可用性组(DAG)组件,以及是否还有其他备份服务器。

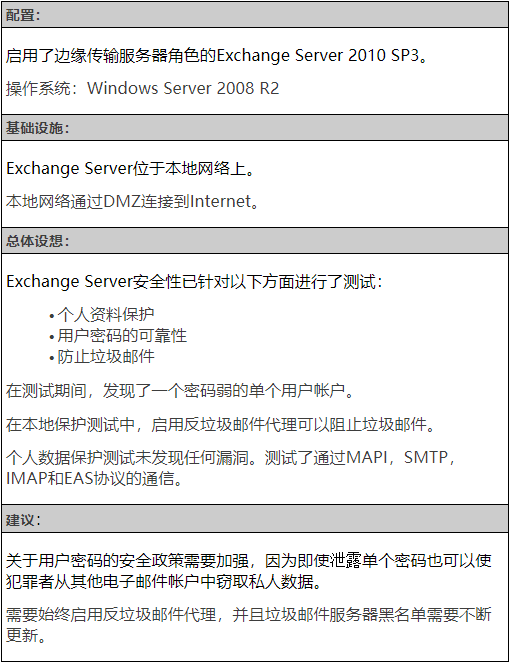

4.3结果示例

Exchange Server测试报告

5. Linux下Zimbra服务器安全监控实例

5.1软件和操作系统的详细信息

Zimbra Collaboration Server是Sinacor的著名产品,它不仅提供企业级电子邮件服务,还提供日历功能和用于大公司和小公司合作的工具。该产品是免费的,并且支持Linux OS。还有一个付费版本,带有附加功能,可以在这里找到:

https://www.zimbra.com/email-server-software/product-edition-comparison/

Zimbra可以通过Web界面进行管理和配置。

关于Zimbra邮件服务器和网络安全性,有一些细节:

1.更新操作系统时,Zimbra服务器不会更新,而是从头开始删除和安装。这就是为什么在更新后必须检查所有设置的原因。该问题应在8.7版中解决。

2.Zimbra是开源的,允许任何人使用它,并增加了发现漏洞的可能性。

3.双因素身份验证:身份验证过程的第一部分涉及常规凭据;第二种涉及某种物理设备,例如USB令牌或智能手机。

4.SSL SNI:一个服务器对于一个IP地址和TSP端口有多个证书,这就是为什么它可以处理多个域,而不需要为每个域指定一个唯一的IP地址。

5.邮件安全与Postscreen提供了额外的安全检查,防止垃圾邮件机器人和限制服务器的负载。

6.S / MIME数字签名和加密:您可以在发送之前对消息进行签名和加密。

7.HSM:Zimbra允许将旧消息存储在临时存储中,这既便宜又安全。

5.2测试场景和要使用的软件

在Zimbra服务器上执行安全性测试时,可以广泛使用Kali Linux。

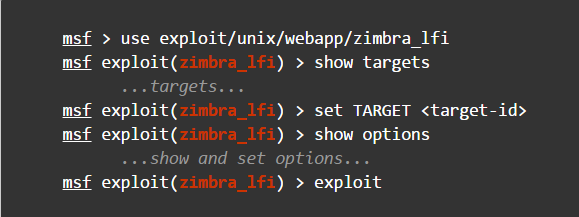

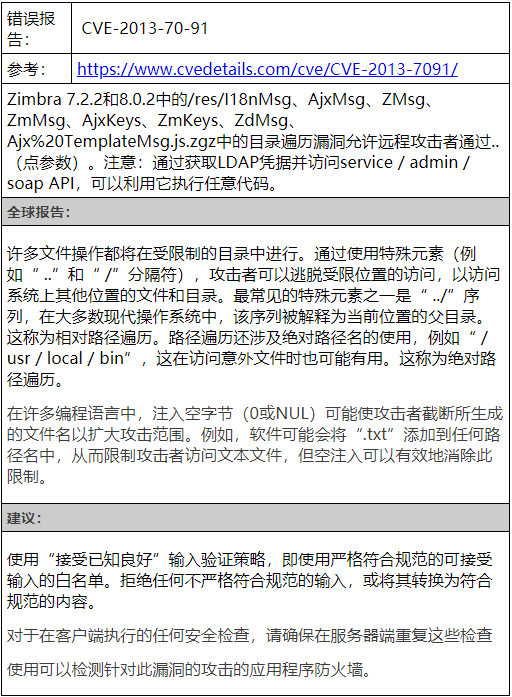

· Kali Linux Metasploit甚至还具有Zimbra的特殊模块,例如zimbra_lfi,可用于在服务器上植入您自己的恶意文件。

· 中间人。您还可以拦截在客户端和服务器之间通过Internet传输的信息。为此,您可以使用例如Kali Linux中的arpspoof。

· 由于服务器是通过Web界面控制的,因此您还需要考虑以下几点:

1.首先,您可以扫描漏洞。使用w3af和sqlmap可以做到这一点。例如,使用这些工具,您可以查找特定电子邮件帐户的凭据。

2.您还可以使用XSS注入来获取服务器管理员的凭据

3.使用暴力破解来检查管理员密码的可靠性也很重要

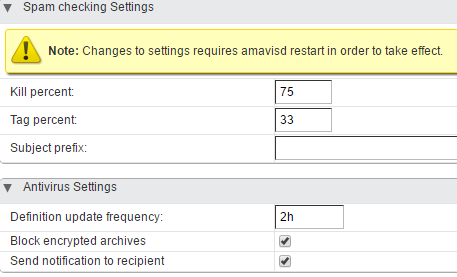

你一定要检查反垃圾邮件和防病毒功能。为此,请向服务器发送垃圾邮件或恶意电子邮件。Zimbra对这些安全措施有特殊的设置,这就是为什么在测试期间可以尝试不同的组合。

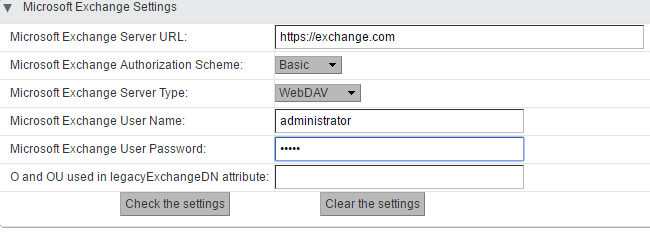

· Zimbra还允许您使用Exchange服务器。此功能仅在付费版本中可用。在测试时,您既需要尝试拦截信息,也需要获取存储在MS-Exchange服务器上的Zimbra数据。

· 最后,你不应该忘记DoS攻击。模拟网络流量,试图破坏服务器的稳定性。

5.3结果示例

六,结论

在本文中,我们介绍了电子邮件服务器安全性以及测试它的各种方法。我们调查了电子邮件服务器面临的典型威胁,并描述了如何进行漏洞检测和分析。

我们研究了Exchange Server和Zimbra,涵盖了适用于Windows和Linux的流行电子邮件服务器。

电子邮件服务器的网络安全技术正在不断发展。不断发布具有更高安全性和更少错误的流行服务器的新版本。但是,如果要保护电子邮件服务器,则应遵循一些基本建议。

6.1最终建议

电子邮件服务器的安全性问题应该在您计划安装服务器的早期阶段提出,因为提前计划并防止潜在威胁更具成本效益。

计划安装电子邮件服务器时,需要考虑以下事项:

1.电子邮件服务器的用途。服务器将支持哪些服务以及将通过哪种数据?

2.电子邮件服务器的安全要求

3.服务器上将使用的用户类型,特权和身份验证方法

4.服务器将位于网络基础架构内的何处

5.除了服务器本身,还需要安装什么其他软件

6.电子邮件服务器的管理方式

考虑服务器的预期网络安全级别以及潜在的攻击载体。电子邮件服务器的安全性还取决于它所安装的操作系统的安全性。

下面是一些关于电子邮件服务器安全性的基本建议:

· 创建网络基础设施,使您的电子邮件服务器的攻击面尽可能小。例如,创建一个网络边界来保护您的私人公司网络不受internet的影响。在网络边界安装代理应用程序,这些应用程序将为外部电子邮件提供服务,并且可以访问位于专用网络内的电子邮件服务器。用于Exchange服务器的此类应用程序的一个示例是边缘传输服务器。

· 尽可能使用一个选项来加密电子邮件服务器的每个组件的数据。仔细选择每个组件的SSL证书,不要使用自写证书。

· 使用可靠的第三方防病毒软件和反恶意软件解决方案来提供电子邮件服务器的安全性。这将支持您的服务器可能具有的任何内置反恶意软件保护。

· 定期向您的电子邮件服务器应用更新。

· 创建一个电子邮件备份服务器,并设置至少两个MXDNS记录,以确保稳定运行。

本文翻译自:https://www.apriorit.com/qa-blog/428-mail-server-security-testing如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh