央视315曝光SDK事件,应用开发者如何避坑?

7月16日晚,央视3·15晚会拉开大幕,再次敲响了消费领域的警钟。据央视报道,上海市消费者权益保护委员会委托第三方对市场上的App进行检测,发现某些第三方开发的SDK包存在违规收集用户个人信息的情况。日前,工信部已要求严厉查处涉事企业,并责成国内主要应用商店展开“地毯式”排查,及时通知APP运营开发者自查自纠,及时发现、处理违规收集用户个人信息的SDK。

第三方SDK泄露隐私问题的暴露,意味着安全风险检测在应用开发与运营过程中非常关键,APP需要全方位、全生命周期的安全检测与管理,以确保广大用户的信息安全。

腾讯安全自研的自动化Android应用漏洞扫描系统——ApkPecker,能够进行高效的安全漏洞扫描,精准定位漏洞并提供修复建议,提升应用安全性。针对第三方SDK,ApkPecker可以精准识别各类风险漏洞,助力应用开发者及时防御,有效对抗。

近五成APP存在SDK漏洞,移动应用需要全方位检测

移动应用从开发、上架到用户实际交互使用涉及多个环节,每个环节都存在引发安全问题的诸多因素。

SDK(Software Development Kit),全名软件开发工具包,是用来辅助开发某一类软件的相关文档、范例和工具的集合。有了这些第三方的SDK,APP就能高效而低成本地实现社交、支付、地图等功能;但由于开发者的安全能力有限、安全能力不足,同时也会不可避免地带来一些未知风险。

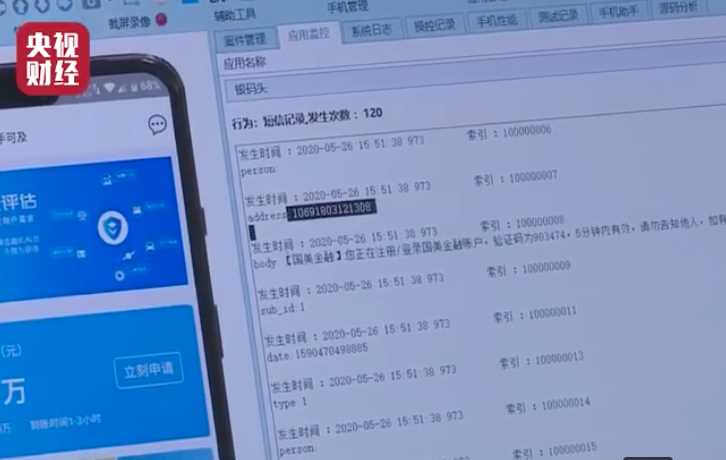

以央视3·15曝光的SDK问题为例,第三方SDK除了会读取设备的运营商信息、电话号码、短信记录外,还会上传用户手机中的短信内容,包括带有验证码的短信。短信验证码是App验证用户身份的重要手段,通过短信验证码可以完成开通业务、支付款项等多项敏感操作,一旦泄露将严重危害用户的财务安全。

(图:2020年3·15晚会视频截图)

伴随移动应用开发技术的飞速发展,除第三方SDK泄露隐私外,恶意破解、盗版、核心代码被窃取、恶意代码注入、APP劫持、移动业务攻击等安全风险,可能存在于应用开发、分发与使用的各个环节。因此,移动应用安全防御需要产业链各个角色参与。

腾讯ApkPecker高效、准确助力行业加固移动应用安全

腾讯安全自研的面向攻击面的Android应用检测系统ApkPecker,可以帮助行业上下游完成相关安全风险检测与控制工作。在Apkpecker的助力下,广大移动应用开发商可以对各种移动应用风险进行有力的防御,建立从APP开发到用户交互的产品全生命周期的安全管理,开展实时的安全风险检测与控制,为用户的手机信息、财产安全保驾护航。

据了解,ApkPecker漏洞检测流程包括构建控制流图、静态数据流分析和污点分析、漏洞挖掘以及出具漏洞检测结果四个关键步骤。其中,控制流图主要针对Android应用生命周期和应用攻击面建模;数据流分析和污点分析能够构建所关注的数据流向,提供数据源到漏洞点的数据流路径构建能力,包括Forward 和Backward 两种分析模式;漏洞挖掘覆盖了公开组建、外置存储空间、WebView回调、JavaScriptInterface回调、开放Socket端口等全面的攻击面,基本覆盖Android应用中出现的问题。

ApkPecker的核心优势有三。一是检测方法更精确,通过控制流分析、数据流分析和静态污点分析,ApkPecker能够尽可能地恢复数据信息,进行多层级的综合判断。二是漏洞检测点更有效,ApkPecker基于腾讯安全以往经验的总结,能够发现危害性、利用性更高的漏洞。三是攻击路径更完整、更易于验证。ApkPecker跟踪从攻击面入口到漏洞触发的完整路径,能够大大提高漏洞分析的效率。

通过一系列高效、完备、准确的漏洞检测流程,ApkPeckerP已经具备了控制管理和APP漏洞自动挖掘能力,能够实现程序源文件、内部数据交互、APP防御、第三方SDK等多维度的漏洞检测。

(图:ApkPecker移动应用安全检测报告)

目前,Apkpecker的安全检测能力已被持续验证并获得认可。譬如,Apkpecker于去年8月集成了腾讯金刚检测系统,为腾讯自研APP安全保驾护航;在国内外100+知名APP中发现160+可利用安全漏洞,漏洞反馈获得Google 官方认可;检测到PayPal旗下Venmo应用价值1W美元的远程账号劫持漏洞等。

Apkpecker由腾讯安全联合实验室旗下的科恩实验室研发。作为腾讯安全旗下的信息安全团队,腾讯安全科恩实验室的技术实力和科研成果处于国际领先水平,是世界范围内由厂商官方确认发现计算机漏洞数量最多、最了解突破现代安全保护技术的专业安全团队之一。随着更多ICT新技术进入产业互联网,腾讯安全科恩实验室还将向智能网联汽车、安卓应用生态、IoT等行业开放核心技术能力,并根据产业实际痛点和深度研究推出相关行业信息安全解决方案,为各行业安全生态建设和健康发展贡献力量。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh