起因

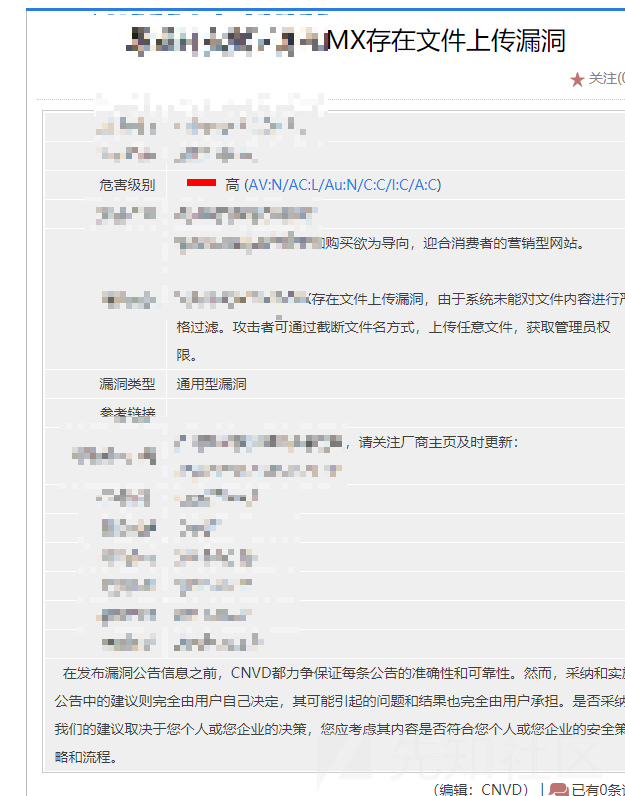

在cnvd上看到了这个cms任意上传,即下载该源码审计。

审计!

该cms未使用框架,较为简单。

全局使用x.php进行过滤,内容为对get,post,cookie传参进行过滤

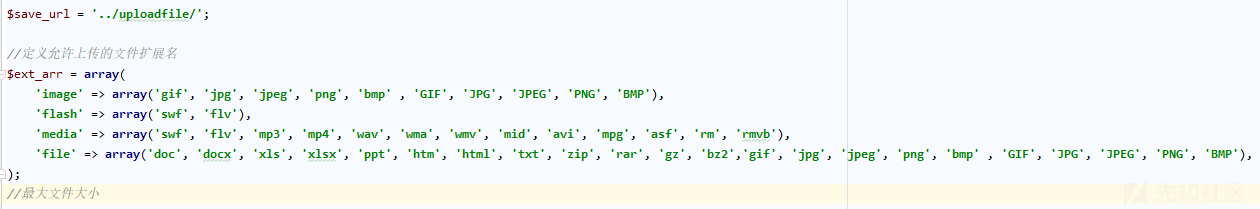

当然,本文核心还是找到他的任意上传.全局搜索$_FILES,找到调用上传的地方。发现其大部分使用白名单

后面在accountalert.php文件中发现此任意上传。

判断是否存在文件,存在即直接上传。无后缀回显,但并没有进行任何重命名。直接在/common/feng_img/+原文件名。

复现

直接上传即可,难点在于无源码下找到这个上传,并获取到返回路径。

总结

没有任何过滤,较为简单,其实这套源码前台还存在注入,x.php只是过滤了一些语句。只用替换and,or与form就能注入,具体就不分析了。

文章来源: http://xz.aliyun.com/t/7949

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh